Anleitung: Passwörter und Logins knacken

Egal, ob ZIP-Datei, PDF-Dokument, Windows- oder GMail-Login, mit den passenden Tools knackt Ihr viele Passwörter in ein paar Minuten – ganz ohne Hacker-Kenntnisse. Selbstverfreilich geht es nur darum, die eigenen vergessenen Passwörter zu rekonstruieren – anderer Leute Daten sind tabu! Jedenfalls zeigen wir Euch hier Schritt für Schritt, wie Ihr beispielsweise eine ZIP-Datei und ein Mail-Konto knackt. Das Konzept von John the Ripper enhanced für das ZIP (Windows) und hydra für einen Mail-Account (Linux) ist eigentlich ganz simpel: Beide probieren lediglich beliebige Zeichenkombinationen oder wahlweise Einträge einer Wortliste als Logins. Den Anfang macht hydra, denn für ein Mail-Konto genügt eine einzelne Zeile!

Mit Hydra zum Ziel

UPDATE: Wenn Ihr Hydra lieber fix und fertig und mit grafischer Oberfläche ausprobieren wollt – so geht’s.

Hydra gibt es leider nur für Linux, John the Ripper enhanced könnt Ihr auch unter Windows nutzen. Zum Installieren besorgt Euch die ZIP-Datei von der Homepage, entpackt die ZIP und wechselt auf der Kommandozeile in den Ordner „thc-hydra-master“; gebt nun nacheinander folgende Befehle ein:

./configure

make

make install

Mit diesen drei Schritten (der „Linux-Dreisatz“) kompiliert Ihr die Software, macht also aus dem Quelltext ein lauffähiges Programm. Anschließend ruft Ihr das Programm beispielsweise mit

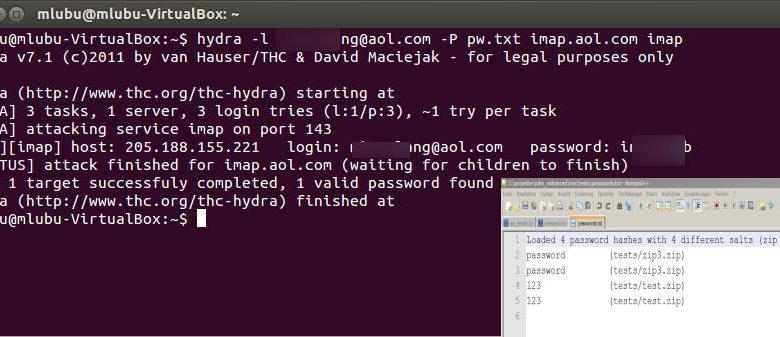

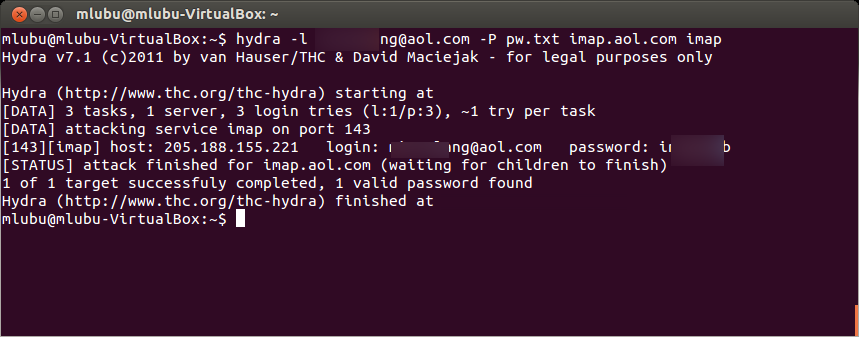

hydra -l meineadresse@server.com -P passwortliste.txt imap.server.com imap

auf und gebt natürlich Eure eigene Mail-Adresse, imap-Server-Adresse und eine eigene Passwortliste. Als Passwortliste könnt Ihr beispielsweise Textversionen der Wikipedia (Datenbank-Dumps), explizite Passwortlisten aus dem Netz oder auch eigene Daten nutzen. Das ganze funktioniert natürlich nur, wenn das Passwort ein „echtes“ Wort ist, das in derlei Texten auch vorkommen kann.

Hydra kann mit allen Zeichenkombinationen umgehen

Und genau daran seht Ihr natürlich auch, warum immer empfohlen wird, Passwörter mit Sonderzeichen zu nutzen – ein Passwort, das in Duden und Wikipedia vorkommt, knackt jedes Script-Kiddie übers Wochenende. Freilich kann hydra auch mit Zeichenkombinationen umgehen, also einfach Varianten „0“ bis „0123456789ABCabc!§$%&“ und so weiter testen. Mail-Anbieter verlangen aber in der Regel nach Passwörtern mit mindestens acht Zeichen und da würde der zeitliche Aufwand schon viel zu groß (und auch die Anzahl der Login-Versuche ist meist beschränkt). Natürlich könnt Ihr auch die Mail-Adressen aus einer Datei lesen lassen, wenn Ihr auch Euren Nutzernamen vergessen habt:

hydra -L namelist.txt -P passwortliste.txt imap.server.com imap

Ihr müsst also nur ein großes statt kleines „-L“ nutzen und wieder eine Textdatei als Quelle angeben. Im heruntergeladenen ZIP ist überigens auch noch ein grafisches Frontend namens Hydra-GTK enthalten, das Ihr auf die gleiche Weise installieren könnt – allerdings macht dies hier und da mehr Probleme als nötig.

Dateien mit John the Ripper knacken

Wie hydra nutzt John wahlweise Wörterbücher oder echte Bruteforce-Attacken mit Zeichenketten. Genau genommen handelt es sich um John the Ripper enhanced, das einige weitere Tools bereitstellt. Anders als der Online-Cracker rackert sich John aber nicht direkt am Login-Feld ab sondern benötigt die verschlüsselte Variante des Passworts, den so genannten Hash. Für ZIPs kann Johns enhanced-Version diese selbst erstellen (siehe unten), aber es gibt oft auch einfache Möglichkeiten, Hashes von Windows-Logins oder sonstigen Dateien und Diensten auszulesen – sucht bei Google nach dem für Euch interessanten Dateityp und „hash dump“ oder ähnlich.

1. ZIP-Passwort rekonstruieren

Entpackt John auf Eure Platte und kopiert die zu knackende ZIP-Datei in das Unterverzeichnis „run“, in dem die John-EXE liegt – nur zur Vereinfachung, damit wir uns nicht um Pfadangaben kümmern müssen. Öffnet den Ordner in der Konsole.

2. So nicht!

Normalerweise würde man jetzt ganz intuitiv etwas wie

john test.zip

eingeben. Jetzt kommt aber ein wichtiger Fehler: Tools wie John the Ripper können nicht direkt mit der verschlüsselten Datei arbeiten, sondern nur mit so genannten Hash. Der Hash-Wert ist die verschlüsselte Variante des Passworts und die müsst Ihr ersteinmal aus dem ZIP auslesen.

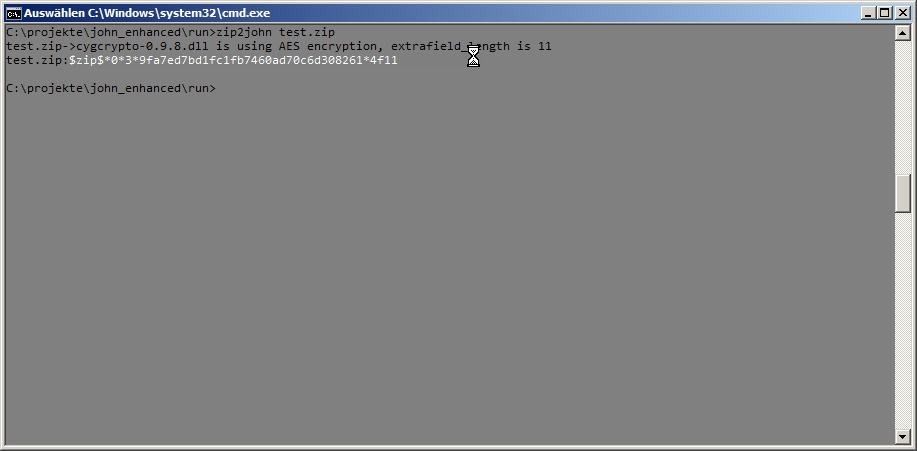

3. ZIP konvertieren

Johns „enhanced“-Version enthält das passende Tool bereits, so dass Ihr nur

zip2john test.zip

eingeben müsst, um den Hash in der Konsole zu sehen – kopiert diesen (er beginnt nach dem Dateinamen).

4. Hash-Datei anlegen

Erstellt dann eine Textdatei, in unserem Beispiel „hash.txt“ und fügt den Hash-Wert ein.

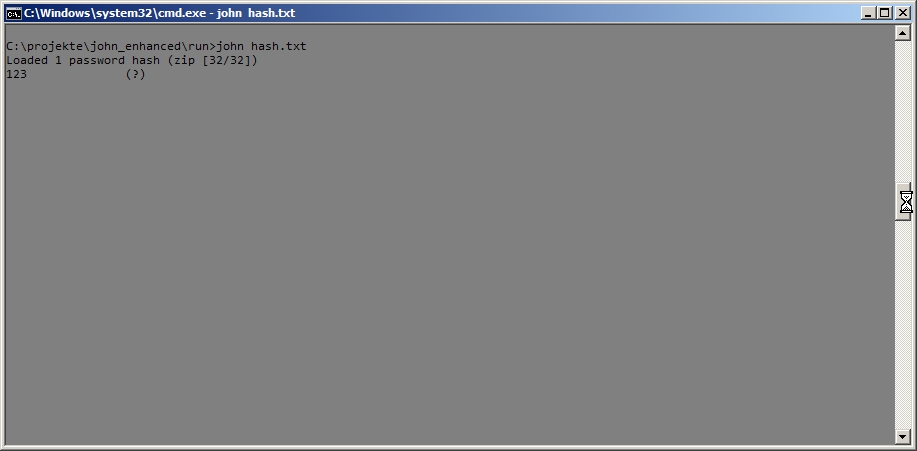

5. Einfacher Bruteforce-Versuch

Jetzt startet Ihr einen ersten, simplen Bruteforce-Versuch, indem Ihr den Befehl

john hash.txt

verwendet. Bei einem armseligen Passwort wie dem hier verwendeten „123“ genügt das bereits, nach wenigen Sekunden sehen wir den Zugang. Der Umweg über die Textdatei muss übrigens nicht sein, das ist nur eine kleine Vereinfachung, es geht auch mit den üblichen DOS-Tools direkt:

zip2john test.zip >> hash.txt & john hash.txt

Damit wird die Datei „hash.txt“ automatisch erstellt, mit dem Hash gefüllt und von John geknackt – das macht es deutlich einfacher.

6. Mehrere ZIPs auf einmal knacken

Wenn Ihr gleich einen ganzen Stapel alter ZIPs gefunden habt, die Ihr entsperren wollt, könnt Ihr folgende Zeile nutzen:

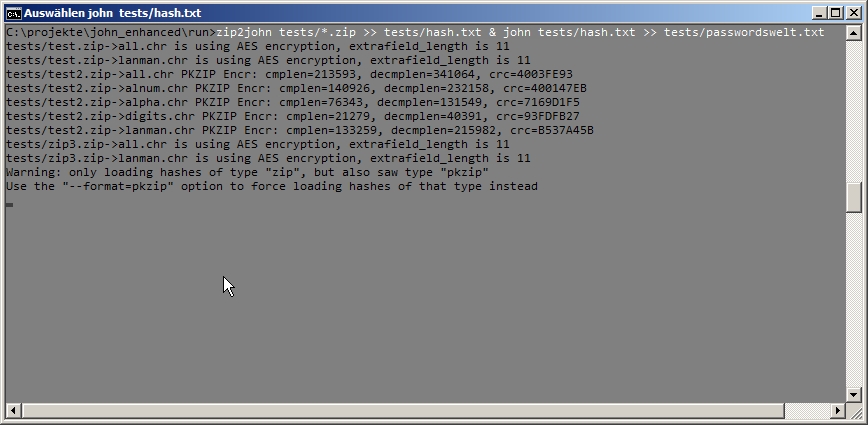

zip2john tests/*.zip >> tests/hash.txt & john tests/hash.txt >> tests/passwords.txt

Damit würden alle ZIPs im Verzeichnis „tests“ verarbeitet und die Passwörter automatisch in die Datei „passwords.txt“ geschrieben.

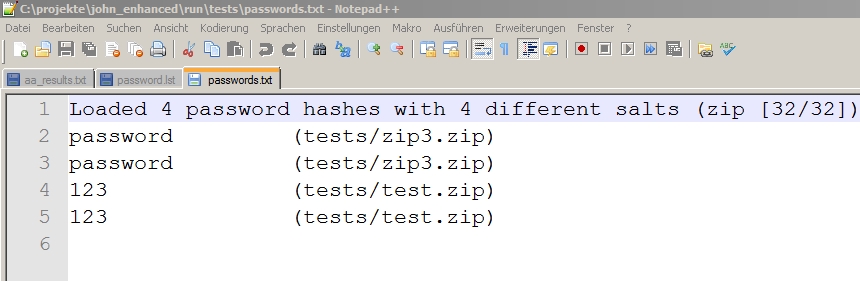

7. Das Ergebnis

Die „passwords.txt“ zeigt nun schön formatiert die gefundenen Logins – keine wirkliche Hexerei, oder? Was ist mit echten Passwörtern?

8. Wörterbuch-Attacken nutzen

Alle Zeichenkombinationen dauern selbst bei schlechten, achtstelligen Passwörtern schon Ewigkeiten auf Eurem Privat-PC. Eine Liste üblicher Passwörter erleichtert die Rekonstruktion – und solche Listen gibt es im Netz überall, beispielsweise basierend auf der Wikipedia. Es sind große Listen! John nutzt diese mit:

john -wordlist=password.lst hash.txt

Dabei ist die LST-Datei schlicht eine Textdatei, deren Wörter durch Umbrüche getrennt sind.

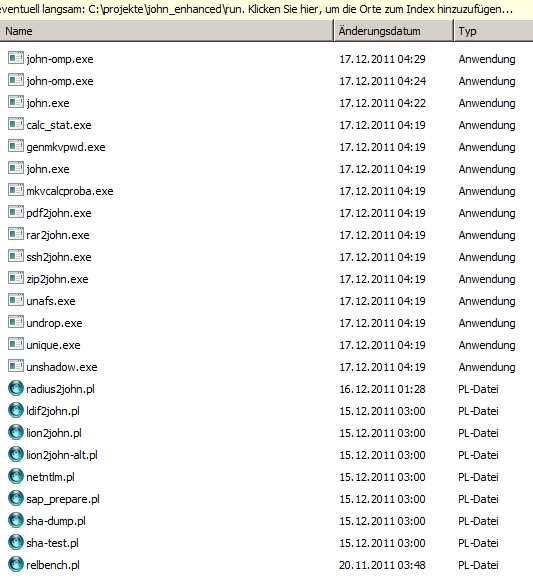

9: Weitere Konverter einsetzen

In Johns enhanced-Version findet Ihr neben zip2john weitere Tools, die Ausgangsformate für John aufbereiten.

Ein Tipp zum Schluss: Ihr solltet bei der Verwendung von John the Ripper daran denken, dass Passwörter jenseits von „123“ oder „passwort“ bisweilen erst nach sehr langer Zeit enttarnt werden – schon ein sechstelliges schlechtes Passwort dürfte Eure Gedult bei Bruteforce-Attacken um Monate überschreiten und eine kurze, zufällige Zeichenfolge wie „4R&b“, würde selbst mit guten Wörterbüchern nicht zu knacken sein. Insofern lohnt es sich, im Ernstfall möglichst separate Hardware zum Knacken zu verwenden, etwa ein ausgedientes Notebook – das ist zwar langsamer, läuft John aber über viele Tage, der einzige Weg, dass Euer Hauptrechner nicht dauerhaft lahmt.

Edit: Vielleicht gefällt Euch auch unser Beitrag zur Steganographie – DeCSS als Primzahl? Kein Problem! Fotos in Fotos verstecken! Im Nu!

Hi,

gibt es ein Tool, welches ein unvollständigen Code, bei dem die/der erste und letzte Zahl/Buchstabe fehlt, vervollständigt?

Also so ?4836cfd9a44ea01e2772e7fc214e69?

Die beiden ? sollen solange ersetzt werden bis der Code angenommen wird.

Gruß+Dank

Es gibt bestimmt Tools, die sowas können, spontan kenne ich aber keines und bin gerade auf dem Sprung. Grundsätzlich lässt sich sowas zum Beispiel in der Bash ganz gut mit einer Schleife machen. Beispiel: Du hast eine Datei shatest und möchtest einen Hash prüfen, weißt bei der letzten Stelle aber nicht, um welche Ziffer zwischen 0 und 9 es sich handelt:

So werden zehn Versionen des Hash geprüft. Mit weiteren Stellen und hübscher Ausgabe würde das dann aber doch schon in ein Mini-Skript ausarten … Weitere Stellen könnte man durch weitere, verschachtelte for-Schleifen realisieren. Das könnte man so natürlich auch für Tools wie John nutzen.

Benötigen Sie Hacking-Dienste? Wenden Sie sich dann an Webdark-Hacker WhatsApp +176xxxxxxx Google Mail, xxxxx@gmail.xxx

Was bist du denn für ein Profi? Handynummer und Mailadresse posten und Dich als Hacker inszenieren? Das ist ja höchstgradig vertrauenserweckend. Allein deshalb wird Dich niemand buchen. Und natürlich, weil wir das anonymisierten haben. Hier ist nämlich keine Vermittlungsplattform für Vögel wie Dich.

ich habe schon probiert mit Kombinationen die ich halt immer eingebe.. die waren alle falsch, ich glaube bei google reicht es nicht nur ein Bestandteil richtig zu haben.. ich habe auch gegoogelt und alles gemacht um eine loesung dafuer zu finden aber leider ohne Erfolg !! :( Weisst du nicht ob es eine andere moeglichkeit gibt ?

MfG

hallo,

ich habe ein kleines Problem und zwar ich habe vor lange eine Adresse auf Gmail erstellt und habe mein Passwort vergessen da ich mich fast nie angemeldet habe, und letztens habe ich an paar alte Fotos gedacht die ich auf die Adresse bekommen hatte und wuerde die gerne haben aber leider habe ich den Passwort vergessen:(. Ich habe versucht mein Passwort wiederherzustellen es ging leider nicht weil ich die Telefonnummer die ich damals hatte nicht mehr habe. Es waere ganz Lieb wen mir jemand dabei helfen koennte.

MfG

Du kannst eigentlich nur den Recovery-Prozess durchlaufen oder aber es mit der obigen hydra-Anleitung versuchen – macht aber nur Sinn, wenn Dir zumindest die Bestandteile des Passworts einfallen. Diese Bestandteile könntest Du in einer Datei zusammenstellen und Kombinationen probieren lassen … Ob hydra heute noch mit Google-Konten funktioniert, ist noch eine andere Frage.

Hallo Mirco,

als ich bei Chip.de mal etwas über „John The Ripper“ gelesen hatte, wollte ich mal ausprobieren, ob meine e-Mail-Adresse sicher genug für diese freeware ist. Vielen Dank schon Mal für deine Mühe alles ganz kleinschrittig aufzuschreiben. Leider Versage ich schon beim ersten Schritt. :(

Ich habe die Dateien „John the Ripper 1.7.9 (Windows binaries, ZIP, 2029 KB)“ und „John the Ripper 1.7.9-jumbo-5 (Windows binaries, ZIP, 3845 KB)“ heruntergeladen und verstehe nun nicht, wo sich der Ordner „thc-hydra-master“ befinden soll bzw den ganzen Abschnitt: >und wechselt auf der Kommandozeile in den Ordner „thc-hydra-master“; gebt nun nacheinander folgende Befehle ein<

Ich bin früher in der Schule einmal ‚Opfer‘ eines Hackerangriffes und e-Mail-Bomber (so heißt das doch?) geworden und ich will das nicht noch einmal erleben ==> ich musste deswegen meinen alten Account bei yahoo aufgeben und wo ich jetzt gerade so drüber schreibe, würde ich mich doch gerne dort einmal einloggen… (war gerade auf yahoo und er existiert noch :3, aber das Passwort kenne ich nicht mehr…).

Ich habe übrigens einen Windoof-Rechner, falls das hilft?

Ich danke dir schon einmal vielmals im Voraus!!

Da hast Du irgendwo eine Zeile überlesen: thc-hydra gehört nicht zu John the Ripper, das ist ein eigenständiges Tool. Unter Windows läuft das leider nicht direkt, lediglich unter Cygwin, also mit ein wenig Einrichtungsaufwand. Andererseits bietet netzwelt.de auch einen Windows-Download, vielleicht hat da jemand ein Windows-Binary beigesteuert – könnte aber auch der Quelltext/ein Versehen sein. … So, doch noch gefunden, bei Github gibt es auch eine Windows-Version: https://github.com/maaaaz/thc-hydra-windows.

Hey, ich habe das PW von meinem .sparseimage vergessen.

Ausprobiert habe ich zum Beispiel schon Brutforce, aber das rechnet sich ja hier den Teufel zusammen. Die Variante hat wohl glaube ich wenig Effektivität.

Gibt es noch eine andere Variante? Das Kennwort fängt vorne mit einem Großbuchstaben an und es sind die Zahlen 1-26 darin vergeben. (Einstellig oder Zweistellig)

Ich vermute aber, wenn ich mich noch recht entsinne, dass es nicht länger als 15 Zeichen lang war. Leider ist es aus meinem Schlüsselbund verschwunden.

So langsam habe ich wirklich viel gelesen darüber, aber wirklich weiter komme ich nicht.

Vielen Dank im Voraus für die Antwort.

Gropp

Ja, bei 15 Zeichen müsstest Du zum Bruteforcen schon reichlich Zeit haben, oder vielleicht einen Quantencomputer im Keller … Alternativen gibt es eigentlich nur zwei: Eine Schwachstelle bei der sparseimage-Anwendung – die es vermutlich nicht gibt, von Apple weiß ich aber nichts. Das zweite wäre eine Wörterbuchattacke, aber nur wenn Du eine Idee hast, welche Wörter oder Wortbestandteile in dem Passwort vorkommen könnten. Aus allem, was Dir einfällt, könntest Du ein Wörterbuch stricken und dann alle Kombinationen ausprobieren lassen, aber ich würde mal vermuten, dass Dein Glückskontingent überstrapazieren dürfte.

… Ich sehe gerade, dass Sparseimage AES verschlüsselt – die Schwachstellesuche kannst Du Dir sparen, das Image dürfte verloren sein.

Huhu,

versuche seit drei Stunden mich an mein dummes Passwort zu erinnern von einem alten, schon lange nicht benutzten Youtube/gmail account – hab alle meine bekannten PW’s ausgestet, scheine aber bei der Erstellung des Acc’s 2012 ein anderes benutzt zu haben. Der Acc wurde damals nur zum Spass erstellt, weßhalb ich mich auch an die alternativadresse nicht erinnern kann, da ich damals extra eine neue erstellt habe, warum auch immer. Komme also mit dem normalen Passwort-wiederherstellungssache von gmail nicht weiter. Da ich mich weder an die alternative erinnern noch nimmt er meine Antworten im Fragebogen an. Kann man da noch was tun, oder ist Hopfen und Malz verloren?

vielen Dank im Vorraus.

Ich befürchte, da lässt sich nichts mehr machen; es denn Du hast das Glück, vielleicht noch eine alte Festplatte oder ein Smartphone von 2012 zu haben, worauf das Passwort im Browser gespeichert sein könnte, oder ein altes Backup-Image – aber da wäre wohl viel Glück notwendig …

Leider nicht, mein damaliges Handy ist im November 2013 abgebrannt und der Computer ist neu. :(

hallo,

folgendes Problem, Benutzer Name meines gmail zweit Accounts will mir ums verrecken nicht einfallen. Passwort ist bekannt, wann erstellt, wann zuletzt benutzt etc etc wie gesagt alles ist bekannt außer dem Benutzer namen. hab mit dem acc hauptsächlich im play Store ein spiel gezockt sonst nichts :/ bitte hilfe

Die Standard-Vorgehensweise wären Googles eigene Recovery-Hilfen: Unter https://www.google.com/accounts/recovery/forgotusername kannst Du den Nutzernamen über die alternative Mail-Adresse oder Telefonnummer erfahren, die Du beim Anlegen des Kontos angegeben hast. Alternativ über eine eventuelle Einladungsmail. Falls Du nichts davon angegeben hast: Auf dem Android-Gerät, auf dem Du gezockt hast, sollte in den Einstellungen bei den Konten auch das Zweitkonto aufgelistet sein, sofern das Gerät nicht zurückgesetzt wurde. Oder hast Du das Spiel noch? Vielleicht finden sich darin irgendwo Infos, wer es registriert hat, etwa auf der Über-Seite; vielleicht taucht der Name in den Highscores auf – nicht wahrscheinlich, aber einen Versuch wert. Wenn es ein Kauf-Spiel war, solltest Du es irgendwo über die Rechnung/Überweisung finden. Ein verzweifelter letzter Versuch: Wenn der Rechner noch existiert, auf dem Du Dich registriert hast, könnten sich die Infos noch irgendwo in den Tiefen der Browser-Aufzeichnungen befinden, sprich in History, automatisch gespeicherten Formular-/Passwortdaten.

Mehr fällt mir spontan auch nicht ein.

ICH HAB MEIN PASSWORT IN FACEBOOK VERGESSEN ,E-MAIL PASSWORT AUF UND MEINE ALTE TELEFON NUMMER HAB ICH KEIN ZUGRIFF MEHR UND DIE SICHERHEITSFRAGEN WEIS ICH NICHT MEHR UND ZULETZT ONLINE AUCH NICHT ODER WANN ICH DAS ERSTELLT HABE

Ganz ehrlich: Das klingt, als wolltest Du ein Konto hacken. Ggf. Facebook kontaktieren :)

Kannst DU mich dabei nochmals unterstützen?

Ich nehme an Du meinst den Hack von bliblablub, das ist die Kopie eines recht alten Artikels, zu finden etwa dort: https://hackerguide.blog.de/2012/12/23/e-mail-passwoerter-knackt-15347889/. Könnte also einfach schon veraltet sein, sofern es denn tatsächlich funktioniert(e). Du solltest jedenfalls dringend das Passwort ändern, dass Du im Klartext an die Recovery-Adresse geschickt hast! Ich habe da jetzt nicht ewig hinterher recherchiert, aber auf den ersten Blick scheint mir das im Netz für einen dermaßen spektakulären Hack doch arg wenig dokumentiert. Nicht, dass spss.recovery@gmail einfach der Account von irgendwem ist …

Es ist ein Phishing-Versuch, der Kommentar wurde gelöscht.

Hallo, bist Dir sicher, dass es funktioniert?

Ich habe es versucht und bekomme leider keine Antwort von gmail.

Kannst Du mir helfen?

Harald

(Anm. d. Red.: SORRY, DAS SCHEINT EIN PHISHING-VERSUCH ZU SEIN, DAHER GELÖSCHT!)