Musik lässt sich mittlerweile in CD-Qualität per Bluetooth übertragen – ein verdammt guter Grund, um die Scheiben mal in (Datei-)Form zu bringen. Im Grunde handelt es sich um vier Schritte: Rippen, konvertieren, taggen mit Metadaten und Coverart. Die ersten drei Schritte erledigen fast alle Tools in einem Rutsch, zum Beispiel das sehr gute CDEx, mehr dazu hier. Für die Albumbilder braucht es aber meist ein separates Tool oder einen separaten Arbeitsschritt – bei Hunderten CDs schlägt das auf die Laune. Daher wieder mal die Empfehlung eines Klassikers, auch wenn bei dem nicht alles so rosig ist, wie gerne mal geschrieben wird: Exact Audio Copy.Weiterlesen »

schritt für schritt

-

CDs rippen und samt Bildern taggen – in einem Schritt

-

Von Windows 7 auf 10 umsteigen, schnell und kostenlos

Tja, bald ist es soweit, Windows 7 läuft endgültig aus. Gut, es kursieren Skripte, die die für Unternehmen gedachten Sicherheitsupdates wohl auch auf Privatrechner bringen, doch eine verlässliche Lösung ist das nicht. Ihr müsst/solltet umsteigen – ich musste mich auch überwinden ;) Wer jetzt erst umsteigt tut dies vermutlich nicht freiwillig und will daher vermutlich auch wenig Zeit auf den Umstieg verschwenden. Im Folgenden daher ohne langes Gerede: Kostenlos auf Windows 10 upgraden, klassische Windows-Optik wiederherstellen und ein paar optionale Einstiegstipps.Weiterlesen »

-

Windows-Software unter Linux nutzen

Mehr ist manchmal eben doch besser: Windows wird besser, wenn Ihr dort auch Linux-Tools nutzen könnt und Linux wird besser, wenn eben Windows-Programme laufen. Mal ist es ein Spiel, auf das man nicht verzichten möchte, mal ein einzigartiger Musik-Player wie foobar2000 und nicht selten irgendein Spezialprogramm, etwa zum Katalogisieren von Briefmarken oder Bürosoftware. Play on Linux macht so etwas sehr einfach möglich.Weiterlesen »

-

Conky: Monitoring-Widgets für den Desktop gestalten

Conky ist einfach großartig und sollte jedem Linuxer bekannt sein – nur beschreiben lässt es sich schwer in einem Wort. Conky erstellt Widgets für den Desktop, die Live- oder statische Daten zeigen. Im Gegensatz zu üblichen Widgets lassen sich diese aber quasi als Teil des Hintergrunds setzen – ganz ohne Fenster, nicht anklick- oder verschiebbar. Oder anders ausgedrückt: Ein Systemmonitor für den Desktop, den Ihr völlig frei designen und mit Inhalten versorgen könnt. Weiterlesen »

-

Anleitung: Fenster- oder Balkontürgriff reparieren (Getriebeschloss)

Griffe von Fenstern und Balkontüren neigen dazu, irgendwann durchzudrehen – irgendetwas greift offenbar nicht mehr richtig. Der Griff selbst ist dabei aber eher nicht der Schuldige, sondern das Schloss vom Getriebe, also dem Mechanismus, der das Fenster auf Zu, Auf oder Kippe stellt. Der Tausch ist nicht ganz trivial, aber auch für Nicht-Handwerker machbar. Das Ganze wird Euch etwa 15 bis 35 Euro kosten.Weiterlesen »

-

Für Laien: Ablauf eines Hacker-Angriffs via USB – aka Reverse Shell

Vielleicht verbietet Euer Arbeitgeber auch, dass Ihr private USB-Sticks an den Bürorechner schließt? Dafür hat er gute Gründe – die bösen Hacker …, klar. Aber wie genau könnte so ein Angriff eigentlich ablaufen? Und zwar im Detail? Ein Schritt-für-Schritt-Beispiel mit der Revese Shell – für IT-Sicherheits-Laien. Übrigens: Auch daheim lauert diese Gefahr!Weiterlesen »

-

Anleitung: Linux Mint 18 auf 19 upgraden

Der Wechsel von Linux Mint 18 auf 19 ist im Grunde ganz einfach – aber leider so gar nicht intuitiv. Ihr müsst zwangsweise Snapshots als Sicherung einrichten und einen Mint-eigenen Upgrader nutzen – mir 6 Befehlen ist die Arbeit aber erledigt.Weiterlesen »

-

Doppelklick und „lange drücken“ für jede Tastatur-Taste

Modifier-Tasten wie ALT, STRG oder WIN sind ja gut und schön, aber warum so umständlich? Die Maus kennt den Doppeklick, der Touchscreen den Long Tap – und Eure Tastatur kann das auch! Mal wieder ist das tolle AutoHotkey die Lösung für so ein Feature. Mit unserem Beispiel-Code könnt Ihr mit jeder Taste drei Aktionen ohne Modifier-Taste ausführen. Ihr könnt Programme starten, Makros laufen lassen oder einfach anderen Text einfügen.Weiterlesen »

-

Anleitung: Eigene Maus- und Tastaturprofile für jedes Spiel und Programm

Von Treibern von Gaming-Tastaturen und -Mäusen kennt Ihr vielleicht die Funktion, Profile mit Programmen zu verknüpfen. So startet dann automatisch mit dem Program ein Profil, das zum Beispiel Hotkeys und Makros bestimmt. Das geht aber auch ohne 100-Euro-Gaming-Equipement! Und zwar mit einem altbekannten Open-Source-Programm:Weiterlesen »

-

AutoHotkey: Windows-Skripte für jedermann – Einführung

AutoHotkey kommt mit einer dermaßen einfachen Syntax aus, dass damit wirklich jeder eigene Skripte schreiben kann. Erste eigene Hotkeys, kleine Makros und Textbausteinsysteme bekommt Ihr garantiert in ein paar Minuten hin – auch wenn Ihr noch nie irgendetwas geskriptet habt.

AutoHotkey bietet genug Potenzial, um später auch große, mächtige Programme zu schreiben, hier geht es aber um blutige Anfänger: Wie arbeitet man mit AutoHotkey? Welche Hilfsmittel bietet es? Wie startet man ein Skript? Ihr bekommt hier die Grundlagen, um überhaupt mit dem Programm arbeiten zu können. Artikel zu konkreten Projekten, Syntaxhilfe und Tipps zu AutoHotkey haben wir hier.Weiterlesen »

-

Anleitung: Philips Hue bei neuen Mails blinken lassen

Eine neue Email kommt rein und Eure Schreibtischlampe blinkt. Oder Eure ganze Wohnung wird plötzlich in rotes Licht getaucht. Solche Szenarien sind mit Hue überhaupt kein Problem. Im Grunde könnt Ihr so ziemlich alles mit Hue verbinden: Twitter, Facebook, Telegram, Spotify und so weiter. Das wichtigste Tool, das Hue-Besitzer kennen sollten: IFTTT.Weiterlesen »

-

Arduino-Einstieg: Schritt für Schritt mit Fotos und Erklärungen

Viele Arduino-Tutorials beschränken sich auf Code und ein Schema für den Schaltkreis – aber reicht das? Klar, das Projekt wird funktionieren. Aber versteht Ihr das auch wirklich? Könnt Ihr danach etwas eigenes basteln? Wir fangen exakt bei Null an, kein Vorwissen nötig, nutzen Fotos statt Grafiken und erklären jeden einzelnen Schritt. Auch für die Software. Ein Einstieg für Menschen, die noch nie mit Bastel-Computern und Platinen zu tun hatten.Weiterlesen »

-

Anleitung: Freie Amazon-Alexa-Alternative selber bauen

Amazon bietet mit Alexa und Echo sicherlich die bekannteste Sprachsteuerung, aber es gibt auch Alternativen. Und das nicht nur von Google, sondern auch in der Open-Source-Welt: Mit Jarvis verwandelt Ihr einen Raspberry Pi erstaunlich einfach in einen solchen Sprachcomputer, der Antworten geben, Web-Inhalte abfragen und beliebige Aktionen auslösen kann. Absolut Einsteiger-tauglich!Weiterlesen »

-

Serie: Checkmk Schritt für Schritt – Übersicht

Willkommen zum Beginn einer Serie zur Open-Source-Netzwerküberwachung mit Checkmk. Ihr findet hier Schritt-für-Schritt-Anleitungen für einzelne Aufgaben. Auf große Erklärungen verzichten wir, aber Ihr kommt ohne Vorwissen auf dem einfachsten Weg zu einem Ergebnis. In diesem Artikel findet Ihr immer alle Links zu den einzelnen Teilen.Weiterlesen »

-

Check_MK-Serie: Windows-Tasks überwachen

Welche Programme laufen auf diesem und jenem Windows-Rechner? Das dürfte wohl die meisten Admins interessieren, selbst die daheim. Im Grunde ist das super simpel, dank fertigem Windows-Prozesse-Plugin – aber leider handelt es sich um ein Powershell-Skript, und das braucht noch etwas Liebe …Weiterlesen »

-

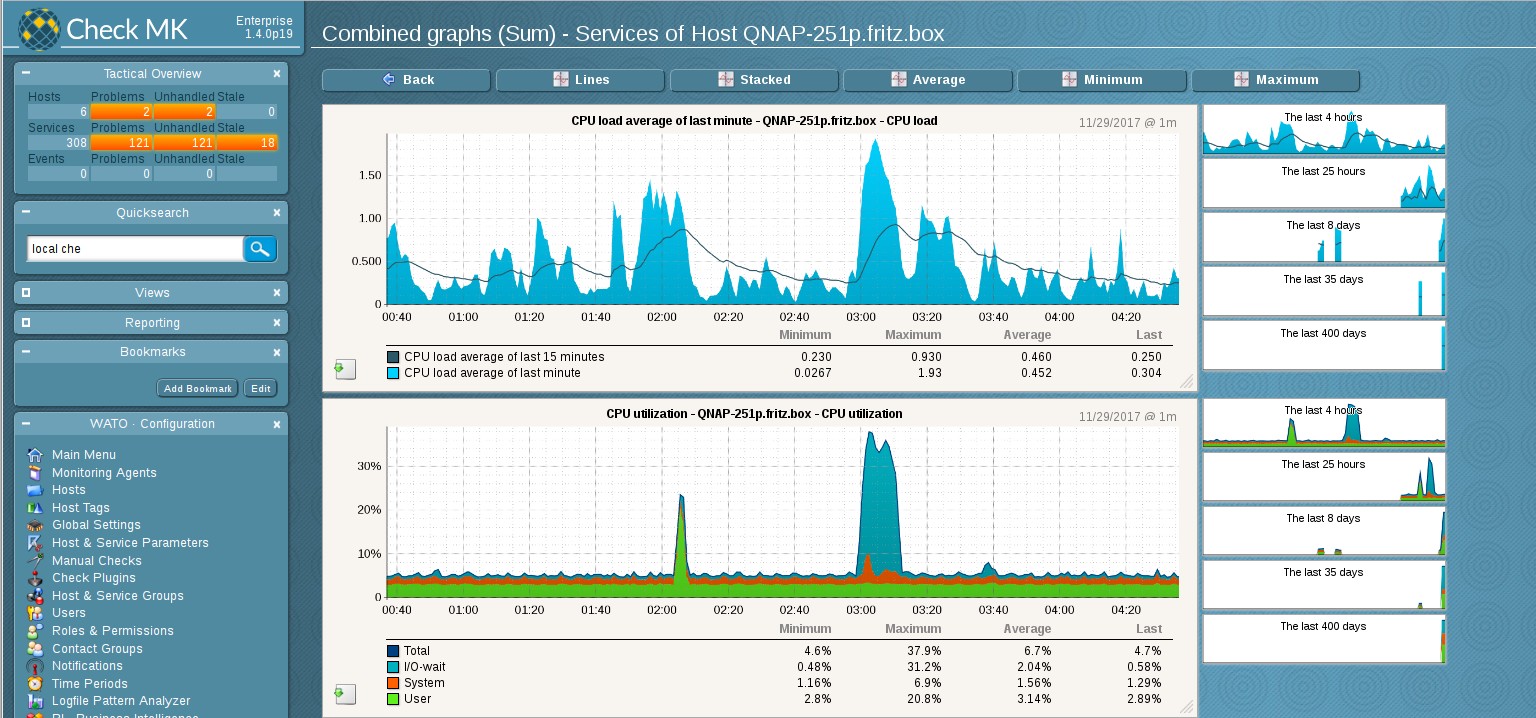

Check_MK-Serie: NAS per SSH überwachen, Agent manuell installieren

Nicht immer lässt sich ein Monitoring Agent bequem über die Web-Oberfläche und ein vorgefertigtes Paket installieren. Zum Beispiel bei vielen NAS. Aber es geht auch manuell, Check_MK unterstützt nach eigener Aussage jedes Linux zumindest grundsätzlich. Und auch die Standardkommunikation über Xinetd und Port 6556 funktioniert nicht immer – SSH aber vermutlich fast immer!

Alle anderen Teile der Check_MK-Serie haben wir hier in einem Übersichtsartikel aufgeführt, samt einiger Check_MK-Basics.

1. Agent manuell installieren

Der Übersicht halber, hier zunächst der gesamte Workflow: Auf der NAS wird der Agent installiert, auf dem Server wird eine SSH-Identität eingerichtet, damit der Agent darauf zugreifen kann und letztlich wird in der Check_MK-Web-Oberfläche eine Regel eingerichtet, dass der entsprechende Host seine Daten eben per SSH anliefert.

Sofern nicht schon geschehen, nehmt die NAS zunächst als Host in Check_MK auf – sei es manuell wie in Teil 1 geschildert oder mit dem Bulk Import aus Teil 3.

Installiert nun den Agenten auf dem gewünschten NAS- oder Sonstwas-Gerät:

cd /usr/local/bin wget https://mein-check-mk-server/meinesite/check_mk/agents/check_mk_agent.linux mv check_mk_agent.linux check_mk_agent chmod 755 check_mk_agentIhr ladet also den Agenten aus dem Site-Verzeichnis Eures eigenen Check_MK-Servers herunter, entfernt die .linux-Endung und setzt die Rechte auf 755. Mit check_mk_agent test könnt Ihr wieder testen, ob das Skript läuft.

2. SSH-Identität erstellen

Wechselt nun zum Check_MK-Server und meldet Euch mit „su – meinesite“ als Site-Nutzer an – schließlich geht es nur darum, dass die NAS (hier 192.167.178.75) mit der Instanz kommunizieren kann. Und dann:

ssh-keygen -t ed25519 ssh-copy-id -i .ssh/id_ed25519.pub nas-nutzer@192.168.178.75Damit wird ein SSH-Schlüsselpärchen erzeugt und der private Schlüssel landet auf der NAS. Tipp: Gebt für den Schlüssel keine Passphrase an, sonst müsstet Ihr das bei jedem Start eingeben. (Das ed25519 könnt Ihr natürlich auch weglassen, dann werden Standard-RSA-Keys erstellt; aber so seht Ihr zumindest, dass an dieser Stelle noch ein Algorithmus kommt.)

3. Zugriff beschränken

Jetzt wieder zurück zur NAS: Beschränkt nun den SSH-Zugriff auf den Agenten – der Rest des NAS hat ja nichts am Server verloren. Vermutlich ist zumindest der gruselige vi-Editor vorhanden:

vi root/.ssh/authorized_keysAuf Nicht-Qnap-Geräten sieht der Pfad vermutlich anders aus. Und hier fügt Ihr dann die Beschränkung vor den eben kopierten Schlüssel:

command="/usr/bin/check_mk_agent" ssh-ed255...Und wenn Ihr keine vi-Freunde seid: Mit i wechselt Ihr in den Eingabemodus, mit ESC in den Befehlsmodus. Mit : leitet Ihr den Befehl ein, :w speichert die Datei, :q! beendet das Programm ohne zu speichern, :wq speichert und beendet. Aber vielleicht ist ja auch nano als Editor vorhanden.

4. Regel erstellen

Wechselt nun in die Check_MK-Web-Oberfläche und sucht unter Host & Service Parameters nach „Datasource Programs“. Erstellt die Regel und fügt in der Zeile Command to execute folgenden Befehl ein:

ssh -T -oStrictHostKeyChecking=no nas-nutzer@192.168.178.75Abspeichern, Änderungen übernehmen, aktualisieren – und schon sollte der Host samt Infos in Check_MK auftauchen:

Ist es nicht schön, die CPU-Leistung seiner NAS beobachten zu können. -

Check_MK-Serie: Eigene Check-Plugins einbauen

Über eigene Skripte könnt Ihr Check_MK mit so ziemlich jeder Information versorgen. Und die Netzwerküberwachung macht es Euch an dieser Stelle wirklich extrem einfach: Skripte müssen lediglich in einem Ordner abgelegt werden und Output in einem bestimmten Format liefern. Weiterlesen »

-

Check_MK-Serie: Kurze omd-Übersicht

Streng genommen hätte dieser Teil wohl der Anfang der Serie sein müssen – aber wir wollten ja möglichst schnell zu einem laufenden System, direkt zur Action quasi. Die Verwaltung wird aber spätestens interessant, wenn Ihr genug Arbeit in eine Instanz gesteckt habt, um sie klonen oder backuppen zu wollen. Das Wichtigste in Kürze:Weiterlesen »

-

Check_MK-Serie: Viele Hosts importieren

Hosts einzeln hinzuzufügen wird schnell lästig – Ihr könnt aber auch alle Hosts eines Netzwerks automatisch finden und hinzufügen lassen. Dieser Batch-Import funktioniert ganz einfach über eine IP-Range in nur zwei Schritten.Weiterlesen »

-

Check_MK-Serie: Checks anlegen

Nachdem Server und deren Services im ersten Teil zum Monitoring hinzugefügt wurden, könnt Ihr nun Checks anlegen. Als simples Beispiel: Eine Regel, die den Status einer Festplatte auf Warnung setzt, sobald 70 Prozent des Speicherplatzes belegt sind.Weiterlesen »

-

Checkmk-Serie: Installieren und Hosts überwachen

Im ersten Teil der Checkmk-Serie geht es vom Download der richtigen Version bis hin zum Überwachen von Windows- und Linux-Hosts. Die weiteren Teile, Infos zur Serie und zu Checkmk findet Ihr in der Übersicht. Weiterlesen »

-

Anleitung: Videoschnitt, Effekte und Übergänge mit OpenShot

Videoschnitt war lange Zeit noch eine Domäne kommerzieller Software – aber das gilt nicht mehr. Spätestens seit es OpenShot auch für Windows gibt, lassen sich Schnitte, Übergänge und Effekte kostenlos, plattformunabhänig und einfach umsetzen. Wir zeigen Schritt für Schritt genau diese drei Basics.Weiterlesen »

-

Einführung in Telegram-Bots: Nachrichten und Dateien aus dem Terminal senden

Für Telegram gibt es sogenannte Bots – letztlich sind das einfach Nutzer-Accounts für Programme/Roboter statt Menschen. Diese Konten lassen sich dann per API/Schnittstelle ansprechen und ganz „normal“ in Telegram nutzen.Weiterlesen »