So werdet Ihr im Internet unsichtbar

Es ist schnell passiert, wenn Ihr nicht unsichtbar seid: Die Diskussion im Lieblings-Weblog eskaliert, der Umgangston wird rauer und plötzlich fliegen böse Worte statt Argumenten. Nicht selten glauben Web-Nutzer, sich in Kommentarfunktionen, in Web-Foren oder Gästebüchern im Internet hinter einem falschen Namen und einer falschen Mailadresse verstecken zu können. Deshalb posten sie oft unsägliche und teilweise sogar strafrechtlich relevante Dinge. Bis sie eines Tages per Staatsanwaltschaft erfahren, dass die Sache mit der Anonymität im Web deutlich mehr ist, als nur einen falschen Namen zu verwenden.

Anonymität – eine Illusion?

Wer mit seinem Rechner im Internet unterwegs ist, ist nämlich keinesfalls unsichtbar; jeder Surfer hinterlässt eine Datenspur, die breit ist wie eine bundesdeutsche Autobahn! Und das geschieht gleich an mehreren Stellen: Da ist zum einen der Computer selbst, auf dem der Webbrowser seinen Surf-Verlauf, den Browser-Cache und die so genannten Cookies ablegt: Kleine Datensätze, die Euch für jede Website wiedererkennbar machen.

Doch das ist längst nicht alles: Euer Internet-Provider vergibt Euch für jede Einwahl ins weltweite Netzwerk Internet eine IP-Adresse und merkt sich natürlich auch, welche das war. Und genau hier liegt einer der größten Denkfehler derer, die glauben, im Web anonym unterwegs zu sein: Die IP-Adresse ist als nötiger Bestandteil des Internets sozusagen Eure Hausnummer. Und auch wenn sie sich ständig ändert, kann sie bis zum Provider zurückverfolgt werden.

Die Einwahllisten des Providers, der ja zwingenderweise auch Ihre Post- und Bankadresse kennt, geben dann Aufschluss darüber, wer wann welche IP-Adresse genutzt hat – auf diese Weise werden heutzutage etwa Filesharer, Kinderschänder, Hate-Speaker und andere Web-Verbrecher aufgespürt. Die IP-Adresse ist für die Behörden ein offenes Buch und oft auch der einzige zuverlässige Beweis, dass eine Person das Internet für den Rechtsbruch missbraucht hat.

Das Zusammenspiel birgt die Gefahr

Wie sooft im Leben ist es nicht ein einzelner Faktor, der das Leben im Web gefährlich macht: Zur eindeutigen IP-Adresse kommen natürlich auch noch Benutzer-Accounts, die heutzutage Social Web durch die Cookie-Technik eher offenherzig geregelt sind – Twitter- oder Facebook-Nutzer bleiben eingeloggt, auch wenn Sie die Website verlassen.

Wer seine IP-Adresse verschlüsselt, sich dann aber offenherzig mit Name und Passwort in den eigenen Account bei diversen sozialen Netzwerken einbucht, wird kaum beweisen können, dass die Beleidigungs-Attacken nicht von seinem Computer kamen. Ärgerlich wird das spätestens, wenn Ebay-Accounts gekapert werden und der eigentliche Besitzer nach zwei Wochen Urlaub plötzlich erfährt, dass er wegen Unterschlagung und Betrug angezeigt wurde.

Von Datendiebn und Social Engineering

Zusätzlich lassen wieder und wieder verwendete Benutzernamen Rückschlüsse quer durch alle Websites zu: Wenn Ihr etwa bei Ebay mit einem Benutzernamen gemeldet sind, den Sie auch in Foren und vermeintlich anonymen Blog-Kommentaren verwenden, kann ein schlauer Rechercheur schnell Details Eurer Existenz erraten und sich sogar ein Bild Eurer Persönlichkeit und Eures Surf-Verhaltens verschaffen, ganz ohne die IP-Adresse zu kennen.

Das reißt Euch die Maske vermeintlicher Anonymität im Zweifelsfall schnell herunter: Wer bei Ebay teure Waren verkauft und in einem Webforum gleichzeitig aus einem beliebigen Grund seine Telefonnummer oder auch nur die Adresse seiner Website preisgibt, muss sich nicht wundern, wenn plötzlich Wildfremde bei ihm anrufen oder gar vor der Tür stehen: Gerade die Telefonnummer birgt die Gefahr schneller Rückverfolgung, weil viele Auskunftsdienste eine Rückwärts-Suche erlauben. Anhand der Nummer lassen sich Name und Adresse des Besitzers schnell herausfinden.

Die vier Säulen der Anonymität

Der Kern der Web-Anonymität besteht also nicht nur aus einem Pseudonym als Benutzername und einer gefälschten Mailadresse, sondern im Grunde aus vier Säulen: Cookie-Hygiene, Benutzernamen-Diversität, Diskretion mit privaten Informationen und der Verschleierung der eigenen Existenz im Web per IP-Adresse. Während Ihr die ersten drei Faktoren selbst recht gut selbst beeinflussen könnt – etwa indem Sie privates Surfen im Browser aktiviert und für jeden Dienst und jedes Kommentar unterschiedliche Namen wählt, während Ihr Euch mit Informationen über Eure private Lebenswelt im Web zurückhaltet, liegt die IP-Adressvergabe erst einmal voll bei Eurem Provider, der diese zumindest bis zur Rechnungserstellung vorhalten muss.

IP-Adresse verschleiern

Um so wichtiger ist es, die eigene IP-Adresse im Web zu verschleiern, wenn man nicht aufgespürt werden will. Schließlich würden Sie ja auch nicht eine Visitenkarte mit einem Foto Eurer Wertgegenstände und Ihrer Adresse an die dubiosesten Zeitgenossen in den dunkelsten Ecken Eurer Heimatstadt verteilen. Die IP-Adresse ist wie eine Postadresse immer auch ein Sicherheitsrisiko, schließlich werden moderne DSL-Anschlüsse nur alle 12 oder 24 Stunden – oder seltener – automatisch getrennt, falls die IP überhaupt noch getauscht wird. Das macht das Thema natürlich auch für Angreifer interessant. Denn die IP-Adresse, unter der Euer Rechner erreichbar ist, ist automatisch exponiert für Angriffe von außen. Liegt hier eine Sicherheitslücke offen, kann ein Angreifer diese ausnutzen. Schließlich ist das Internet von seiner Grundstruktur her nichts anderes als Ihre Heimnetz zuhause – nur eben viel größer.

Anonymisierung ist Pflicht

Es gibt tausend Gründe, warum man anonym im Web unterwegs sein sollte, doch insbesondere Zeitgenossen, die sich gerne in den dunklen Ecken des Internets herumtreiben, sollten immer auf eine Anonymisierung setzen. Zumal es sogar ganz berechtigte (und legale) Gründe für die Anonymisierung gibt: Eine IP-Adressverschleierung kann nämlich auch dabei helfen, Website-Sperren zu umgehen, etwa um auf ein Land beschränkte Dienste – etwa Websites von amerikanischen Fernsehsendern – zuzugreifen.

Diese Art der IP-Verschleierung, die im Grunde „nur“ einen oder mehrere dritte Rechner zwischen Euch und den Webserver schalten, ist natürlich vollkommen legal. Statt Eurer IP-Adresse sieht eine Website dann aber nur noch die Adresse vorgeschalteten Servers. Allerdings sind solche Proxy-Dienste entweder an Ihren Provider gekoppelt, womit sich Verbindungsdaten wieder leicht zurückverfolgen lassen, oder eben nur schwer im Web zu finden. Kein Wunder, frisst der Betrieb eines Proxys doch enorm viel Bandbreite und damit Kosten und verpflichtet den Anbieter im Zweifelsfall zur Rechtsauskunft.

Schon deshalb ist das Opensource-Projekt Tor eine überaus praktische, weil weitestgehend sichere Möglichkeit, anonym im Web zu surfen: Das kleine Programm bindet sich im System ein und leitet Ihren Internet-Verkehr über verschiedene Tor-Server weltweit weiter – dadurch kommt es nur zu einer geringen Verzögerung bei größtmöglicher Sicherheit nach dem Prinzip der von Filesharing-Netzwerken bekannten Peer-to-Peer-Technik. Der Trick dabei ist, das Routing über Ländergrenzen durchzuführen – dadurch wird die Ermittlungsarbeit so sehr erschwert, das keine Chance auf Entdeckung besteht – zumindest solange sich unterwegs niemand in Euren Rechner geklinkt hat und Ihr die Finger von Facebook und Co. gelassen habt.

Tor für alle. Und für das Darknet!

Natürlich können Tor-Anwender auch selbst aktiv am Netzwerk teilnehmen und mit der Software einen eigenen Tor-Server einrichten. Auch das Darknet wird auf der Basis dieses Netzwerks betrieben. Das ist allerdings in Deutschland wirklich nicht empfehlenswert: Sollte Euer Rechner im Tor-Netz zufällig ein sogenannter Exitnode sein, also als letzter Computer in einer Anonymisierungskette einen Filesharing-Dienst oder andere illegale Netz-Inhalte wie etwa Kinderporno-Seiten kontaktieren, ist Euer Anschluss natürlich für Ermittler sichtbar – und Ihr müsst möglicherweise mit heftigen Problemen rechnen.

Denn als Exitnode-Betreiber stellt Ihr Eure IP-Adresse anderen, Euch unbekannten Anwendern zur Verfügung. Die allerdings ist in den meisten Fällen der einzige Ansatzpunkt für Ermittlungsbehörden, womit sich der Kreis schließt: Kommt es zu strafrechtlich relevanten Vorgängen, findet die Hausdurchsuchung beim Betreiber des Exitnodes statt.

Problematisch ist das vor allen Dingen deshalb, weil einerseits die Geräte im Rahmen der Hausdurchsuchung beschlagnahmt werden und der Serverbetreiber dadurch andererseits automatisch unter Verdacht gerät, was gerade im Fall von Sexualdelikten im Web auch erhebliche soziale Folgen haben kann. Neben der möglichen Rufschädigung und den Produktivitätseinbußen durch die Beschlagnahmung ist das Verfahren natürlich immer auch mit teils erheblichen Anwaltskosten verbunden. Die werden auch dann, wenn das Verfahren fallengelassen wird, nicht erstattet. Grundsätzlich sollten Anwender in Deutschland also besser darauf verzichten, den Server-Dienst bei Verwendung des Tor-Netzwerks einzuschalten.

Fazit: Vollständige Anonymisierung ist schwer, aber machbar

Wer anonym im Netz surfen möchte, sollte vorsichtig sein: Zwar bieten Anonymisierungsdienste wie Tor ein vergleichsweise hohes Sicherheitsniveau über die Verschleierung der IP-Adresse, allerdings ist die Anonymisierung nur dann vollständig, wenn zusätzlich andere Hinweise auf die Identität wie etwa Browser-Cookies ausgemerzt und soziale Netzwerke während des anonymen Ausflugs gemieden werden. Wer auf Nummer sicher gehen möchte, sollte also am besten einfach gar nicht auf strafrechtlich relevanten Seiten und in entsprechenden Diensten herumtreiben und sich im Rahmen der Netiquette ordentlich im Web benehmen. Wer sich dennoch mit illegalen Aktivitäten beschäftigt, muss eben auch damit rechnen, erwischt zu werden.

Hat es einen Grund, dass Sie die User in falscher Sicherheit wiegen? – Ein Schelm, der Arges denkt?

https://www.heise.de/security/meldung/l-f-Tor-Deanonymisierung-zu-81-erfolgreich-2458992.html

https://www.golem.de/news/hidden-services-die-deanonymiserung-des-tor-netzwerks-1501-111747.html

https://www.golem.de/news/tor-hidden-services-leichter-zu-deanonymisieren-1505-114347.html

Alternative: https://geti2p.net/de/about/intro

Nun: Wie es scheint, sind Sie ein Überschriften-Leser. Selbst Heise schreibt, dass die genannten Deanonymisierungs-Szenarien „allerdings einen Angreifer, der signifikante Teile des Internet-Verkehrs auswerten kann“ erfordern. Tor selbst hat dazu einen Artikel geschrieben: https://blog.torproject.org/blog/traffic-correlation-using-netflows – hier wird beschrieben, dass diese theoretischen („akademischen“) Angriffszenarien in der Praxis keinen Nutzen haben, es sei denn: „I should also emphasize that whether this attack can be performed at all has to do with how much of the Internet the adversary is able to measure or control.“ Die Frage ist damit schnell beantwortet: Solange es keine weltweit übergreifende Ermittlungsbehörde gibt, die in allen Ländern weltweit den Datenverkehr im Darknet auswerten kann, bleibt Tor/Onion die derzeit beste Möglichkeit, sich anonym im Netzwerk zu bewegen.

Wer kann das erklären ? Niemand interessiert sich dafür, nicht eine Computer Zeitschrift und auf Torproject.org wird so ein Kommentar erst gar nicht veröffentlicht! Tor ist zum Spielball von Geheimdiensten geworden und torproject macht dabei mit, denn sonst würden sie Warnungen nicht wegzensieren, sondern ihre Software von Keyloggern und Trojanern bereinigen oder etwa nicht ? Eine Seite, die Kommetare erst freischaltet bzw. nicht freischaltet wie torproject ist NICHT vertrauenswürdig.

Scan Started Fri Jul 19 01:31:04 2019

D:Programmetorbrowser-install-7.5_de.exe: Removed.

D:Programmetorbrowser-install-7.5_de.exe: Win.Malware.Nymeria-6913499-0 FOUND

———– SCAN SUMMARY ———–

Known viruses: 6222754

Engine version: 0.99.4

Scanned directories: 19

Scanned files: 192

Infected files: 1

Data scanned: 4959.05 MB

Data read: 3206.04 MB (ratio 1.55:1)

Time: 1280.323 sec (21 m 20 s)

Scan Started Thu Jul 25 03:40:27 2019

E:Browsertorbrowser-install-win64-8.5.3_de.exe: Removed.

E:BrauserTorchSetupstub.exe: Removed.

E:Browsertorbrowser-install-win64-8.5.3_de.exe: Win.Malware.Nymeria-6913499-0 FOUND

E:BrowserTorchSetupstub.exe: Win.Trojan.Agent-7040618-0 FOUND

———– SCAN SUMMARY ———–

Known viruses: 6217146

Engine version: 0.99.4

Scanned directories: 92

Scanned files: 488

Infected files: 2

Data scanned: 861.82 MB

Data read: 598.07 MB (ratio 1.44:1)

Time: 398.697 sec (6 m 38 s)

Scan Started Fri Jul 19 01:39:33 2019

———– SCAN SUMMARY ———–

Known viruses: 6217146

Engine version: 0.99.4

Scanned directories: 35544

Scanned files: 169910

Infected files: 0

Data scanned: 27382.73 MB

Data read: 27600.02 MB (ratio 0.99:1)

Time: 8376.254 sec (139 m 36 s)

The following files are Digitally Signed by Microsoft Corporation and may have been incorrectly detected as viruses:

C:WindowsSystem32SearchIndexer.exe: [Win.Trojan.Agent-7015311-0] FALSE POSITIVE FOUND

C:WindowsWinSxSamd64_windowssearchengine_31bf3856ad364e35_7.0.15063.1292_none_7aeb7c128d862ee6

SearchIndexer.exe: [Win.Trojan.Agent-7015311-0] FALSE POSITIVE FOUND

Please do not be alarmed and help us by submitting the files identified above as FALSE POSITIVE at https://www.clamav.net/sendvirus/

Scan Started Thu Jul 25 03:46:32 2019

C:UsersBenutzernameDownloadstorbrowser-install-win64-8.5.4_en-US.exe: Removed.

C:UsersBenutzernameDownloadstorbrowser-install-win64-8.5.4_en-US.exe: Win.Malware.Nymeria-6913499-0 FOUND

———– SCAN SUMMARY ———–

Known viruses: 6231941

Engine version: 0.99.4

Scanned directories: 0

Scanned files: 1

Infected files: 1

Data scanned: 57.14 MB

Data read: 54.71 MB (ratio 1.04:1)

Time: 50.778 sec (0 m 50 s)

Scan Started Thu Jul 25 03:48:20 2019

C:UsersBenutzernameDownloadstorbrowser-install-win64-8.5.4_fr.exe: Removed.

C:UsersBenutzernameDownloadstorbrowser-install-win64-8.5.4_fr.exe: Win.Malware.Nymeria-6913499-0 FOUND

———– SCAN SUMMARY ———–

Known viruses: 6231941

Engine version: 0.99.4

Scanned directories: 0

Scanned files: 1

Infected files: 1

Data scanned: 57.45 MB

Data read: 55.00 MB (ratio 1.04:1)

Time: 36.271 sec (0 m 36 s)

Scan Started Thu Jul 25 03:49:42 2019

C:UsersBenutzernameDownloadstorbrowser-install-win64-8.5.4_es-ES.exe: Removed.

C:UsersBenutzernameDownloadstorbrowser-install-win64-8.5.4_es-ES.exe: Win.Malware.Nymeria-6913499-0 FOUND

———– SCAN SUMMARY ———–

Known viruses: 6231941

Engine version: 0.99.4

Scanned directories: 0

Scanned files: 1

Infected files: 1

Data scanned: 57.39 MB

Nun, totgeschwiegen wird das nicht – diese Meldungen, und ebenso die Zensur- und Geheimdienstbeschwerden, gibt es zum Beispiel beim Torprojekt unter:

https://blog.torproject.org/comment/283192

Und wenn man die aktuelle Download-Adresse

https://www.torproject.org/dist/torbrowser/8.5.5/torbrowser-install-win64-8.5.5_en-US.exe

mal an Virustotal unter

https://www.virustotal.com/

übergibt, sieht das alles auch ganz gut aus. Gründe für derlei Virusmeldungen gibt es viele, meist handelt es sich um False Positives oder tatsächlich verseuchte Downloads – die dann aber tendenziell aus irgendwelchen Download-Portalen. Zu diesem speziellen Fall lässt sich allerdings recht wenig finden, lediglich die Posts im obigen Blogbeitrag, einen Reddit-Beitrag:

https://www.reddit.com/r/privacy/comments/b7558r/keylogger_in_tor_browser_bundle/

Und eine Frage bei StackExchange:

https://tor.stackexchange.com/questions/15499/malware-detection-when-installing-tor-browser

Jeweils werden False Positives vermutet. Nun, bei StackExchange weist noch jemand darauf hin, dass alle Scanner, die das nicht bemäkeln von Geheimdienstmitarbeitern infiltriert wurden – und man ClamAV nutzen solle.

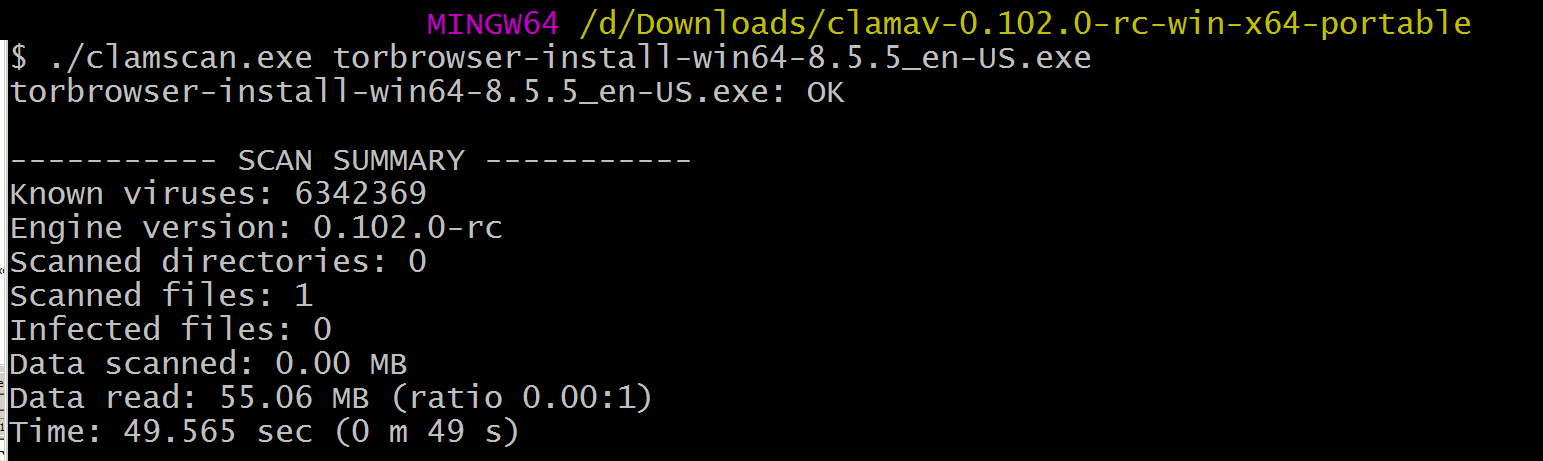

Und hier noch ein Ergebnis von ClamAV:

Übrigens, was das Freischalten von Kommentaren angeht: Die Betreiber sind für die Inhalte auf ihren Seiten verantwortlich – auch für Nutzerkommentare. Von daher kann man das nicht sofortige, automatische Freischalten nicht generell als Zensur bezeichnen. Natürlich lässt sich damit Zensur betreiben. Aber meist werden Dinge nicht kurzfristig freigeschaltet, weil die Betreiber nicht 24/7 am Rechner sitzen.

Okay, erstmal danke dass es überhaupt veröffentlicht wurde. Kann schon verstehen, was Du meinst aber Gesetze die behaupten, dass andere für andere verantwortlich sind, wenn etwas veröffentlicht wird, das angeblich nicht wahr ist, ist natürlich blödsinn, weil eine Plattform, ob digital oder analog nie für den Inhalt der User verantwortlich gemacht werden kann. Denn wenn es so wäre, dann gäbe es heute sicherlich keine Notizblöcke und Kugelschreiber etc. wenn die Hersteller für die Infos, darin verantwortlich gemacht werden könnten. Es sind die unnatürlichen Auswüchse des Digitalen, das regelrecht zu Missbrauch von Freiheit einlädt, aufgrund der Möglichkeiten, die das Digitale bietet. Aber jetzt zum eigentlich Grund meines Schreibens… nun, ich bin jedenfalls sehr froh, dass dies hier eine seriöse Seite ist und die Informationen nicht unterdrückt, die ich hier gepostet und die der ClamWinScanner gefunden hat!

Ich habe sehr viele praktische Erfahrungen mit der Arbeit und Infiltration von Geheimdiensten und ich weiss, dass sie alle relevanten Firmen kontrollieren. Bestes Beispiel dafür Kaspersky. Das war mal ein richtig guter Scanner, der Beste aber das ist schon sehr lange her. Kaspersky Scanner ist nur noch Fake! Beispiel: Ich hatte die Kaspersky Suite und dachte damit, wäre alles super, doch das Programm wurde in Null Komma nichts von einem anderen Programm komplett unter Kontrolle gebracht und alle Einstellungen waren verändert. Bei fehlerhaften Updates, gab es nicht einmal eine Warnmeldung dsbzgl. so dass man dachte, das Update hat funktioniert, hat es aber nicht weil es sich nicht it den Servern verbinden konnte aber das wurde nicht gemeldet. Noch schlimmer, dass verseuchte Software, erst Wochen später gefunden wurde, im Vergleich zu ClamWin. Und nicht nur das, sogar in der Kaspersky Software, fand ClamWin Schadsoftware. Müsste nachschauen welche das genau waren… ebenso merkwürdig, Kaspersky hat für die gesamte C: Partition nur ein paar Minuten gebraucht, unabhängig davon, wie man es konfiguriert hat. Ganz anders Clamwin, der braucht schon mal 2 1/2 Stunden, was wirklich sehr lang aber entsprechend sehr gründlich ist. Daher kann ich nur aus eigener Erfahrung sagen, traut

nicht den anderen Viren Scannern, wenn sie im Torbundle nichts finden, sondern überzeugt euch selbst. Ladet euch TestVirusSignaturen oder was auch immer und checkt den ClamWin und danach die anderen Scanner und ihr werdet sehen, dass die anderen mit den Geheimdiensten zusammenarbeiten. Bei diesem sog. Torproject ist es wohl so, dass dort nur einer an der richtigen Stelle „arbeitet“ der dafür sorgt, dass die Software mit Keyloggern ausgestattet wird. Denn ich habe alle Torbrowser und Bundles jeweils auf torproject.org geladen und alle waren verseucht. Das Verhalten meines PC´s war danach auch ein anderes und es wäre nicht das erstemal, dass ich einen Staatstrojaner auf den PC hatte. Es wird doch auf netzpolitik.org oder von den ccc Chaoten so getan, als ob der Staatstrojaner schlecht programmiert wäre oder noch gar nicht einsatzfähig wäre usw. bla bla… Ich weiss aus eigner Erfahrung, dass deutsche Geheimdienste und andere, schon ab dem Jahr 2000 die Computer mit Trojanern verseucht und ausspioniert haben! Alles zwar illegal aber so läuft das in diesem Land. Zuerst machen sie alles illegal und wenn sie dann auffliegen oder drohen aufzufliegen, dann werden schnellstens Gesetze gemacht, die ihr illegales tun legalisieren sollen. Doch sollte jedem klar sein, dass ein Gesetz niemals rückwirkend ihre illegalen Handlungen nachträglich legitimieren kann und doch wird noch heute so getan, als ob die Trojaner noch gar nicht fertig programmiert wären oder zu schlecht seien. Ich gehe jede Wette ein, dass mindestens 1/4 wenn nicht gar jeder Dritte bei ccc, ein sog. V-Mann ist!

Und in eurem aller Interesse, scannt eure Computer mit ClamWin, habt nichts zu verlieren aber sehr viel zu gewinnen bzw. an Schadsoftware auf euren Computern zu finden. Ich kann nicht sagen, wie lange das so bleiben wird, denn wenn es sich rumspricht, dann werden sie wohl die Macher „überreden“ auch nichts mehr zu finden ?