Die Fritzbox selbst kann bereits ein zweites, unabhängiges Netzwerk betreiben, das Gast-Netzwerk lässt sich an bestimmten Ports des Routers freischalten. Damit gibt es Internetzugriff, aber keinen Zugriff auf das Haupt-LAN. Wenn Ihr mehrere Netzwerke betreiben wollt, mit Zugriff untereinander, benötigt Ihr weitere Router oder Switches mit Routing-Funktionen - zu finden in professionellen Level-3-Switchen sowie in einigen Level-2-Switchen (L2+). Super einfach ist das alles aber nicht ...

Einführung

Gleich vorab: Wenn Ihr noch eine alte Fritzbox haben solltet, könnt Ihr auch diese verwenden, um zumindest ein wenig mehr als ein Gastnetzwerk zu bekommen - wie, zeigen wir hier.

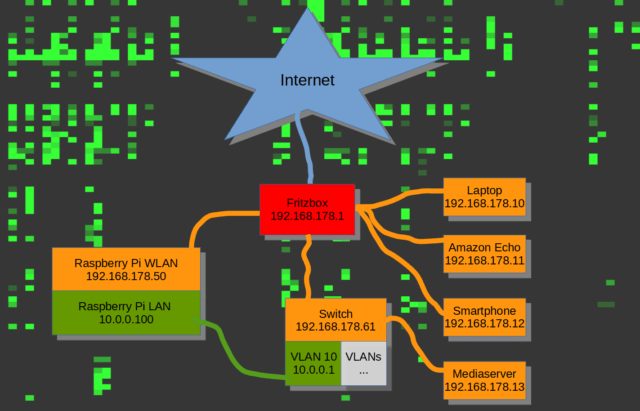

Nun zum Großen und Ganzen: Das Zentrum soll hier die omnipräsente Fritzbox darstellen, meist als Router bezeichnet, ist sie im Grunde ein Kombigerät aus Modem, Router und Switch - aber belassen wir es bei Router, schließlich geht es hier primär um Einsteiger, normale Privathaushalte und die praktische Einrichtung, nicht um eine Grundlagenschulung für Netzwerker.

Die Fritzbox baut standardmäßig ein Netz im IP-Bereich 192.168.178.XXX auf. Ziel dieses Artikels ist es nun, ein weiteres Netzwerk im Bereich 10.0.0.XXX aufzubauen, innerhalb dessen es Zugriff auf das Internet sowie auf das Standardnetzwerk gibt und umgekehrt.

Dieses zweite Netzwerk wird als VLAN aufgebaut, also als virtuelles LAN. Professionelle oder einfach nur sehr gute (Kombi-)Router können sowas direkt aufbauen, die Fritzbox als recht beschränktes Privatanwendergerät nicht. Auch die normalen 10-Euro-Switches können das nicht, da diese nicht mehr als Verteilersteckdosen sind. Es braucht also einen Switch mit Routing-Funktionen, der an der Fritzbox hängt und selbst die VLANs aufspannt. Dabei können den einzelnen Ports des Switches unterschiedliche VLANs zugewiesen werden, ebenso das Standardnetzwerk der Fritzbox.

Fehlt noch ein Endgerät: Hier soll es ein Raspberry Pi sein, der über WLAN im Standardnetzwerk (als 192.168.178.100) hängt und über LAN im VLAN (als 10.0.0.100). Wichtiger ist aber das Betriebssystem: Ubuntu.

Natürlich wäre es schön, alles von Grund auf zu designen, aber hier geht es um die normale Ausgangssituation: Eine Fritzbox läuft bereits, jetzt soll das Netzwerk erweitert werden, ohne das bestehende Netz und dessen Geräte anpassen zu müssen.

Hardware und Ablauf

Zur Fritzbox: Hier kommt eine Fritzbox 6660 Cable zum Einsatz. Da auf der Fritzbox selbst aber lediglich ein einziges Standard-Feature genutzt wird, spielt das Modell keine Rolle. Und auch mit den meisten anderen Heim-Routern funktioniert das Vorgehen!

Beim Switch wird es schon deutlich schwieriger. Hier kommt ein Cisco SG250-08 zum Einsatz, wobei die Anleitung natürlich für alle Größen der SG250er Reihe gilt, egal ob nun mit 8 oder 16 oder noch mehr Ports. Auch andere Cisco-Modelle lassen sich identisch konfigurieren. Aber Vorsicht: Die Cisco-Kisten sind verdammt komplex, wenden sich eher nicht an Consumer und die Dokumentation ist bisweilen eine Frechheit - man muss also schon Ahnung von Netzwerkgrundlagen haben oder bereit sein, sich damit zu beschäftigen. Es gibt aber von TP-Link, D-Link, Netgear & Co. Geräte, die deutlich günstiger sind, ebenfalls VLANs unterstützen und - tendenziell! - über etwas einfachere Weboberflächen verfügen. Ein Vorteil der SG250er: Sie sind extrem verbreitet, sind daher gut dokumentiert und bieten viel Potenzial, um sich weiter mit Netzwerken beschäftigen zu können. Das prinzipielle Vorgehen ist jedoch immer das Gleiche.

Tools: Spezielle Tools benötigt Ihr nicht. Die Konfiguration findet in den Weboberflächen von Fritzbox und SG250-08 statt sowie natürlich auf dem Raspberry Pi - wobei die Hardware eigentlich keine Rolle spielt, viel mehr geht es um das Betriebssystem und da kommt hier Ubuntu zum Einsatz. Die Konfiguration übernimmt dort Netplan.

Voraussetzung: Euer Client zum Testen sollte entweder schon im Standardnetzwerk hängen und per SSH erreichbar sein oder über einen eigenen Bildschirm verfügen, also etwa ein Laptop. Auch ist es hilfreich, wenn dieser zwei Netzwerkschnittstellen hat, also LAN UND WLAN - damit er auch erreichbar bleibt, wenn es mit dem VLAN nicht klappt ;)

Nun aber endlich zum Ablauf:

- Switch einrichten -- Routing aktivieren -- VLAN konfigurieren -- Ports konfigurieren -- IP-Interfaces konfigurieren -- Statische Route einrichten

- Router konfigurieren -- Statische Route einrichten (für Internetzugriff im VLAN)

- Client einrichten -- Netzwerkkonfiguration für LAN und WLAN per Netplan

Man kann freilich noch viel mehr konfigurieren, hier geht es nur um das Minimum, um das Ganze zum Laufen zu bekommen - Schönheitsoperationen wie das Benennen von Ports oder Sicherheitseinstellungen bleiben außen vor.

Einrichtung Switch

Die Installation des Switch selbst ist trivial: Einen beliebigen Port per Netzwerkkabel an einen beliebigen Fritzbox-Port anschließen, in der Fritzbox-Oberfläche die IP des Switch nachschlagen und im Browser aufrufen - also beispielsweise 192.168.178.61. Eigentlich sollte man für Dinge wie Switches und Router IP-Adressen am Anfang/Ende des Adressraums verwenden, daher hat die Fritzbox auch standardmäßig die 192.168.178.1. Und eigentlich sollte man ein separates Netzwerk für die Verbindung von Router und Switch verwenden und alle Geräte direkt am Switch betreiben. Aber uneigentlich soll es hier ja um die Realität eines bestehenden Fritzbox-Netzwerks gehen - und die hat hier im Testbetrieb eben die 192.168.178.61 gesetzt und natürlich gibt es schon etliche Geräte, die direkt mit der Fritzbox verbunden sind. Wenn Ihr es sauber haben wollt, könnt Ihr freilich auch komplett bei Null anfangen.

Switch: Routing aktivieren

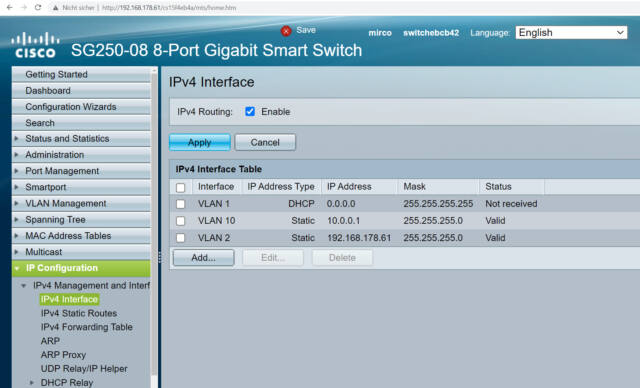

Aktiviert zunächst mal das Routing unter IP Configuration/IPv4 Management and Interface/IPv4 Interfaces, damit das nicht später vergessen wird.

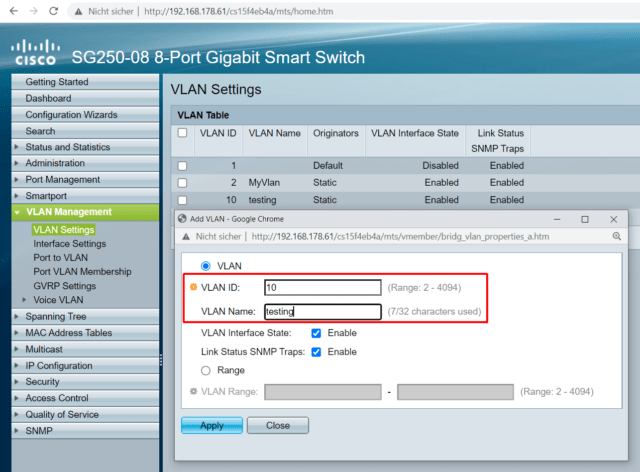

Switch: VLAN konfigurieren

Legt nun ein VLAN unter VLAN Management/VLAN Settings an: Ihr brauch dafür nur eine ID (im Beispiel 10) und einen beliebigen Namen setzen (im Beispiel testing).

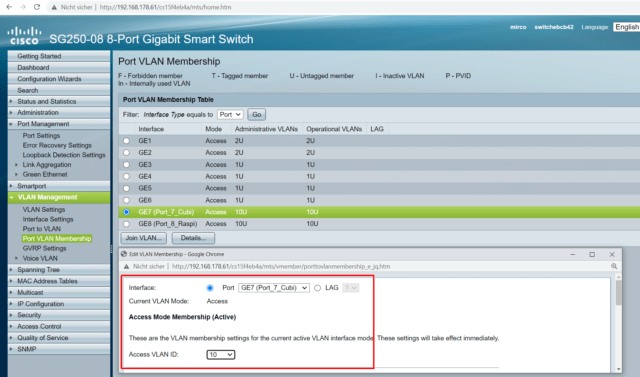

Switch: VLAN Ports zuordnen

Nun bestimmt Ihr einen Port, der zu diesem neuen VLAN gehören soll. Das erledigt Ihr unter VLAN Management/Port VLAN Membership über den Button Join VLAN ... Wählt einfach den Port und fügt ihn dem neuen VLAN 10 hinzu.

Switch: IP-Interfaces konfigurieren

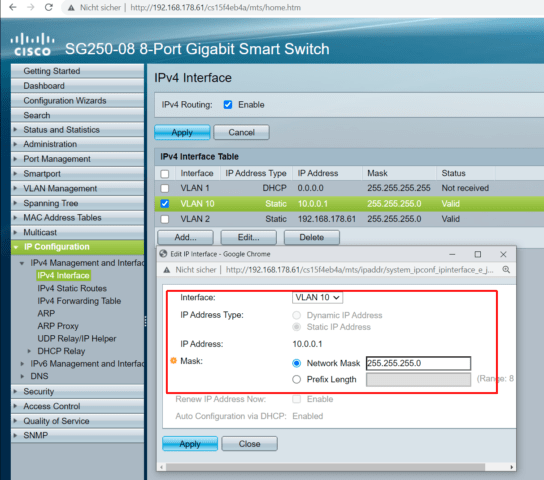

Nun brauch das VLAN 10 natürlich auch Infos zur Netzwerkschnittstelle. Wechselt dazu zu IP Configuration/IPv4 Management and Interface/IPv4 Interfaces. Fügt über Add eine Schnittstelle hinzu: Als Interface wählt Ihr Euer neues VLAN 10. Dann setzt Ihr IP Address Type auf Static IP Address und vergebt die gewünschte Addresse des Switches im VLAN, hier also 10.0.0.1. Die Network Mask kommt auf 255.255.255.0 - was nichts anderes heißt, dass die ersten drei Blöcke (192.168.178) für das Subnetz gesetzt sind und im vierten Block dann 253 (0 und 255 sind reserviert) Adressen für Endgeräte verfügbar sind. Es ist eine andere - die korrekte! - Schreibweise von 192.168.178.XXX, die ich hier bisweilen der Verständlichkeit halber nutze. (Ihr könntet alternativ auch die Prefix Length auf 24 setzen, was bedeutet, dass die ersten 24 Bit eine 1 sind, sprich: 11111111 11111111 11111111 00000000 entspricht 255.255.255.000.) Egal ob meine Xe oder die üblichen Nullen - es sind nur Wildcards.

Heißt bis hierhin: Ihr habt ein VLAN 10 mit einem zugeordneten Port und einem zugeordneten Netzwerk mit dem IP-Bereich 10.0.0.XXX - in dem der Switch als 10.0.0.1 auftaucht. Auf den anderen Ports ist der Switch nach wie vor über die 192.168.178.61 erreichbar.

Switch: Standard-IP-Route festlegen

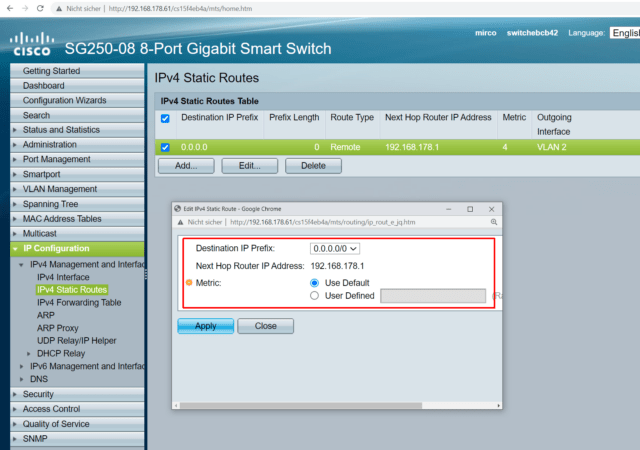

Nun sorgt im normalen 192er-Netzwerk die Fritzbox für den Zugriff auf das Internet - dem 10er-Netzwerk ist die Fritzbox aber noch gar nicht bekannt! Also legt Ihr zunächst mal eine Standard-Route unter IP Configuration/IPv4 Management and Interface/IPv4 Static Routes an. Hier sind zwei Werte wichtig: Destination IP Prefix setzt Ihr auf 0.0.0.0 und Next Hop Router IP Address auf die IP der Fritzbox, sprich 192.168.178.1 im Normalfall.

Das heißt: Alles (weil 0.0.0.0 ja vier Wildcards sind) wird an den den Next Hop weitergeleitet, was hier gleichbedeutend mit Gateway oder eben Router ist - das Tor zum Internet halt.

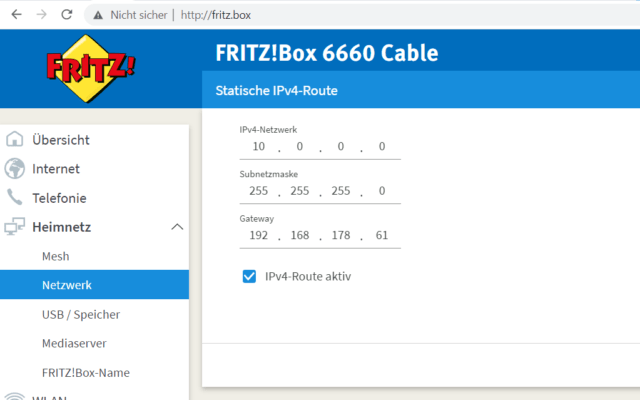

Router: Statische IP-Route festlegen

Hier folgt nun die Gegenseite: Auch die Fritzbox muss erstmal wissen, wie sie mit Anfragen aus dem 10er-Netzwerk umgehen soll. Also legt Ihr auch hier eine statische Route an, unter Heimnetz/Netzwerk/Netzwereinstellungen/Statische Routingtabelle/IPv4 Routen: Das Netzwerk ist natürlich wieder 10.0.0.0 mit der Subnetzmaske 255.255.255.0 und das Gateway ist die Verbindungsstelle zur Fritzbox, sprich die Switch-IP 192.168.178.61.

Ubuntu konfigurieren

Zu guter Letzt muss nur noch der Client konfiguriert werden, hier im Beispiel also ein Ubuntu auf einem Raspberry Pi. Wie genau Ihr mit Netplan unter Ubuntu arbeitet haben wir bereits in einem eigenen Artikel abgearbeitet.

Hängt den Rechner an den auf dem Switch konfigurierten Port.

Hier also nur die Kurzversion. Ihr könnt wahlweise die vorhandene Netplan-Config anpassen oder - besser - eine neue Datei erstellen, die mit einer höheren Nummer anfängt, also etwa /etc/netplan/99-mein-netzwerk.yaml, und so aussehen könnte:

network:

ethernets:

eth0:

dhcp4: no

addresses:

- 10.0.0.100/24

gateway4: 10.0.0.1

nameservers:

addresses: [8.8.8.8, 1.1.1.1]

version: 2

wifis:

wlan0:

optional: true

access-points:

"mein-wlan":

password: "meinpasswort"

dhcp4: true

Die WLAN-Schnittstelle bekommt ihre Konfiguration automatisch über das Dynamic Host Configuration Protocol (DHCP) von der Fritzbox. Die LAN-Schnittstelle hingegen bekommt die Adresse 10.0.0.100/24 (wobei die 24 wieder die Netzwerkmaske in der oben erläuterten Schreibweise ist.). Als Gateway wird dieses Mal aber natürlich nicht die Fritzbox angegeben, sondern der Switch mit seiner Adresse im 10er-Netzwerk, die Ihr oben selbst als 10.0.0.1 festgelegt habt.

Zum Anwenden der neuen Konfiguration:

sudo netplan generate

sudo netplan apply

Mehr dazu im oben bereits verlinkten Artikel.

Testen

Zum Testen könnt Ihr anschließend Ping verwenden, um den Zugriff auf andere lokale Netzwerke und das Internet zu testen:

ping 10.0.0.1

ping 192.168.178.1

ping tutonaut.de

Wenn das klappt, könnt Ihr das WLAN ausschalten, um die neue LAN-Schnittstelle im 10er-Netzwerk mal allein zu testen. Das geht zum Beispiel mit dem Tool ifconfig aus den net-tools:

sudo apt-get install net-tools

sudo ifconfig wlan0 down

Ebenfalls hilfreich: Starten, stoppen und neustarten des Netzwerkdiensts:

sudo service systemd-networkd stop

sudo service systemd-networkd start

sudo service systemd-networkd restart

Bei normalen Ubuntu-Desktop-Versionen läuft nicht networkd, sondern NetworkManager:

sudo systemctl stop network-manager

sudo systemctl start network-manager

sudo systemctl restart network-manager

Das ist übrigens das Schöne an Netplan: Bei der Konfiguration kann Euch egal sein, welcher Netzwerkdienst tatsächlich läuft, Netplan reicht einfach an den richtigen weiter.

Die lokalen Routing-Informationen könnt Ihr Euch übrigens mit dem net-tools-Programm route anzeigen lassen:

route

genügt schon - endlich mal was Simples ;)

Auch wenn Ihr sorgfältig gearbeitet habt: Die Chancen stehen nicht schlecht, dass dennoch irgendwas nicht funktioniert. Die YAML-Konfiguration von Netplan ist pingelig, IP-Adressen bekommen schnell Zahlendreher, manchmal dauert es ein paar Sekunden, bis sich Änderungen auswirken, Netzwerkdienste sind vielfältig und schnell verkonfiguriert ... Hilfe für spezielle Fälle findet Ihr im deutschsprachigen Raum vermutlich am besten bei Administrator.de.

Daher zum Schluss ein Zitat aus dem Ubuntu-Netzwerk-Artikel: "Fatalisten-Tipp: Wenn Ihr am Netzwerk herumfriemelt, immer ein zusätzliches Gerät mit Internetzugriff bereithalten, bevor Ihr bei Problemen nicht mehr nachschauen könnt." Insofern, Happy Hacking.

Hallo,

interessante Konfiguration. Die Ciscos können doch einiges… Ich frage mich, ob die Fritz!Box dann wieder die Netze zusammenführt, was ich ja eigentlich nicht will. Also angenommen jemand im 192er Netz spricht das 10er an – routet die Fritz!Box das dann wieder zurück? Oder ist die Statische Route nur für einkommende Pakete von außen?

Wäre schön, wenn in dem Text erwähnt wäre, dass das Ganze nur umgesetzt werden kann, wenn der Switch IPv4-Routing kann. Günstigere Smart-Managed-Switches können das nicht, sondern nur VLAN , sodass dann die Subnetzmaske erweitert werden muss, wodurch kein Sicherheitsgewinn entsteht. Sobald also nur eine Hardware-Komponente ändert, funktioniert das ganze schon nicht mehr, da dann nicht mehr alle Konfigurationsoptionen wie hier erklärt, vorhanden sind. Der aufgeführte Cisco-Switch kostet 400 € und mehr. Für den Preis bekommt man auch einen Router, der VLAN von sich aus kann, womit sich dann die ganze Übung erübrigt.

Die Info ist in der Tat wichtig – und steht darum auch ganz oben in Satz 3 ;)

… Router oder Switches mit Routing-Funktionen – zu finden in professionellen Level-3-Switchen sowie in einigen Level-2-Switchen (L2+).

<

blockquote>

Für privat sind 400-Euro-Switches natürlich völlig überzogen, außer man will damit spielen. Aber in Unternehmen sind die Dinger ziemlich verbreitet.

Ok, dann habe ich das pberlesen oder falsch imterpretiert, da ich erst gerade angefangen habe, mich mit VLAN zu befassen.

Was ich unterdessen leider sagen kann, die Smart-Switches von D-Link können kein Routing. Man müsste die Subnetz-Maske auf 255.255.0.0 erweitern, was den Sicherheitsnutzen eliminiert.

Viel Glück mit den VLANs, so ganz trivial ist das ja nicht gerade. Mein VLAN läuft zwar noch, aber auswendig neu aufsetzen könnte ich es auch nicht mehr … Tipp: Notier Dir, was genau Du konfigurierst! Auch darum habe ich den Artikel geschrieben, als Merkhilfe für mich selbst ;)

Hallo Mirco

Nach langem Recherchieren und überlegen, hat sich noch eine Frage ergeben: Ich habe in meinem Netzwerk insgesamt 3 Switches, welche quasi hintereinander geschaltet sind (mangels genügend Netzwerkanschlüsse in den verschiedenen Räumen). Es müsste doch reichen, wenn einer dieser Switches Routing kann, die anderen beiden müssen ja nur die VLANs weiter verteilen können? Oder muss jeder dieser Switches Routing können, damit die VLANs alle ins Internet können und zwischen den VLANs kommuniziert werden kann?

Puh … habe mal ein wenig reingelesen und es ist echt erstaunlich, dass es da keine vernünftige Antwort zu gibt ;) Alles wird sehr kompliziert gemacht – vermutlich, weil sich die Frage so in professionellen Setups nicht wirklich stellt.

So wie ich das sehe, ist das im Prinzip kein Problem – wobei natürlich alle Geräte an einem Nicht-Routing-Switch im selben VLAN hängen müssen. Letztlich sind es fast nur Verteilerdosen.

Ein Nicht-Routing-Switch kann aber keine „VLANs weiter verteilen“ in dem Sinne, dass an diesem Switch alle auf dem Routing-Switch eingerichteten VLANs verfügbar wären! Hängt der dumme Switch in VLAN-1, hängen alle Geräte an diesem dummen Switch auch an VLAN-1.

In dem Setup hier im Artikel handelt es sich um ein „untagged VLAN“: Der konfigurierte Port ist für EIN VLAN gedacht. In einem „tagged VLAN“ könnten an diesem einen Port mehrere VLANs hängen und die Geräte dahinter müssten über Tags mitteilen, in welchem VLAN sie laufen wollen. Und da wird es vage: Manche dumme Switches leiten solche Informationen scheinbar weiter, andere nicht – da gibt es keinen Standard. Da das unzuverlässig ist, würde ich es nicht unbedingt versuchen.

Sollten also tatsächlich, wie im professionellen Bereich üblich, die Endgeräte (etwa ein Windows-Rechner) per Konfiguration entscheiden, an welchem VLAN sie hängen, sollten alle Switches im Netzwerk Management-Funktionen besitzen.

Ich vermute mal, Du willst einfach nur ein VLAN haben und IN diesem VLAN mehr Netzwerkbuchsen – und ja, das geht mit einem Routing-Switch und dahinter irgendwelchen Billigteilen.

Naja, es gibt ja nicht nur die „dummen“, unmanaged Switches, sondern auch smart managed Switches, welche zwar VLANs erstellen können, aber kein Routing können. Z.B. die D-Link DGS-1100 Switche. Die DGS-1210 können zusätzlich noch Routing. Daher die Frage: reicht es, einen DGS-1210 zu haben und dahinter DGS-1100 Switche zu hängen, oder sollten alles DGS-1210 sein, sprich alles solche, welche Routing können. Das andere ist klar. Hängt ein unmanaged Switch an einem Port eines bestimmten VLANs, sind alle „gewonnen“ Anschlüsse nur in diesem VLAN. Ich habe aber auch irgendwo gelesen, dass viele Geräte, welche kein VLAN können, zumindest diese Infos weiterleiten, so z.B. Fritzbox und Fritzpowerline-Geräte lassen die VLAN-Tag zumindest an den Datenpaketen dran, auch wenn sie diese nicht auswerten können.

Da ich aber sowieso einen DGS-1100 bereits habe, und wohl nicht darum herum komme, einen DGS-1210 zu kaufen, werde ich das mal ausprobieren, sobald ich alle Geräte beisammen habe. Ich lass dich dann wissen, was raus gekommen ist.

Hallo,

was mir noch nicht so ganz klar ist:

Angenommen ich habe in dem VLAN ein Gerät z.B. einen kleinen Homeserver, der aus dem Netz per Port Weiterleitung erreichbar sein soll aber nicht mit den anderen Internen Geräten im Fitz Box Lan kommunizieren können soll, dann ist das VLAN – wie oben erklärt – eine Option.

Führt Port Isolation nicht quasi zum gleichen Effekt? Man kann in dem Fall z.B. festlegen, dass der Server nur mit der Fritzbox kommunizieren darf aber nicht mit den anderen Geräten im LAN der Fritz Box (das funktioniert natürlich nur für die am Switch angeschlossenen Geräte, direkt an der Fritz Box angeschlossene Geräte einschließlich WLAN sind davon nicht berührt).

Hat das VLAN im Vergleich zur Port Isolation Vorteile?

Gruß

Tim

Hallo, wie sieht es denn aus mit der Kommunikation der VLANs untereinander? Kann man das bei den SG250ern einstellen/unterbinden/erlauben/auf einzelne Clients beschränken?

Vielen Dank!

Inter-VLAN-Routing funktioniert mit den 250ern, hier ein Video von Cisco dazu. Ich selbst habe das nie eingerichtet, kann daher nicht zu den Details sagen.

https://www.youtube.com/watch?v=ZdEe7cU3x1Q

Hallo,

ich habe genau diesen Switch von Cisco und eine FB 7590AX. Bei dem Punkt „Standart-IP-Route festlegen“ komm ich nicht weiter. Die Destination IP Prefix –> 0.0.0.0 wird nicht akzeptiert, es kommt folgende Fehlermeldung: „Die Zieladresse für die Route ist illegal“. Was mache ich falsch?

Gruß Andreas

Die statische Route mit dem Ziel 0.0.0.0 muss auf dem switch konfiguriert sein. 0.0.0.0 = kennt der switch das Zielnetz nicht? Dann frage ich mal die fritzbox. Die fritzbox hat standardmäßig die statische Route: 0.0.0.0,next hop: WAN (also ins Internet.). Wenn die fritzbox so nicht operieren würde gäbe es keine Verbindung zum Internet.

Da die fritzbox das Netz 10.0.0.0/24 nicht kennt soll ihm jetzt das 10-er Netzwerk bekannt gemacht werden mit der statischen Route: 10.0.0.0/24, next hop = 192.168.178.xxx.

Es wird also seitens fritzbox KEINE statische Route zu 0.0.0.0 eingerichtet, weil es schon definiert ist (aber für den Benutzer nicht sichtbar). Daher ist die Fehlermeldung auf der GUI korrekt und von Herrn Lang korrekt beschrieben.

Ich habe das gleiche Problem und es kommt daher auch kein Routing ins Wan/Internet zu stande. Die Route ist jedoch bereits in der Tabelle eingetragen mit dem default VLAN 1.

Was mach ich hier falsch?

Das mag alles sein, aber es ändert nichts daran, das sich die statische Route auf dem Switch nicht einrichten lässt mit dem Hinweis: „Die Zieladresse für die Route ist illegal.“