Nicht immer lässt sich ein Monitoring Agent bequem über die Web-Oberfläche und ein vorgefertigtes Paket installieren. Zum Beispiel bei vielen NAS. Aber es geht auch manuell, Check_MK unterstützt nach eigener Aussage jedes Linux zumindest grundsätzlich. Und auch die Standardkommunikation über Xinetd und Port 6556 funktioniert nicht immer – SSH aber vermutlich fast immer!

Alle anderen Teile der Check_MK-Serie haben wir hier in einem Übersichtsartikel aufgeführt, samt einiger Check_MK-Basics.

1. Agent manuell installieren

Der Übersicht halber, hier zunächst der gesamte Workflow: Auf der NAS wird der Agent installiert, auf dem Server wird eine SSH-Identität eingerichtet, damit der Agent darauf zugreifen kann und letztlich wird in der Check_MK-Web-Oberfläche eine Regel eingerichtet, dass der entsprechende Host seine Daten eben per SSH anliefert.

Sofern nicht schon geschehen, nehmt die NAS zunächst als Host in Check_MK auf – sei es manuell wie in Teil 1 geschildert oder mit dem Bulk Import aus Teil 3.

Installiert nun den Agenten auf dem gewünschten NAS- oder Sonstwas-Gerät:

cd /usr/local/bin

wget https://mein-check-mk-server/meinesite/check_mk/agents/check_mk_agent.linux

mv check_mk_agent.linux check_mk_agent

chmod 755 check_mk_agent

Ihr ladet also den Agenten aus dem Site-Verzeichnis Eures eigenen Check_MK-Servers herunter, entfernt die .linux-Endung und setzt die Rechte auf 755. Mit check_mk_agent test könnt Ihr wieder testen, ob das Skript läuft.

2. SSH-Identität erstellen

Wechselt nun zum Check_MK-Server und meldet Euch mit „su – meinesite“ als Site-Nutzer an – schließlich geht es nur darum, dass die NAS (hier 192.167.178.75) mit der Instanz kommunizieren kann. Und dann:

ssh-keygen -t ed25519

ssh-copy-id -i .ssh/id_ed25519.pub nas-nutzer@192.168.178.75

Damit wird ein SSH-Schlüsselpärchen erzeugt und der private Schlüssel landet auf der NAS. Tipp: Gebt für den Schlüssel keine Passphrase an, sonst müsstet Ihr das bei jedem Start eingeben. (Das ed25519 könnt Ihr natürlich auch weglassen, dann werden Standard-RSA-Keys erstellt; aber so seht Ihr zumindest, dass an dieser Stelle noch ein Algorithmus kommt.)

3. Zugriff beschränken

Jetzt wieder zurück zur NAS: Beschränkt nun den SSH-Zugriff auf den Agenten – der Rest des NAS hat ja nichts am Server verloren. Vermutlich ist zumindest der gruselige vi-Editor vorhanden:

vi root/.ssh/authorized_keys

Auf Nicht-Qnap-Geräten sieht der Pfad vermutlich anders aus. Und hier fügt Ihr dann die Beschränkung vor den eben kopierten Schlüssel:

command="/usr/bin/check_mk_agent" ssh-ed255...

Und wenn Ihr keine vi-Freunde seid: Mit i wechselt Ihr in den Eingabemodus, mit ESC in den Befehlsmodus. Mit : leitet Ihr den Befehl ein, :w speichert die Datei, :q! beendet das Programm ohne zu speichern, :wq speichert und beendet. Aber vielleicht ist ja auch nano als Editor vorhanden.

4. Regel erstellen

Wechselt nun in die Check_MK-Web-Oberfläche und sucht unter Host & Service Parameters nach „Datasource Programs“. Erstellt die Regel und fügt in der Zeile Command to execute folgenden Befehl ein:

ssh -T -oStrictHostKeyChecking=no nas-nutzer@192.168.178.75

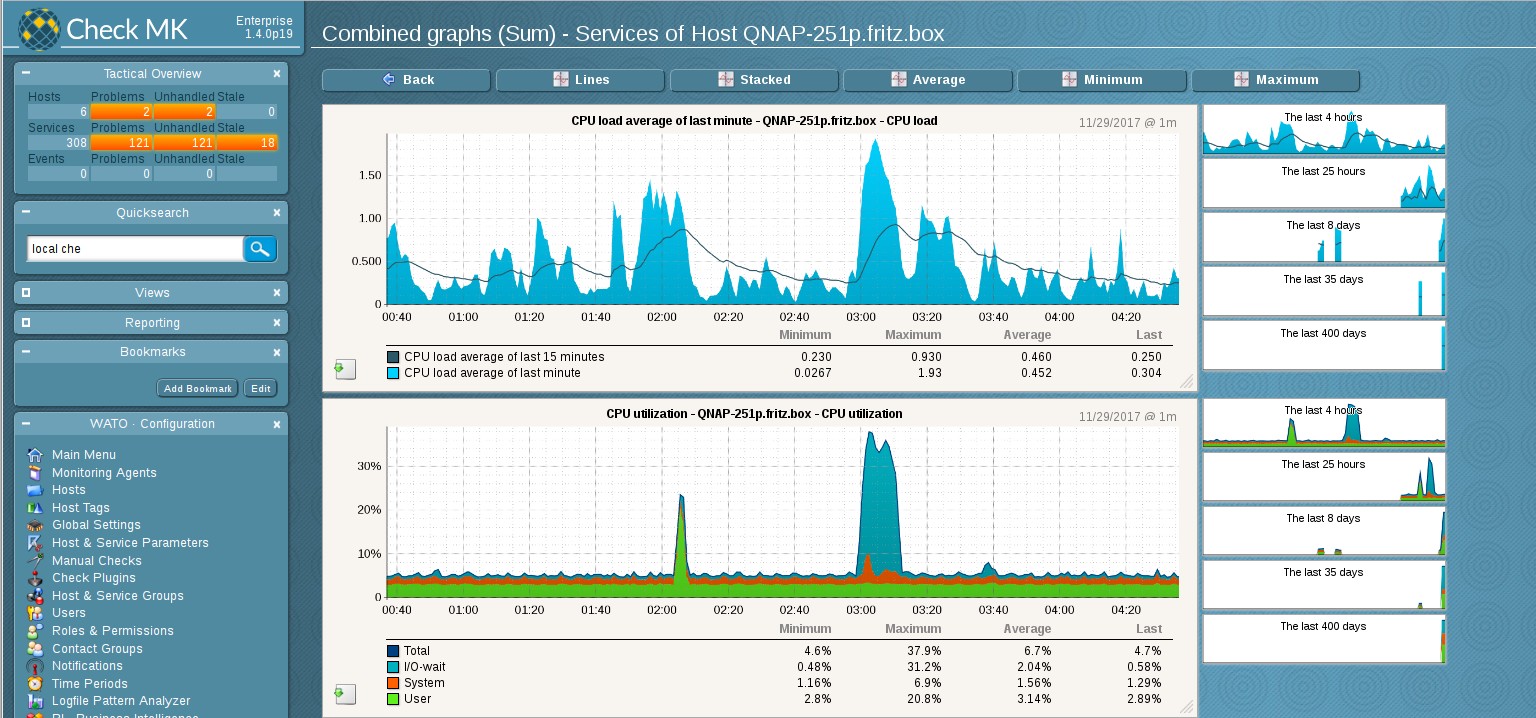

Abspeichern, Änderungen übernehmen, aktualisieren – und schon sollte der Host samt Infos in Check_MK auftauchen: