Anleitung: Integrität von Dateien prüfen – Hashes für Laien

Wie kann man eigentlich sicher sein, dass es sich bei einer Datei auch wirklich um die Richtige handelt? Oder dass zum Beispiel ein Download auch wirklich fehlerfrei angekommen ist? Häufig findet Ihr dafür lange Zahlenreihen, die Prüfsummen, besser bekannt als Hashes. Aber was hat es damit eigentlich auf sich? Eine kurze Erklärung am Beispiel – (auch) für Laien.

Wo und wofür eigentlich?

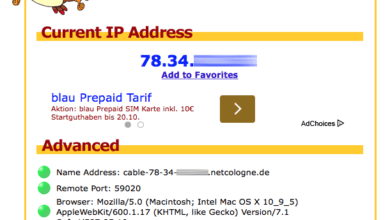

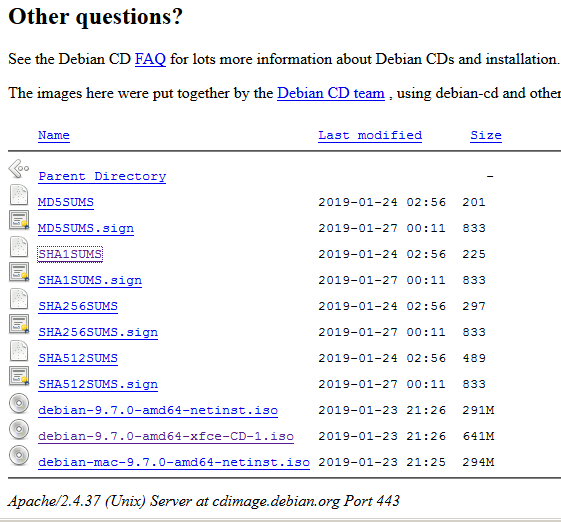

Bei vielen großen Downloads, beispielsweise ISO-Images von Betriebssystemen, findet Ihr auf den Download-Seiten Zahlenreihen in der Art b1946ac92492d2347c6235b4d2611184. Dabei handelt es sich um einen Hash. Dieser Hash wird aus der ISO-Datei berechnet und nach dem Download könnt Ihr den Hash nochmals berechnen – und wenn es sich um eine exakte Kopie der Original-ISO handelt, ist es wieder derselbe Hash.

Mal stark vereinfacht: Die Berechnung erfolgt über kryptografische Methoden und ist eher komplex, aber es tut auch eine simple Variante. Angenommen, Ihr habt die Datei test.txt (Inhalt: test) und als kryptografische Funktion die Rechnung (Größe der Datei in Byte) mal (Anzahl der Zeichen im Namen) = Hash. In diesem Fall also zum Beispiel 5 x 8 = 40. Wenn Ihr nun die Datei weitergebt und dem Empfänger diese Funktion und Euer Ergebnis mitteilt, kann er nachrechnen und müsste wieder auf 40 kommen.

In der Praxis wäre diese simple Rechnung nicht sehr hilfreich, weil etliche Dateien den Wert 40 produzieren würden, beispielsweise die Datei text.txt mit dem Inhalt doof (zumindest unter Windows). Daher sind die Berechnungen von Hashes deutlich aufwändiger, so dass wirklich nur dann zweimal derselbe Hash herauskommt, wenn es sich um eine auf’s Byte genaue Kopie handelt.

Eine Berechnungsvariante ist MD5, das beispielsweise auch Christian und ich damals als Produktmanager für die Heft-DVDs der Data-Becker-Hefte genutzt haben, um sicherzustellen, dass das Presswerk auch wirklich eine fehlerfreie Datei hat. Und das könnt Ihr ganz einfach ausprobieren. Das Tool md5sum ist unter Linux bereits vorhanden, unter Windows müsst Ihr es nachinstallieren (oder irgend ein anderes MD5-Tool). Am besten nutzt Ihr die UnxUtils, eine ganze Sammlung von typischen Linux-Tools für die Windows-Kommandozeile. Dazu haben wir hier auch einen Artikel.

1. Hash erstellen und speichern

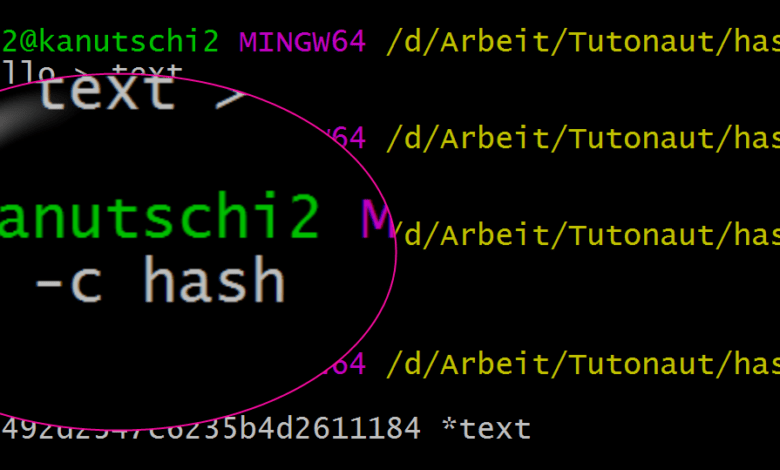

Navigiert in der Eingabeaufforderung in den Ordner, wo die md5sum.exe liegt – beziehungsweise konfiguriert den Windows-Pfad passend. Als erstes erstellt Ihr die zu prüfende Datei text mit dem Inhalt hello:

echo hello > text

Dann erstellt und speichert Ihr den Hash über

md5sum.exe text > hash

in der Datei hash, die den Hash und den Dateinamen beinhaltet:

b1946ac92492d2347c6235b4d2611184 *text

Ihr habt nun also die Datei, die Ihr teilen wollt (text) und die Prüfsummendatei (hash), die Ihr mitschickt.

2. Hash prüfen

Der Empfänger kann nun ganz simpel prüfen, indem er im Terminal im Ordner mit beiden Dateien folgenden Befehl nutzt:

md5sum.exe -c hash

Der Befehl prüft dann eben den in der Datei angegebenen Hash, indem die angegebene Datei nochmal durch den MD5-Algorithmus gejagt wird. Falls hier ein Fehler erkannt wird, ist die Datei irgendwo zwischen Eurem Rechner und dem Empfänger verändert worden. Dafür genügt schon ein einzelnes Byte, egal, ob jemand die Datei absichtlich verändert oder sie einfach technisch bei der Übertragung gelitten hat.

Weitere Artikel zum Thema Sicherheit findet Ihr hier.