Anleitung: Mobilfunk-Spione entlarven mit Android IMSI-Catcher Detector

Mit dem richtigen Equipement ist es für Geheimdienste ein Leichtes, das Smartphone einer Zielperson zu durchleuchten, es zu verfolgen und abzuhören. Das passende Gerät dazu ist der IMSI-Catcher, der die International Mobile Security Identiy von SIM-Karte erfasst. Dafür agiert der Catcher schlicht wie eine echte Funkzelle/Basisstation – an der sich entsprechend alle Mobiltelefone im Umkreis anmelden, sofern keine stärkere Basisstation vorhanden ist.

Anschließend können die Geräte direkt an die nächste echte Station weitergeleitet werden oder der Catcher übernimmt die Verbindung gleich ganz, was zu entsprechenden Daten führt. Erkennen könnt Ihr dies mit dem kostenlosen Android IMSI-Catcher Detector.

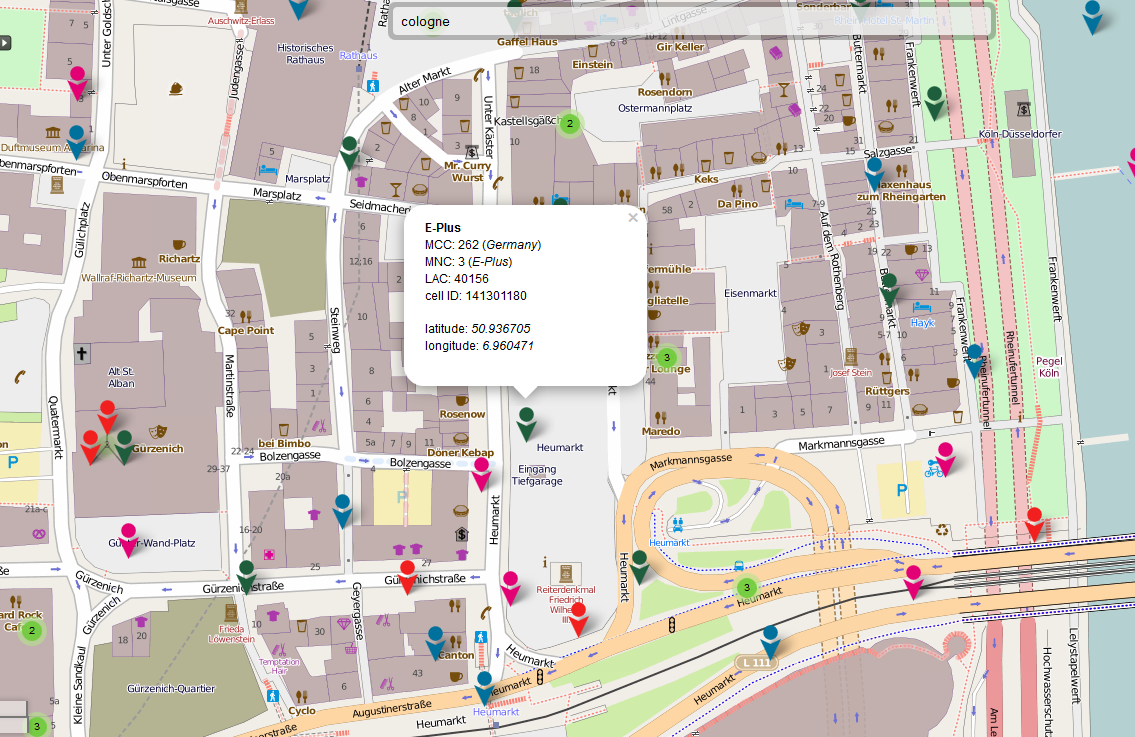

Erstaunlicherweise dürfen Strafverfolgungsbehörden in Deutschland tatsächlich mit diesen Dingern arbeiten – obwohl eben nicht gezielt nur ein bestimmtes (Ziel-) Gerät gecatcht wird, sondern jedes im Umkreis. Das größere Problem: IMSI-Catcher sind mittlerweile klein genug, um sie am Körper mitzuführen und günstig genug, um auch für Kriminelle interessant zu sein. Mehr zu den Hintergründen gibt es aktuell bei Heise. Ernsthafte Möglichkeiten, sich dagegen zu schützen gibt es wenige, aber mit der Open Source App Android IMSI-Catcher Detector könnt Ihr gefakte Mobilfunkzellen zumindest entlarven. Und ganz nebenbei gibt die App auch interessante Einblicke in Eure Nachbarschaft: Per bequemer Kartenansicht seht Ihr alle Mobilfunkstationen, sauber sortiert nach Betreiber und mit den wichtigsten Infos – und Ihr werdet erstaunt sein, wieviele es davon gibt. In Köln beispielsweise dürfte es kaum möglich sein, 100 Meter zu gehen, ohne über einen „Sendemast“ zu stolpern. Das Konzept ist ganz simpel: Mobilfunkstationen identifizieren sich mit allerhand Informationen und bleiben an Ort und Stelle, IMSI-Catcher tauchen eher temporär auf und gehören eben nicht zu Vodafone, O2, Telekom und so weiter. Zudem gibt es weitere verräterische Spuren, unter anderem nachzulesen im oben verlinkten Heise-Artikel. Die App protokolliert Eure Logins und Ihr könnt ganz einfach schauen, wann Ihr Euch wo eingeloggt habt. Nun kann ich mich leider nicht in die Gedankengänge von Geheimdienstlern und Crackern hacken, aber für IMSI-Catcher potenziell interessante Orte dürften Flughäfen, Bahnhöfe, Shopping Center und dergleichen sein – Ihr könnt ja mal nachschauen, ob Cracker Tom, BND-Leute, Polizei oder Verfassungsschützer ihr Unwesen treiben. Weitere Infos zur Funktionsweise von IMSI-Catchern und AIMSICD findet Ihr im Security-Blog von Kuketz IT-Security.

1. IMSI-Catcher Detector installieren

Den IMSI-Catcher Detector bekommt Ihr bei F-Droid. Wie genau F-Droid funktioniert, zeigen wir Euch hier.

2. Bei OpenCellID registrieren

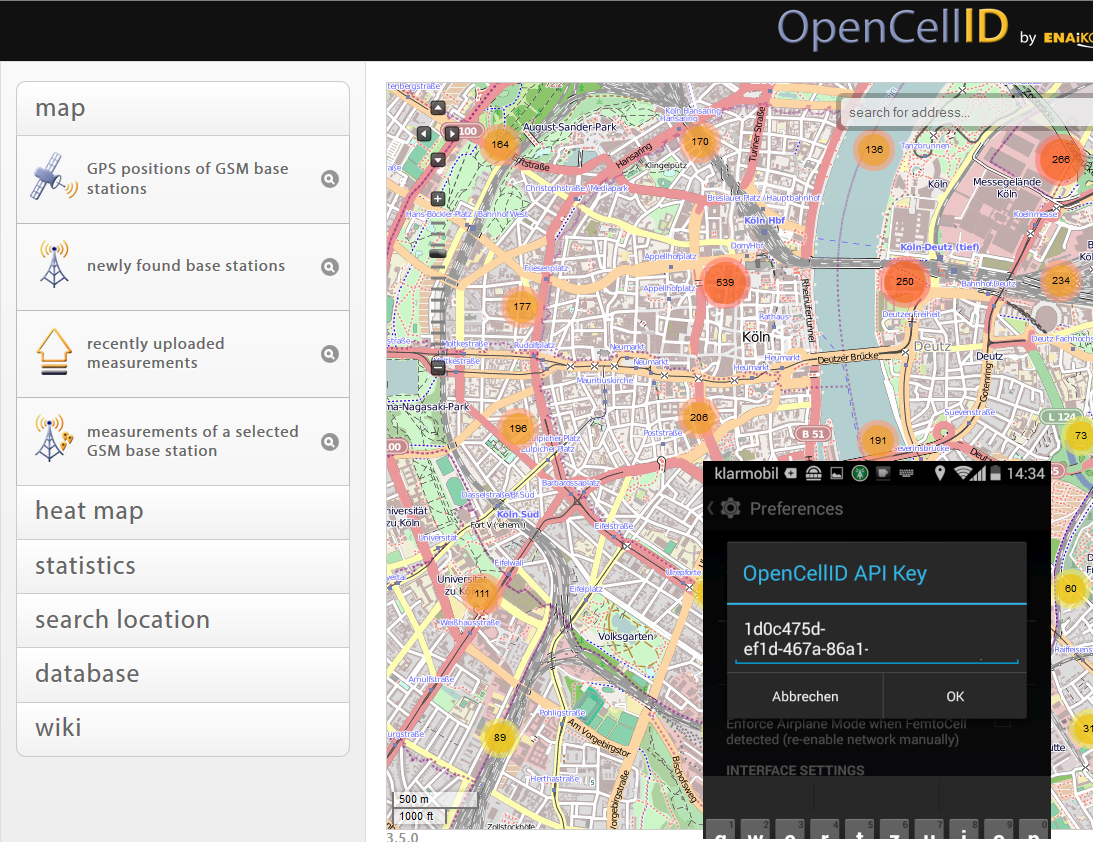

Die App greift auf die Mobilfunkzellendaten von OpenCellID.org zurück, um bekannte, korrekte Mobilfunkzellen bestimmen zu können. Dafür müsst Ihr allerdings zunächst einen API-Key (Schnittstellen-Schlüssel) eingeben, den Ihr auf der OpenCellID-Seite ganz einfach per Mailadresse und Passwort anfordert. Das reine Auslesen von Informationen funktioniert auch ohne API-Key, aber Spaß macht es erst mit den Daten in Kombination mit der Kartenansicht.

3. App starten

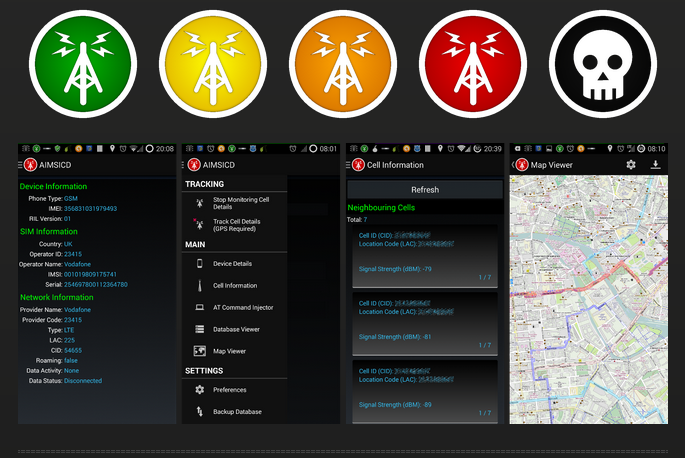

Die App begrüßt Euch mit einer Übersicht mit Infos zu Gerät, Provider, Zelle und so weiter. Auch wenn Ihr nicht alle Daten auf Anhieb versteht, ist der IMSI-Catcher Detector nützlich, da er per Ampelsystem anzeigt, ob es Probleme gibt oder nicht – bis hin zum Totenkopfsymbol für manipulierte Endgeräte.

4. Einstellungen

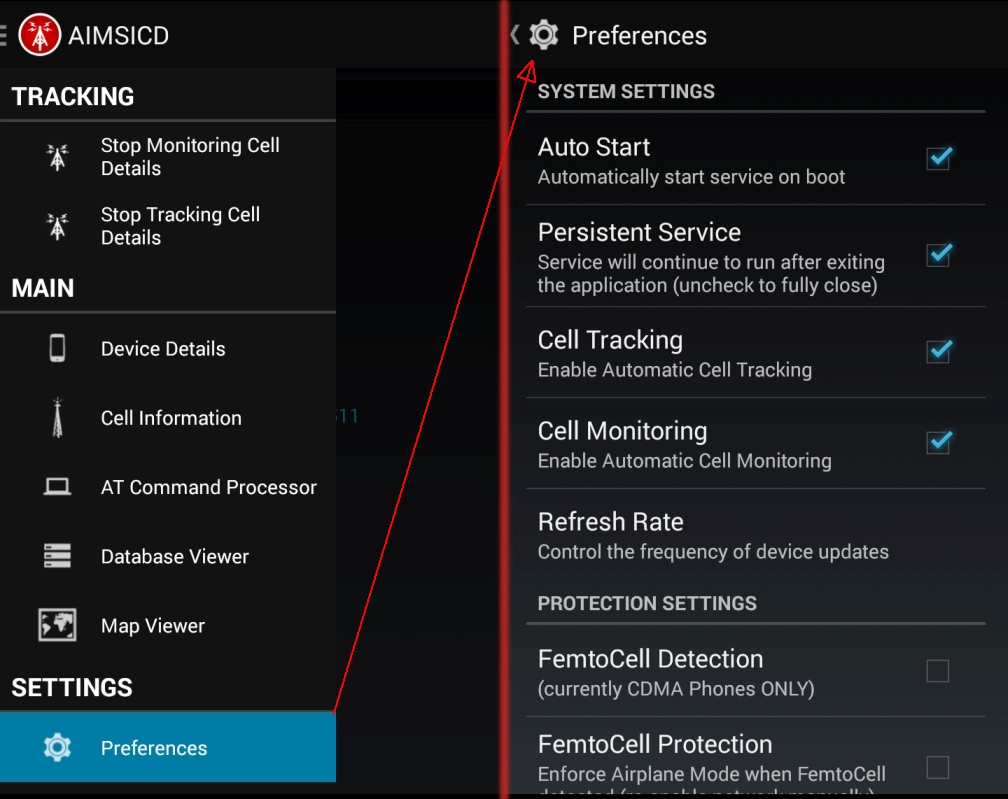

Öffnet über das Menü die Systemeinstellungen und entscheidet hier vor allem, ob die App immer und automatisch laufen und tracken soll oder nicht. Zudem findet Ihr ganz unten die Möglichkeit zum Eingeben Eures erhaltenen API-Keys. Tipp: Schickt Euch den Key aufs Handy oder registriert Euch direkt vom Mobilgerät aus, um den Key kopieren zu können – zum Abtippen ist er ein wenig lang. Verlasst die Systemeinstellungen und startet über das Hauptmenü die Kartenansicht.

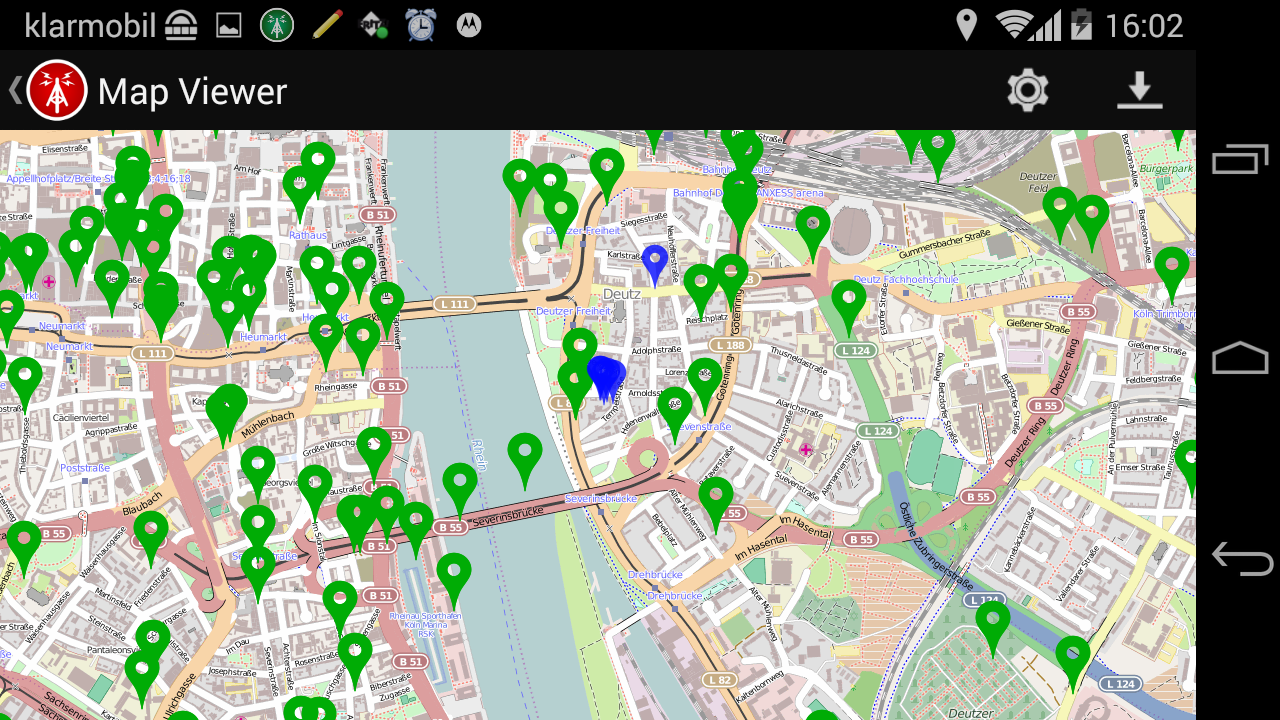

5. Kartenansicht

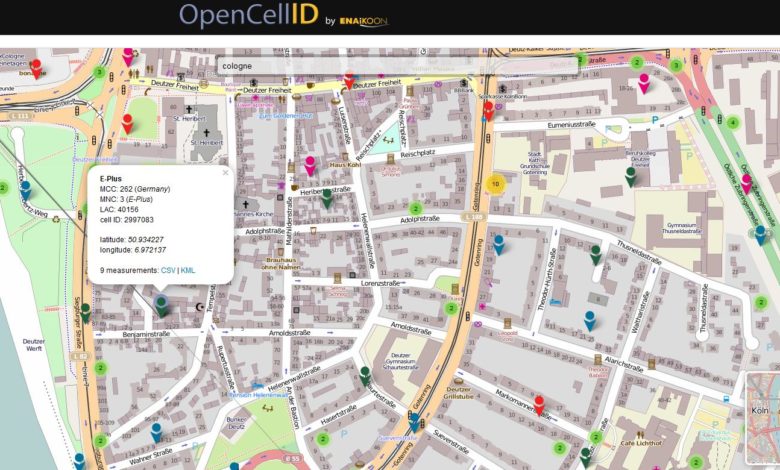

Startet über den Button oben rechts den Download der OpenCellID-Daten und wartet kurz – es dauert schon mal zehn, fünfzehn Sekunden, bis sich was tut. Der Rest ist weitgehend selbsterklärend: Grüne Symbole stehen für verifizierte Mobilfunkstationen, blaue für diejenigen, in die Ihr Euch eingebucht habt und rote solltet Ihr vorzugsweise nicht sehen … Die App läuft unbemerkt im Hintergrund und speichert alle Informationen in einer lokalen Datenbank, die Ihr auch separat exportieren könnt, um die Daten selbst auszuwerten. Wenn Ihr so freundlich sein wollt, das Projekt OpenCellID mit weiteren Daten zu füttern, aktiviert einfach die Option „Contribute Cell Data“ in den Systemeinstellungen – denn ebenso wie die integrierten OpenStreetMaps-Karten, lebt OpenCellID von Daten von Freiwilligen. Und je mehr Nutzer bei diesen Projekten mitmachen, desto zuverlässiger funtioniert die IMSI-Catcher-Erkennung und desto schwieriger wird es für Behörden und Kriminelle, Euch unbemerkt anzuzapfen – oder die Terroristen …

Netter Nebeneffekt: Ihr könnt Euch mal anschauen, wie sehr unsere Umwelt mittlerweile vollgestopft ist – hier ein Blick in die Kölner Altstadt.

Guten Abend lieber Mirco, herzlichen Dank für Dein großartiges Tutorial! Du darfst raten, wo ich es jetzt höchstpersönlich eingebunden habe. Hoffe Du bist auf GitHub! ;-)

Unser gesamtes Team und ich wünschen Dir eine gesegnete Weihnachtszeit!

-SecUpwN

Cooles Tool.