Yubikey im Praxistest: Facebook und Twitter absichern mit FIDO2 Sticks

Mehr Sicherheit - auch ohne Passwörter

Ihr wollt den besten Schutz eurer Social-Media-Accounts? Endlich eine höhere Sicherheit für eure Webdienste? Dieses Tuto zeigt euch, wie ihr eure Accounts einfach sicher macht: Vom einfachen Zweifaktorsystem mittels Authentifactor-App bis hin zu sicheren Hardware Code über einen YubicoKey!

Die FIDO Allianz: Für Sicherheit ohne Passwörter

Die FIDO-Allianz ist ein breites Bündnis von Techherstellern wie Apple, Microsoft, IBM und sogar Facebook, die für mehr Sicherheit im Internet eintreten. Hier werden Schnittstellen geschaffen, um Dienste sicherer zu gestalten. So wurde beispielsweise der Einsatz von zweiten Validierungsfaktoren, wie einer SMS mit einer TAN ermöglicht. Leider ist diese Maßnahme nur ein erster Schritt für mehr Sicherheit. Doch wie geht es besser? Können wir in Zukunft auf Passwörter verzichten?

Die FIDO-Allianz hat verschiedene kryptische Standards geschaffen, wie FIDO2, U2F und WebAuthn (gemeinsam mit dem W3- Konsortium). Dahinter verbergen sich verschiedene Ansätze. Nicht immer sind alle einsetzbar oder sind für alle Anwendungsfelder gleichermaßen geeignet.

FIDO2 erlaubt die passwortfreie Anmeldung mit Sicherheitselement ohne Benutzernamen und Passwort, U2F benötigt Benutzernamen, Passwort und Hardware-Schlüssel und Webauthn ist ähnlich zu FIDO2, allerdings von einem anderen Gremium beschlossen und verwaltet. Wenn man also nach einer sicheren Passwortalternative sucht, ist man mit FIDO2/WebAuthn gut beraten.

Yubico-Schlüssel: Allrounder für FIDO-Lösungen

Einen wichtigen Baustein unserer Sicherheitsstrategie liefert die schwedische Firma Yubico. Diese baut mit so genannten Yubikeys sichere Hardwareschlüssel die alle (!) eben genannten Protokolle unterstützten. Die handlichen USB-Sticks werden in den Rechner gesteckt und dann per Fingerdruck aktiviert. Damit wird ein sicherer Code erzeugt, der als zweiter Faktor für den jeweiligen Dienst fungiert.

Diese Art von Sticks gibt es von unterschiedlichen Firmen, jedoch sind die schwedischen Varianten bisher nie negativ aufgefallen und das Geschäftsmodell der Firma sehr klar verständlich. Hier wird an den Sticks verdient und nicht daran Wissen über eure Sicherheit zu sammeln und zu verkaufen. Ihr merkt, hier gilt eine gesunde Paranoia als angebracht. Deshalb die Sticks auch immer direkt dort kaufen, und nicht über einen gewieften eBay-Händler, mit garantier(TM) Neuware ohne Rechnung.

Yubikey in der Praxis: Ersteinrichtung

Wichtig, bei der ersten Konfiguration des Sticks wird von Yubico eine Wörter-Kette generiert. Ohne diese ist es nicht möglich bei Verlust oder Defekt des Sticks wieder an die Einstellungen des Yubico Sticks zu gelangen. Diese also gut notieren und verwahren. Sicher ist sicher!

Einmal für eine Anwendung freigegeben, kann der Yubico-Stick eine sichere TAN generieren, oder sogar die komplette Anmeldung bei einem Dienst übernehmen. Auch die Anmeldung bei Windows oder macOS kann der smarte Stick durchführen. Hier sind dann keinerlei Passwörter mehr im Spiel. Bei den Webdiensten bietet beispielsweise der Wolkenverschlüsselungsdienst Boxcryptor dieses WebAuthn genannte Verfahren zur Anmeldung an.

Das Vorgehen ist immer dasselbe: Erst einmal werden die Account Einstellungen gesucht und dabei der Reiter „Sicherheit“ ausgewählt. Dann wird der Sicherheitsschlüssel ausgewählt, der Browser bittet euch den Stick einzustecken. Auf dem Mac erscheint nach dem Einstecken eine Tastaturkonfiguration. Die Verknüpfung mit dem Sicherheitsschlüssel wird per Fingerabdruck bestätigt.

Mobiler Schutz

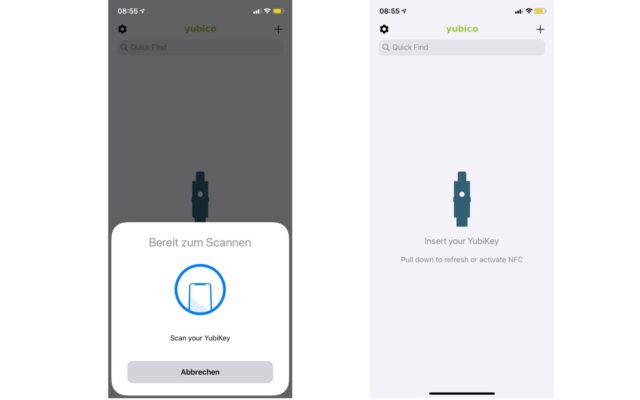

Auch unter iOS und Android können die Sticks genutzt werden. Seit iOS 13 ist die NFC-Schnittstelle für Drittapps freigegeben, sodass auch der NFC fähige Stick direkt am iPhone oder iPad genutzt werden kann.

Passwortsafes wie 1Password oder Bitwarden können also auch neben biometrischen Merkmalen mit dem zusätzlichen Schutz eines Hardware Schlüssels versehen werden. Zudem gibt es noch die Möglichkeit einen Yubico Key mit Lightning Port zu erwerben. Dieser ist jedoch teurer als die USB A|C|NFC Variante.

Twitter absperren

Wie kann beispielsweise Twitter sicherer gemacht werden? Zunächst muss der Yubico Schlüssel einmal am Rechner angemeldet sein. Leider geht dies nicht mit den mobilen Varianten von Twitter, sondern kann nur am PC oder Mac durchgeführt werden. In den Account-Einstellungen wird unter Sicherheit die Zwei-Faktor-Authentifizierung angeschaltet. Klickt dazu die Authentifizierungs-App (yubico App oder Googles Authentificator) sowie den Sicherheitsschlüssel an.

Für die Authentifzierungs-App wird eine TAN auf ein mobiles Gerät eurer Wahl geschickt. Diese Apps sind gratis. Ich empfehle auch hier den Yubico Authentificator. Ist die Authentificator App angemeldet, kann der Hardware Schlüssel konfiguriert werden. Dazu wird dessen Einrichtung bei Twitter gestartet. Bei Anweisung einfach den Stick einstecken, per Tastendruck bestätigen, fertig. Nun wird bei verdächtigen Einlogversuchen dieser Hardware Token erfordert.

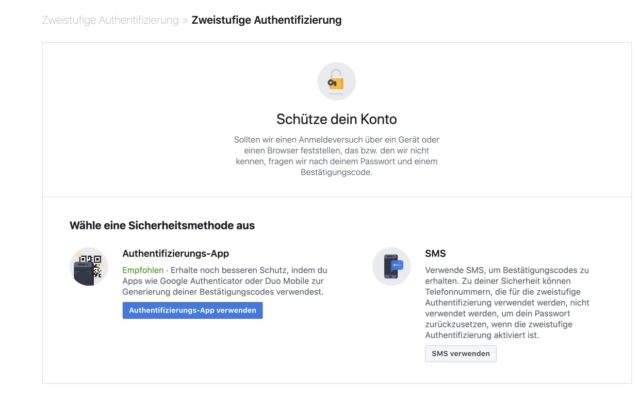

Facebook zumachen

Bei Facebook ist es auch möglich die Zwei-Faktor-Sicherheit zu aktivieren. Unter Account und Sicherheit können sowohl Authentifizierungs-App als auch Sicherheitsschlüssel eingerichtet werden. Der Vorgang ist ähnlich wie bei Twitter: Vorgang starten, den Anweisungen am Schirm folgen (Stick einstecken, bestätigen), fertig.

Weitere Dienste sicherer machen

Bei vielen Diensten, nicht nur bei Twitter und Facebook, ist das oben gezeigte Abdichten des Accounts möglich. Sucht in euren Diensten mal nach den Sicherheitsoptionen und prüft ob der zweite Faktor angeboten wird. Falls ja, ist das Schema immer dasselbe: 2-Faktorauthentifizierung auswählen, Stick konfigurieren, fertig. Es gibt viele weitere Dienste, die dieses Feature anbieten. Von Dropbox über Boxcryptor bis hin zu Salesforce: Im Jahr 2020 gibt es keine Argumente mehr, dies nicht zu nutzen.

Falls euch die Sticks von Yubico zu teuer sind, installiert zumindest eine Authentificator-App wie Googles Authentificator. Diese kann für ein Mobiltelefon oder Tablet einen sicheren Code erzeugen, ohne dass ihr noch SMS TANs durch die Gegend schicken müsst. Ach ja, macht euren Banken Druck, denn keine (!) deutsche Bank bietet dieses Maß an Sicherheit für seine Kunden.

Und die sind wie standardisiert?

Die spannende Frage bei diesen Tokens ist, was passiert, wenn ich es verliere. Bei Google Authenticator weiß ich nicht was passiert, wenn ich mein Handy wechsle und vergesse die App vorher auf den Umzug vorzubereiten. Zumindest ist das bei den TAN-Apps der Banken immer das Thema.

Ich würde empfehlen immer zwei Tokens zu konfigurieren und dann bei Bedarf einen zu ersetzen. Bei Yubico kann man initial ein Hash Password setzen mit dem man einen frischen Token als alten einsetzen kann.