Der Xbox Game Pass für den PC ist für mich derzeit das vielleicht beste Gaming-Angebot auf dem Markt: Für rund 4 Euro im Monat bekommt Ihr Zugriff auf über 100 Spiele, darunter haufenweise Top-Games wie Ori & The will of the Wisps, Halo Remastered oder der neue Microsoft Flight Simulator. So schön das Angebot, so besch...eiden ist die Software-Basis dahinter: Die Xbox-App für Windows 10 neigt zu Fehlern, die von kryptischen Codes begleitet werden. Eine mögliche Lösung für Installationsfehler von Xbox-Game-Pass-Spielen kann der Wechsel des Installationsorts sein.

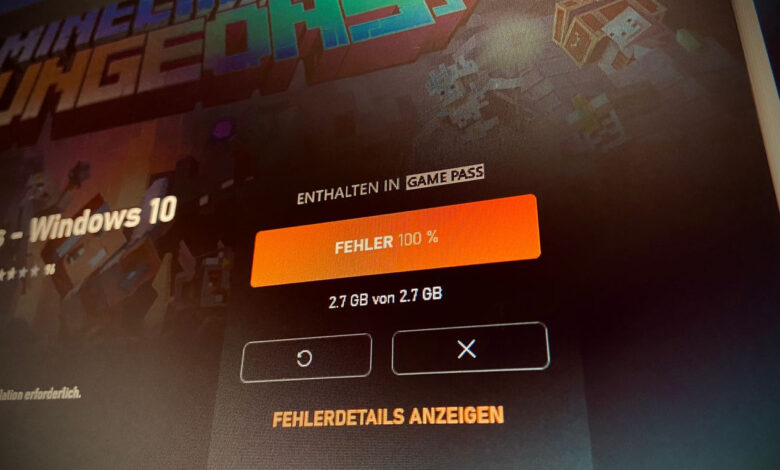

Xbox Game Pass: Fehler bei der Installation, kein Start von installierten Spielen möglich

Vor einigen Wochen habe ich meinem mittlerweile etwas in die Jahre gekommenen Gaming-PC eine SSD spendiert, auf der seitdem die Games landen. Der Wechsel von der alten HDD auf die flottere SSD lief nach dieser Anleitung praktisch reibungslos: Die Spiele von Steam und GOG konnte ich problemlos weiternutzen bzw. auf die schnellere Umgebung verschieben.

So weit, so schön - bis ich einen Ausflug in die wunderbare Welt von Ori & The Will of the Wisps unternehmen wollte. Das Spiel aus dem Xbox Game Pass wollte partout nicht starten. Das Problem: Auch eine Neuinstallation über den Store war nicht möglich.

Microsoft-typisch spuckte die Apps gleich mehrere Fehlercodes wie 0x80070490 und 0x8007001F aus. Die Suche nach eben diesen Codes bei Google und sogar... Bing... war wenig zielführend, sind sie doch quasi universell für Windows, Office und die Xbox-Sparte mit entsprechend mannigfaltigen Lösungsansätzen. Durch Reddit fand ich dann aber doch eine mögliche Lösung für die Download-Probleme der Xbox-App: Ein temporärer neuer Installationsordner für die Spiele.

Neuer Installationsordner behebt Download-Fehler in der Xbox-App

Die Lösung war so simpel wie seltsam: Tatsächlich hat es in meinem Fall geholfen, den Standard-Ort für die installierten Spiele aus dem Game Pass zu ändern. Der lag bei mir vorher unter dem Laufwerk S:\. Zwar hat die neue SSD den gleichen Laufwerksbuchstaben wie ihre Vorgänger-Festplatte, doch scheinbar kommt die Xbox-App für Windows 10 mit dem Laufwerkswechsel nicht klar. Geholfen hat, schließlich, den Ordner temporär zurück auf C: und wieder zurück zu ändern.

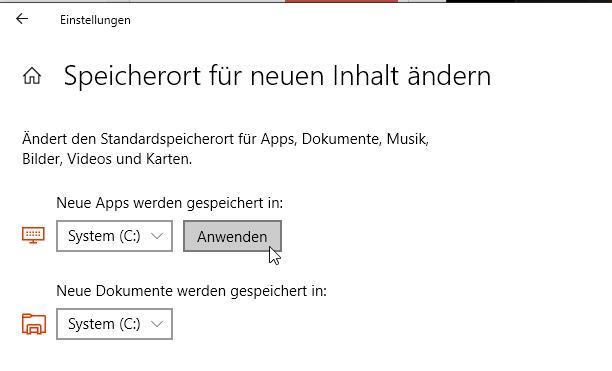

So ändert Ihr den Download-Ordner:

- Öffnet die Einstellungen von Windows 10.

- Navigiert in den Bereich System - Speicher.

- Wählt hier unten den Link Speicherort für neuen Inhalt ändern.

- Wählt hier bei Neue Apps werden gespeichert in eine andere Festplatte und klickt auf Anwenden.

- Wählt anschließend erneut den eigentlichen Speicherort (in meinem Beispiel also S:) und klickt erneut auf Anwenden.

Mit einem Wechsel der Installations-Ordner könnt Ihr die Downloadfehler beheben.

Im Idealfall sollte die Installation der Spiele über die Xbox-App nun wieder funktionieren. Möglicherweise müsst Ihr Eure bereits installierten Spiele erneut herunterladen. Bei mir war das kurioserweise nur für einige Games der Fall, während andere nach dem Wechsel des Installationsorts direkt wieder funktionierten. Windows, wie singt und lacht... Übrigens: Der Wechsel des Installationsordners über die Einstellungen von Windows 10 betrifft auch Apps, die Ihr aus dem Microsoft-Store herunterladet. Hier sind mir aber kurioserweise keine Fehler aufgefallen.

Es gibt sicherlich noch andere Ansätze, die diversen Probleme im Microsoft Game Pass zu beheben. Der beschriebene Weg hat bei mir jedenfalls seit einigen Wochen für Ruhe gesorgt. Es ist dennoch schwach, dass Microsoft die Lösung nicht einfacher macht...

Noch mehr Tipps, Tricks und Lösungsansätze rund um alles mit Windows 10 findet Ihr unter diesem Link, weitere Gaming-Themen sammeln wir hier für Euch.

Einfach Super viele Dank xD Ich suche schon seit langem nach einer Lösung hab sogar schon Windows neu Installiert.

Hallo, Habe dasselbe Problem. Nur kann ich leider kein anderes Laufwerk auswählen weil ich nur eine 1TB SSD im Rechner habe. Hast Du da einen Tipp?

Grüße, Oliver