Lauscht der Arbeitgeber trotz Verschlüsselung?

Vermutlich kennt Ihr das kleine „s“ bei HTTPS, beziehungsweise das grüne Schlosssymbol links neben der Adresse im Browser. Es zeigt: Ihr habt eine verschlüsselte Verbindung, nur Ihr und das andere Ende könnt die Daten sehen, die transportiert werden. Wenn Ihr also Passwörter eingebt oder private Mails abruft, kann das auch der Arbeitgeber nicht sehen – sollte man meinen, stimmt aber nicht …

Darf der das?

Kommt drauf an. Wenn Ihr den Rechner sowieso nicht privat nutzen dürft, erledig sich die Fragestellung. Und wenn die private Nutzung erlaubt ist, kann man Euch natürlich entsprechende Erklärungen unterschreiben lassen, dass bei privater Nutzung Daten mitgeschnitten werden. Das gilt dann natürlich auch bei Verschlüsselung.

Problematisch wird es, wenn Ihr privat surfen dürft und dann beispielsweise Online-Banking-Seiten, Web-Mail-Clients wie Gmail oder einen Chat aufruft. Dann solltet Ihr Euch nicht nur auf das grüne Schloss verlassen.

Wie geht das?

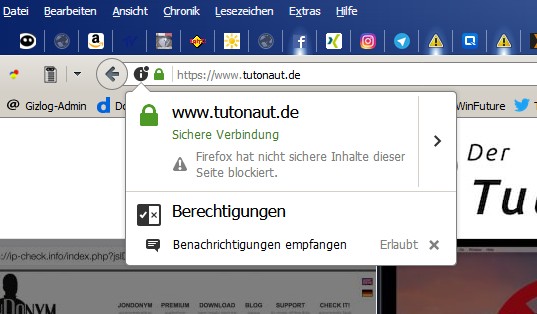

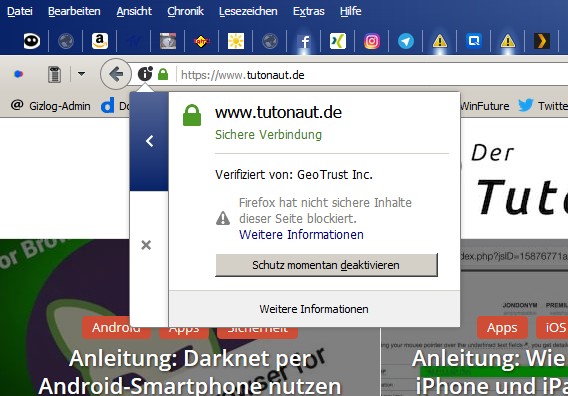

Das Schlüsselwort heißt TLS-Proxy, oder SSL-Proxy. Das Schlosssymbol zeigt an, dass Eure Verbindung SSL-/TLS-verschlüsselt ist und wenn es auch noch grün ist, handelt es sich auch um ein korrektes Zertifikat. Über solche Zertifikate weisen sich Browser, Server und sonstige Teilnehmer im Netz gegenüber den anderen aus.

Das Problem im Unternehmensnetzwerk: Wenn durch solch verschlüsselte Kanäle Malware auf Euren Rechner kommt oder Malware auf Eurem System verschlüsselte Verbindungen zu seinem Schöpfer aufbaut, sehen das eben auch weder der Admin noch die Systeme, die das Eindringen von Malware verhindern sollen. Es wird quasi der Virenscanner umgangen.

Ein TLS-Proxy bricht nun die Verbindung auf: Ihr wählt beispielsweise Tutonaut.de an, Euer Browser/Arbeitsplatz ist aber so konfiguriert, dass er einen zwischen Euch und das Internet geschalteten „Zwischen-Server“, eben den Proxy nutzt. So baut Ihr eine verschlüsselte Verbindung zum Proxy auf und der Proxy eine verschlüsselte Verbindung zu Tutonaut.de. Und wer den Proxy kontrolliert, kann eben alles im Klartext sehen.

Ein zusätzliches Problem: Ihr könnt nur die Details der Verbindung zum Proxy sehen, nicht aber, wie der Proxy mit Tutonaut.de verbunden ist – Ihr müsst also dem Proxy-Admin blind vertrauen.

Und noch ein Problem: Manchmal möchte man manuell Ausnahmen zu Problemen mit Zertifikaten machen, zum Beispiel, wenn man sich mit der eigenen Website verbinden oder irgendwo eh nur Fake-Daten eingeben will. Und wenn nun das dortige Zertifikat lediglich kürzlich abgelaufen ist, wisst Ihr ja dennoch, dass es in Ordnung ist. Bei einer normalen Verbindung kein Problem, man klickt ein mal auf einen OK-Knopf. Beim Betrieb mit Proxy müsst der Proxy dies erledigen – in der Regel wird es also nicht möglich sein.

Wie finde ich das heraus?

Einen solchen Proxy identifiziert Ihr ganz einfach: Ihr seid ja gerade mit Tutonaut.de verbunden. Klickt oben auf das grüne Schloss und lasst Euch dann – je nach Browser – weitere Details anzeigen. Dort sollte stehen: Verifiziert von Geo Trust Inc. – wenn ein TLS-Proxy dazwischen hängt, seht Ihr vermutlich Verifiziert von Mein Arbeitgeber GmbH. Auf jeden Fall aber seht Ihr auf allen Seiten dieselbe Meldung.

So ein TLS-Proxy hat gute und schlechte Seiten. Es ist die derzeit (noch!) gängige Strategie gegen Malware-Aktivitäten über verschlüsselte Verbindungen. Andererseits führt sie eine angedachte Ende-zu-Ende-Verschlüsselung zumindest aus Endnutzersicht ad absurdum. Und sie machen ein schönes Standardprotokoll völlig intransparent. Aber hey, es ist ja auch ein klassisches Man-in-the-Middle-Szenario ;)

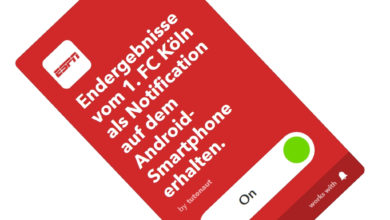

Weitere Artikel zum Thema Sicherheit findet Ihr hier und einen Erfahrungsbericht über unsere eigene Umstellung auf HTTPS hier.

Schön verständlicher Artikel. Werde ich auf jeden Fall mal einigen Leuten ausdrucken und mitgeben. :)

Aber sollte zur Vollständigkeit noch mit rein:

Der Proxy muss nicht unbedingt am Client eingetragen werden. Kann auch transparent auf z.B. dem Router passieren.

Damit sind auch private Laptops oder Handys betroffen wenn sie im Firmen-Netzwerk hängen.

Was so ein Proxy nutzt nennt sich CA-Zertifikat und muss explizit als vertrauenswürdig gekennzeichnet werden. Erst dann kann er für jede Domain ein gültiges Zertifikat ausstellen.

Sieht bei Firefox z.B. so aus: https://i.imgur.com/Ep84SkV.png

Im Gegensatz so oder ähnlich wenn man ein ungültiges Zertifikat für eine einzelne Domain bestätigen soll: https://i.imgur.com/pj1ycRM.png

Nutzt man also den privaten Laptop oder das private Handy im Firmen-WLAN kriegt man das mit.

Ggf. kann man so ein CA-Zertifikat auch nutzen um legitime Unter-Zertifikate mit anderen Namen zu erstellen. Würde man es drauf anlegen könnte man pro Domain also auch unterschiedliche Zertifikate mit dem Namen der echten Zertifizierungsstelle ausgeben. Das würde dann der Browser auch so anzeigen.

Wirklich sicher kann man also nur sein wenn man die Seriennummer vom übergeordneten Zertifikat nachschlägt. Aber wer macht das wirklich regelmäßig?

Virenscanner wie Avast machen sowas ja auch gerne. Die tragen ihr eigenes Zertifikat als vertrauenswürdig ein, brechen auf und liefern die Daten nach dem Scanner wieder mit eigenem Zertifikat verschlüsselt aus.

Vielen Dank für die Ergänzungen!

Ich hoffe mal, die Mühe mit den einzelnen Zertifikaten für bestimmte Domains macht sich typische Admin nicht; obwohl, Gmail und Facebook würden ja vermutlich schon reichen … aber da müsst man ja schon von einem böswilligen Arbeitgeber ausgehen ;)

Und was das Nachschlagen von Seriennummern angeht: Ich befürchte, bei weit über 90 Prozent der Nutzer ist maximal ein Blick auf die Farbe des Schlosssymbols drin. Aber ich gebe die Hoffnung nicht auf.