Mit der Einführung einer vollen Ende-zu-Ende-Verschlüsselung für die iCloud-Daten hat Apple Ende 2022 für eine echte Überraschung gesorgt. Durch die Aktivierung des erweiterten Datenschutzes sorgt Ihr dafür, dass nahezu alle Daten, die Ihr der Apple-Cloud anvertraut, komplett verschlüsselt sind. Zwar lag ein Großteil der Daten schon vorher verschlüsselt auf den Apple-Servern, allerdings waren die nötigen Schlüssel dafür auch bei Apple.

Mit der neuen Einstellung ändert sich das: Ihr bekommt die Schlüssel in die Hand und es gibt keine Möglichkeit mehr für Apple oder andere Dritte, die Daten zu entsperren. Wie Ihr die iCloud-Vollverschlüsselung einrichtet und was Ihr dabei unbedingt beachten solltet, zeigen wir Euch hier.

iCloud-Verschlüsselung mit erweitertem Datenschutz: Das müsst Ihr wissen

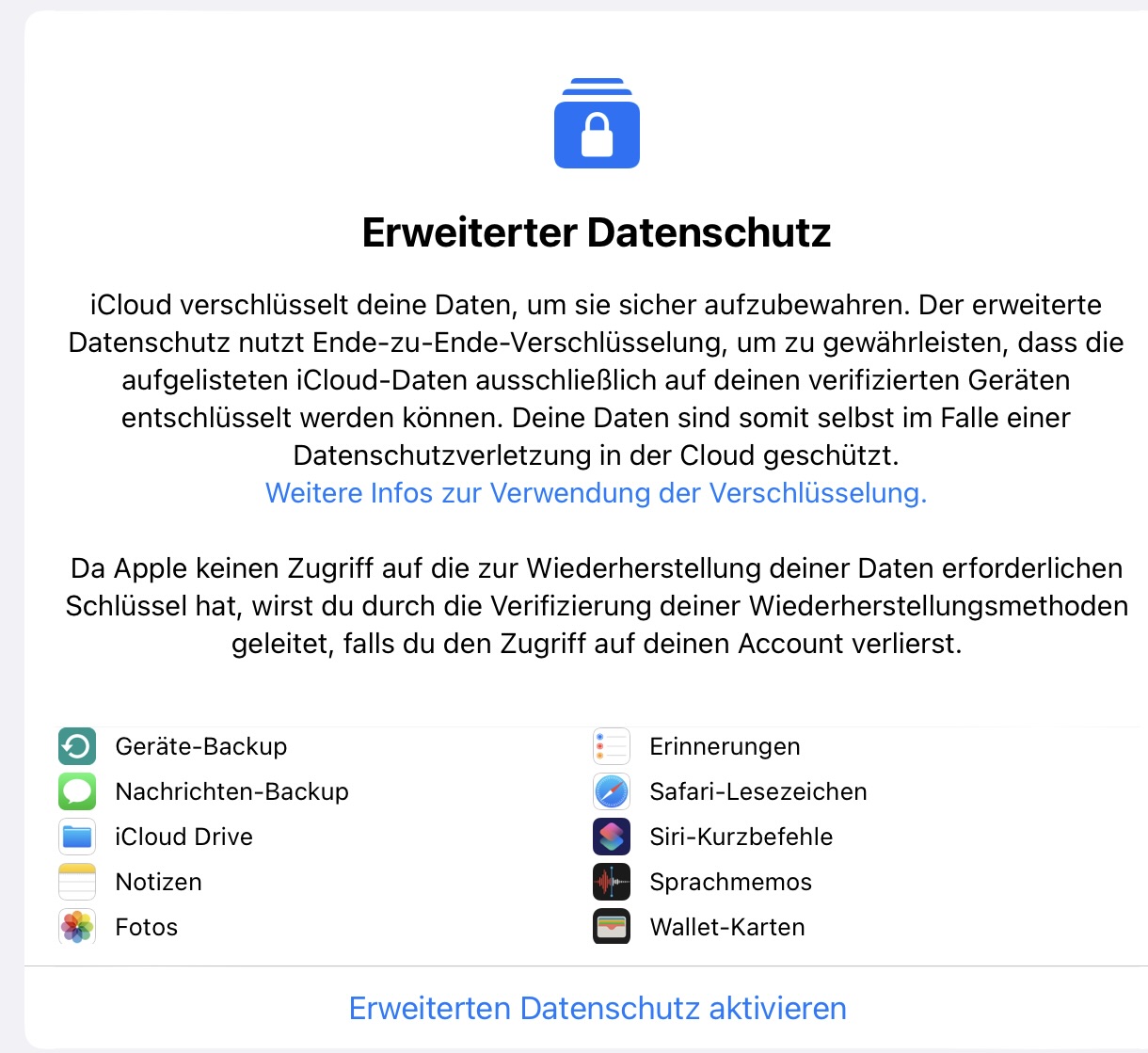

Die neue Verschlüsselungseinstellung sorgt dafür, dass nahezu alle Daten, die Ihr in der iCloud speichert, verschlüsselt sind. Das gilt dann auch für Kategorien wie Eure Fotos, Notizen, Erinnerungen und mehr, die bislang lediglich während der Übertragung auf die Server gesichert waren. Ein paar Ausnahmen von der Verschlüsselung gibt es allerdings immer noch, etwa die Kalenderdaten. Die basieren laut Apple auf dem CalDAV-Standard, der keine Ende-zu-Ende-Verschlüsselung unterstützt.

Aktiviert Ihr den neuen erweiterten Datenschutz, liegen auf den Apple-Servern lediglich verschlüsselte Dateien, nicht aber die nötigen Schlüssel dafür. Weder Apple noch eventuelle Angreifer können damit ohne Euren Schlüssel etwas anfangen. Die Entschlüsselung erfolgt dann erst auf einem iPhone, iPad oder Mac, das Ihr in Euren iCloud-Account aufgenommen habt.

Wenn Ihr mehr über die technischen Details sowie die Unterschiede zwischen dem „normalen“ und dem erweiterten Datenschutz wissen wollt, solltet Ihr einen Blick in die Supportseiten von Apple werfen. Hier ist auch genau aufgelistet, welche Daten wie verschlüsselt sind, welche Ausnahmen es gibt und was Ihr sonst noch beachten müsst.

Vorsicht: Alte Macs, iPhones etc. fliegen raus!

Damit die ganze Nummer funktioniert, benötigt Ihr aber auch entsprechend aktuelle Version von iOS, iPadOS und macOS. Bei iOS und iPadOS müsst Ihr die Geräte auf die Version 16.3 oder höher aktualisieren, auf dem Mac muss macOS in Version 13.2 oder neuer laufen.

Etwas versteckt findet sich in den Supportseiten aber auch ein wichtiger Hinweis: Aktiviert Ihr den erweiterten Datenschutz für Euren iCloud-Account, könnt Ihr mit Apple-Geräten, die noch nicht auf die neueste Version aktualisiert sind, nicht mehr auf die Daten zugreifen. Habt Ihr also noch einen Mac mit macOS 12 Monterey im Einsatz oder ein iGerät, das kein Update auf iOS 16 erhält, solltet Ihr Euch zweimal überlegen, ob Ihr die Verschlüsselung nutzen möchtet. Auch andere Apple-Geräte wie Apple Watches, Apple TV etc. müssen aktualisiert sein.

Immerhin: Apple warnt während der Einrichtung, wenn ein nicht-kompatibles Gerät mit dem iCloud-Konto verknüpft ist. In meinem Fall war das beispielsweise mein Schubladen-iPhone-SE der ersten Generation, das kein Update für iOS 16 erhält. Außerdem warnte mich das System vor einer vermeintlich veralteten Windows-Integration.

Tatsächlich synchronisiere ich die iCloud-Drive-Daten auch auf einen Windows-PC, auf dem bereits die aktuellste Version des Windows-Clients lief. Hier war die Lösung aber mit einer einfachen Neu-Anmeldung im System erledigt, die Verschlüsselung funktioniert also auch im Tandem mit Windows-Rechnern.

iCloud: Wiederherstellungsschlüssel oder Wiederherstellungskontakt einrichten

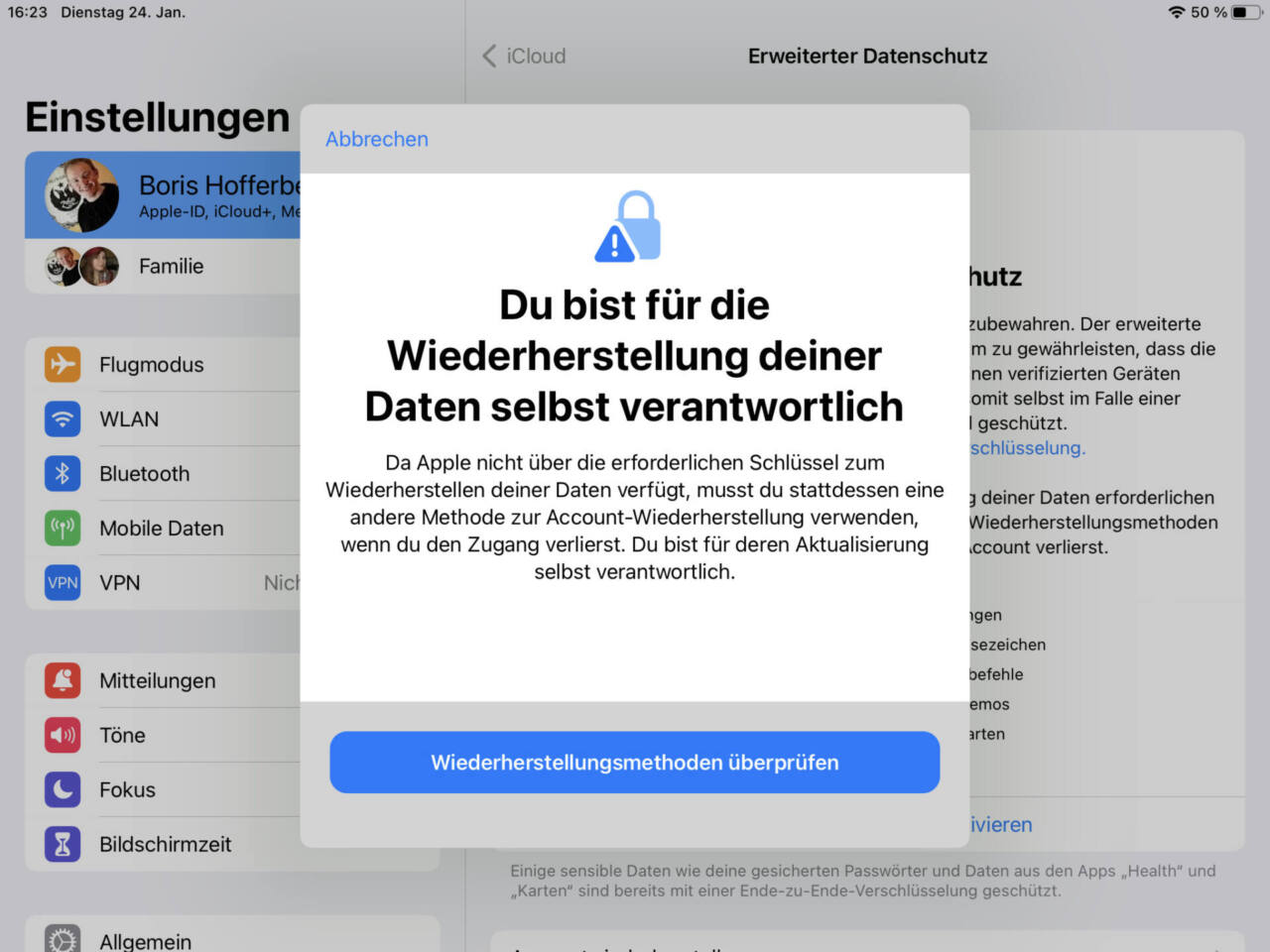

Wenn Ihr die erweiterten Datenschutzfunktionen für die iCloud aktiviert, verliert Ihr zwangsläufig die Option, den Zugriff auf einen gesperrten iCloud-Account mithilfe von Apple wiederherzustellen. In anderen Worten: Ihr seid selbst dafür verantwortlich, im Ernstfall wieder an Eure Daten zu kommen. Apple fasst es folgendermaßen zusammen:

Wenn du den erweiterten Datenschutz aktivierst und anschließend den Zugriff auf deinen Account verlierst, verfügt Apple nicht über die Verschlüsselungsschlüssel und kann dich bei der Wiederherstellung nicht unterstützen – in diesem Fall benötigst du deinen Gerätecode oder dein Passwort, einen Wiederherstellungskontakt oder einen persönlichen Wiederherstellungsschlüssel.

Apple

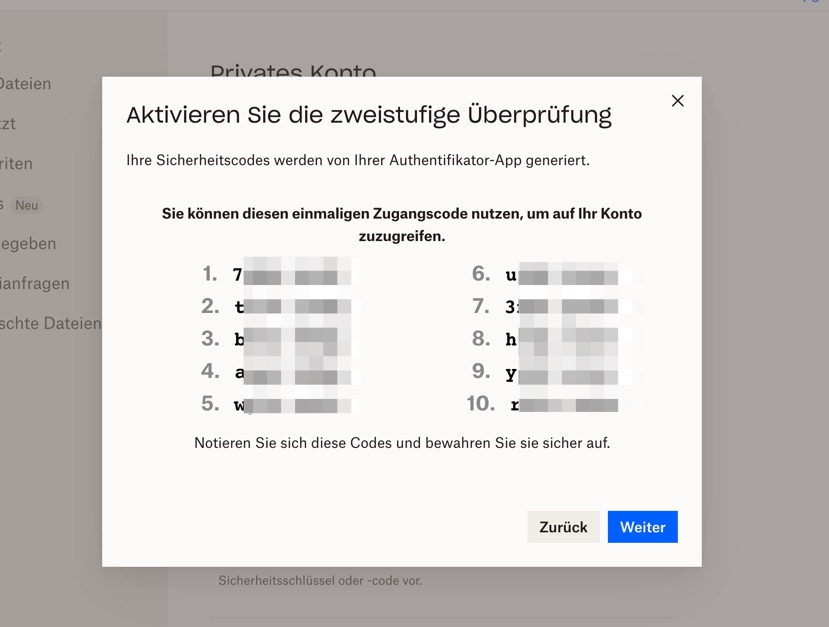

Aus diesem Grund verpflichtet Euch Apple, vor der Einrichtung der Ende-zu-Ende-Verschlüsselung wahlweise mindestens den Wiederherstellungsschlüssel für Euer Konto einzurichten oder einen vertrauenswürdigen Wiedererstellungskontakt zu bestimmen. Beide Lösungen erlauben es, beim Zugriffsverlust auf ein Gerät – also etwa, wenn Ihr ein Passwort vergessen oder ihr keinen Zugriff auf ein anderes Apple-Gerät mit aktivierter 2-Faktor-Authentifizierung habt.

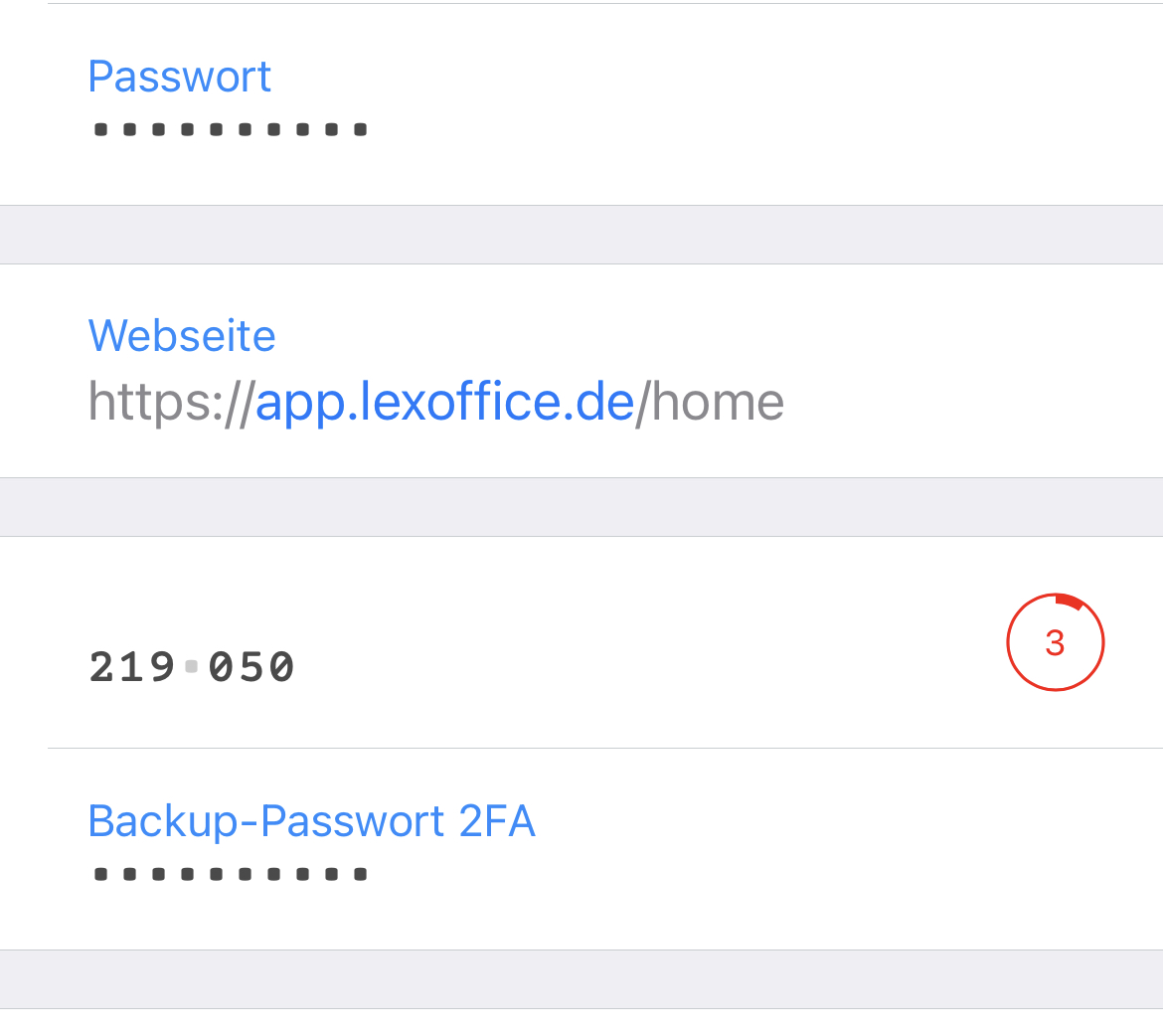

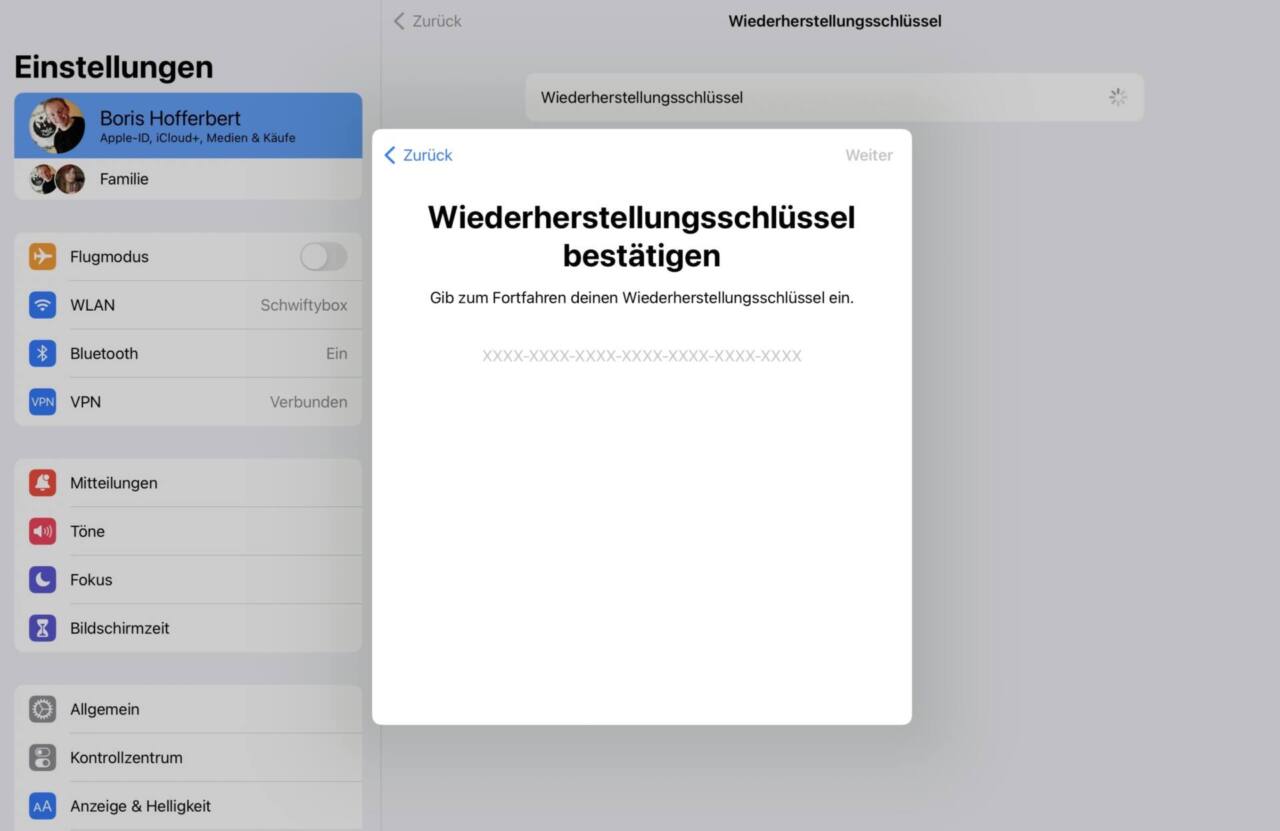

Kurzgesagt: Im Worst Case könnt mit einem solchen Schlüssel oder einem entsprechenden Kontakt den Zugriff auf Eure Daten zurück erhalten. Beim Schlüssel handelt es sich um eine Zufallskombination aus Zahlen und Buchstaben, die Ihr für die Wiederherstellung Eures Kontos nutzen könnt. Diesen solltet Ihr natürlich möglichst sicher aufbewahren, etwa in einem guten Passwortmanager oder einem verschlüsselten Container. Oder natürlich offline, ausgedruckt und sicher verstaut. Hier seid Ihr gefragt ;-)

So erstellt Ihr einen Wiederherstellungsschlüssel auf dem iPhone, iPad oder Mac

- Öffnet die Einstellungen von iOS/iPadOS bzw. die Systemeinstellungen auf Eurem Mac.

- Navigiert zum Untermenü Apple-ID – Passwort & Sicherheit – Account-Wiederherstellung.

- Tippt hier auf Wiederherstellungsschlüssel.

- Befolgt nun den Assistenten, um die Einrichtung eines Wiederherstellungsschlüssels durchzuführen.

Während der Einrichtung werdet Ihr dazu aufgefordert, den Schlüssel zu bestätigen. Das funktioniert natürlich nur, wenn Ihn vorher sauber gesichert habt. Wie gesagt: Achtet gut darauf, wo und wie Ihr den Schlüssel sichert, da er im Ernstfall Eure letzte Chance ist, ein Konto wiederherzustellen. Gleichzeitig solltet Ihr natürlich auch darauf achten, dass er nicht in fremde Hände gerät, da der Schlüssel auch den Zugriff auf Euer Konto ermöglicht. So ist das mit der Sicherheit ;)

Alternativ oder auch zusätzlich könnt Ihr auch noch einen Wiederherstellungskontakt bestimmen. Die- oder derjenige kann Euch im Notfall dabei helfen, das iCloud-Konto wiederherzustellen bzw. Euch anzumelden, wenn Ihr keine andere Möglichkeit zur Verifizierung zur Hand habt. Voraussetzung dafür ist, dass der Kontakt ebenfalls im Apple-Kosmos unterwegs ist und den Apple-Messenger iMessage verwendet.

So bestimmt Ihr einen Wiederherstellungskontakt für Euer Apple-Konto:

- Navigiert auf dem iPhone, iPad oder Mac wie oben beschrieben in die Einstellungen zum Bereich Account-Wiederherstellung.

- Tippt hier bei Wiederherstellungshilfe auf Kontakt hinzufügen.

- Wählt nun den Kontakt aus, den Ihr verwenden möchtet. Habt Ihr die Familienfreigabe eingerichtet, werden die entsprechenden Menschen automatisch vorgeschlagen.

- Dein Kontakt erhält nun per iMessage eine Nachricht mit deiner Anfrage. Sobald er oder sie die Anfrage bestätigt, kannst du im Ernstfall auf den Wiederherstellungskontakt zurückgreifen.

Habt Ihr mindestens eine der beiden Wiederherstellungsoptionen eingerichtet, könnt Ihr mit der Aktivierung der Ende-zu-Ende-Verschlüsselung für iCloud fortfahren. Übrigens: Im Menü Account-Wiederherstellung könnt Ihr natürlich auch bei Bedarf einen anderen Kontakt für die Wiederherstellungshilfe bestimmen oder den Rettungsschlüssel neu erstellen. Wie bei allen sicherheitsrelevanten Maßnahmen lohnt es sich, die Einstellungen von Zeit zu Zeit zu prüfen und bei Bedarf anzupassen. Ihr erspart Euch damit im Ernstfall eine ganze Menge Stress.

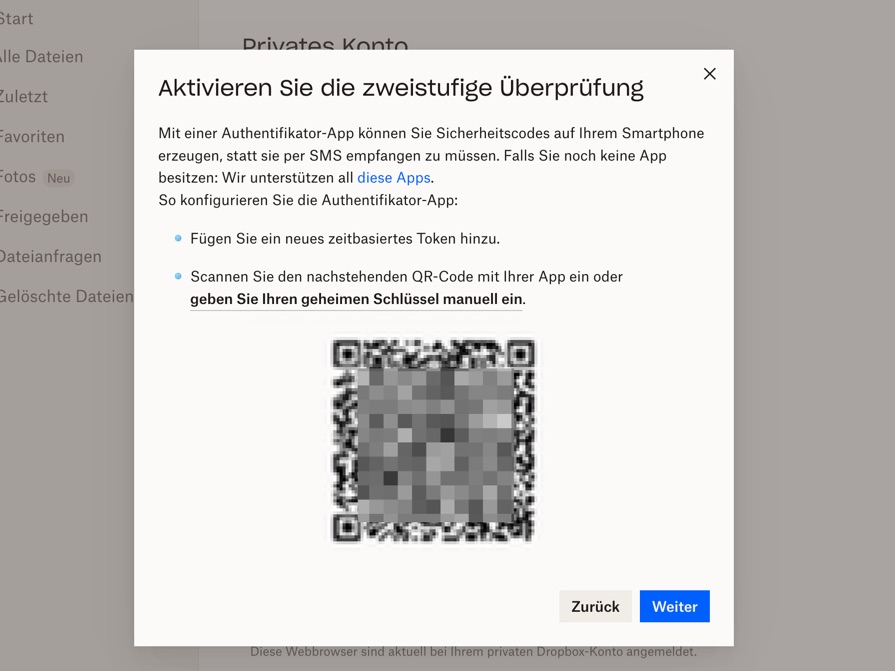

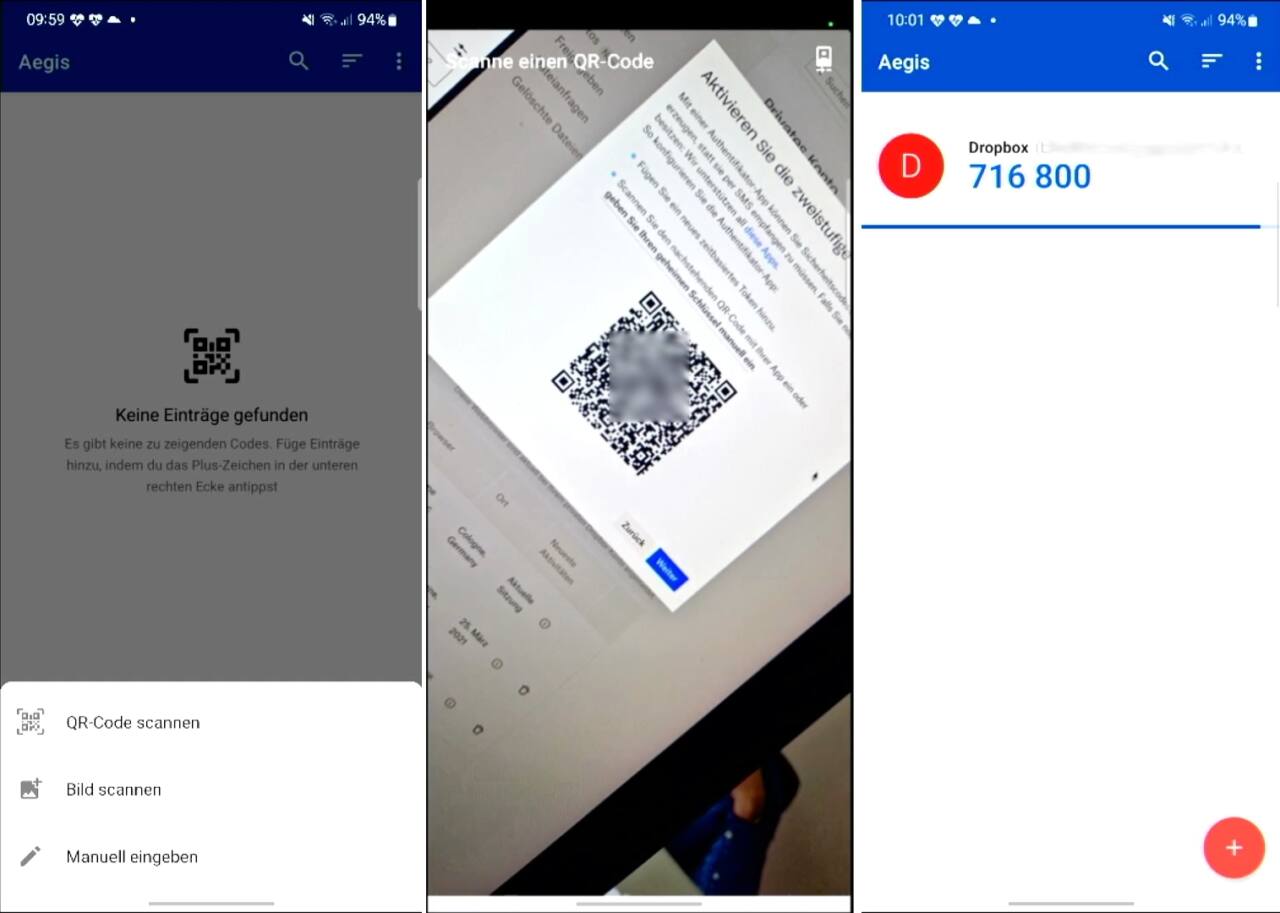

Unabhängig dieser beiden Punkte muss für die Verschlüsselung auch die Zwei-Faktor-Authentifizierung für Euer iCloud-Konto eingerichtet sein. Das habt Ihr mit hoher Wahrscheinlichkeit in der Vergangenheit eh bereits gemacht, weil Apple die Sicherheitsfunktion seit einigen Jahren zur Pflicht macht. Falls nicht, könnt Ihr es natürlich jederzeit nachholen. Apple liefert hier die nötigen Schritte dafür. Allgemeines darüber, warum und wieso Ihr den vielzitierten zweiten Faktor nutzen solltet, zeigen wir Euch ausführlich in diesem Tuto.

Erweiterter Datenschutz: Ende-zu-Ende-Verschlüsselung für iCloud aktivieren

So, genug der langen Vorrede! Die eigentlich Einrichtung der Ende-zu-Ende-Verschlüsselung für Eure iCloud-Daten ist schnell erledigt, wenn alle Vorkehrungen getroffen sind. Ihr könnt sie wahlweise auf einem iPhone, iPad oder Mac einrichten, da sie automatisch für das gesamte Apple-Konto gilt. Wir zeigen Euch die Konfiguration exemplarisch auf einem iPad mit iPadOS 16.3.:

- Öffnet die Einstellungen und tippt auf Eure Apple-ID, um die Kontoeinstellungen aufzurufen.

- Wählt hier den Punkt iCloud und wechselt in das Untermenü Erweiterter Datenschutz.

- Tippt hier auf Erweiterten Datenschutz aktivieren.

- Das System prüft nun, ob gegebenenfalls nicht-kompatible Geräte mit Eurem Konto verbunden sind. Diese müsst Ihr nun entweder aktualisieren oder aus dem Konto entfernen, um fortzufahren.

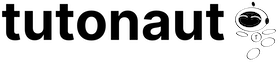

- Bestätigt nun noch einmal den Sicherheitshinweis. Anschließend müsst Ihr eine der zuvor verwendeten Fallback-Methoden nutzen, um die Verschlüsselung zu aktivieren, also beispielsweise die Eingabe des persönlichen Sicherheitsschlüssels.

- Abschließend fragt Euch das System noch nach dem Code bzw. Passwort des Geräts, auf dem Ihr den Datenschutz eingebt.

- Puh. Aber: Profit!

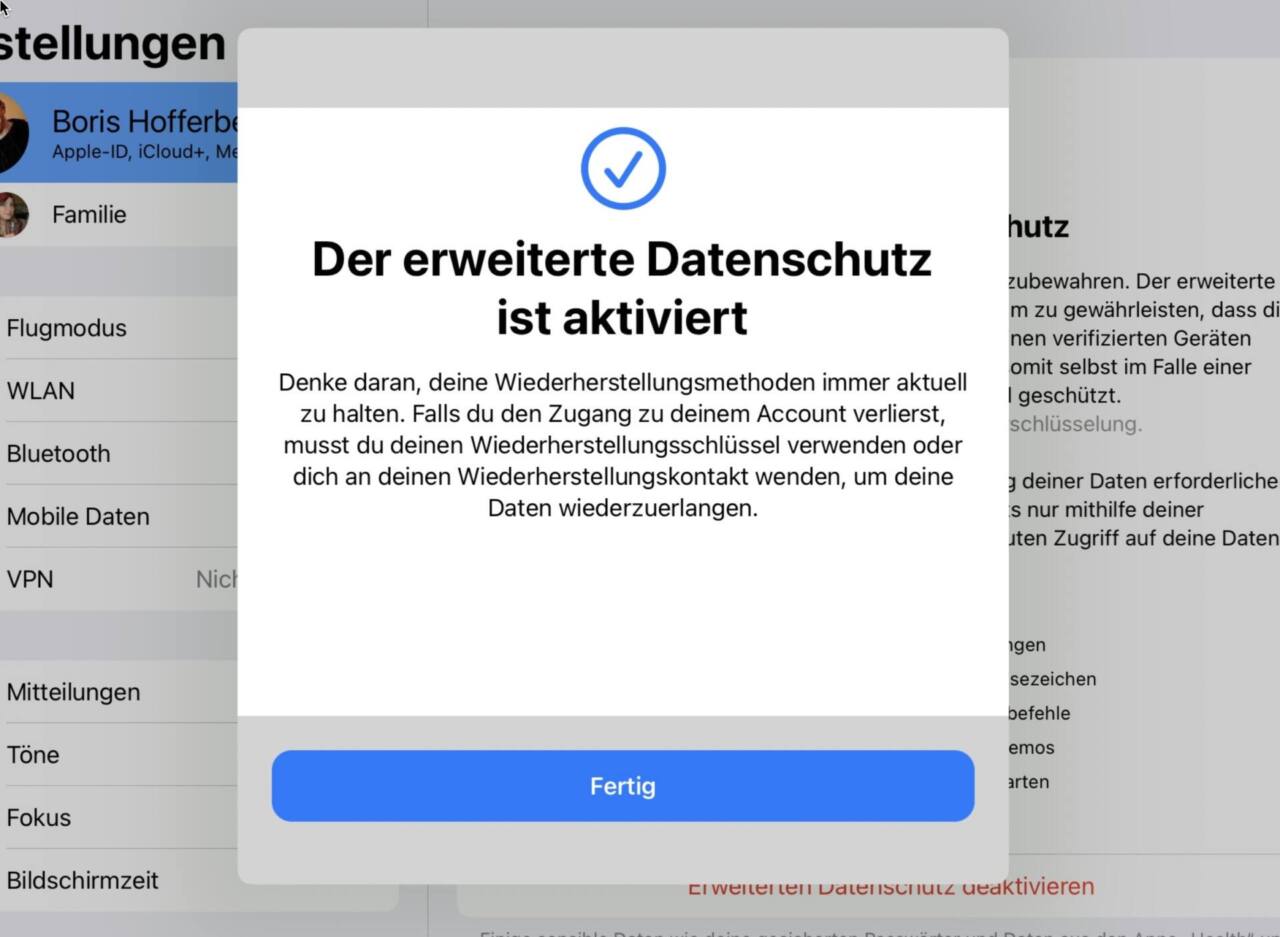

Ab sofort genießt Ihr die Datenhoheit über fast alles, was Ihr so in der Apple-Wolke lagert. Wie Ihr seht, hat es aber durchaus seinen Grund, dass Apple die ganze Nummer nicht einfach ab Werk für alle aktiviert. Vor allem die Verwaltung und Sicherung der Wiederherstellungsoptionen ist ein Aspekt, der vermutlich nicht wenige Menschen abschreckt.

Auf der anderen Seite ist es eine sehr, sehr, sehr gute Entscheidung, dass die Daten nun wirklich sicher in der Apple Cloud sind. Die Nutzung von Komfortfunktionen wie dem Apple Fotostream ist damit zumindest für mich mit weniger Magengrummeln verbunden. Da Apple auch von seinen gut gemeinten, aber dennoch fragwürdigen Upload-Scans absieht (mehr dazu im Statement der EFF), ist diese Entwicklung wohl wirklich ein großer Sprung für den Datenschutz.

Ich habe selbst lange überlegt, wo ich den Schlüssel speichere, um im Ernstfall dranzukommen. Die Lösung war für mich ein verschlüsseltes Dokument auf einem lokal verfügbaren NAS, für das ich wiederum regelmäßige Backups durchführe. Tendenziell werde ich durch meine Vielzahl an Apple-Geräten im Haushalt wohl nie in die Bredouille kommen, meinen iCloud-Zugriff komplett wiederherzustellen, aber man kann ja nie wissen.

Wie macht Ihr das, liebe Mit-Apfelaner? Habt Ihr die E2E-Verschlüsselung eingeschaltet oder lieber auf den Komfort durch die Apple-Verwaltung zurückgreifen? Oder verzichtet Ihr ganz auf die iCloud und nutzt lieber eigene Cloudlösungen? Und falls Ihr den erweiterten Datenschutz verwendet: Hat alles funktioniert? Oder seid Ihr an veralteten Geräten gescheitert? Lasst es uns gerne in den Kommentaren wissen!

Noch mehr rund um alles mit Apfel drauf findet Ihr unter diesem Link.