MacOS Sonoma ist neu, doch ehrlich gesagt bietet es für mich nicht wirklich viel Neues. Wie schon der Vorgänger. Und der Vorvorgänger… Die jährlichen Upgrade-Zyklen von Apple haben dafür aber einen dicken Nachteil: Aus einem mit der Zeit ausgereiften MacOS wird mit dem Upgrade wieder eines, das neu ist und Fehler hat – und das ist lästig. In meinem Fall weigern sich verschlüsselte Festplatten beharrlich, in MacOS Sonoma zu mounten. Laufwerke ohne Verschlüsselung sind hingegen kein Problem.

Weiterlesen »verschlüsselung

-

Externe Festplatten mounten nicht in Sonoma? Hier ist die Lösung!

-

Dateien im Browser verschlüsseln: Schnell, einfach und kostenlos

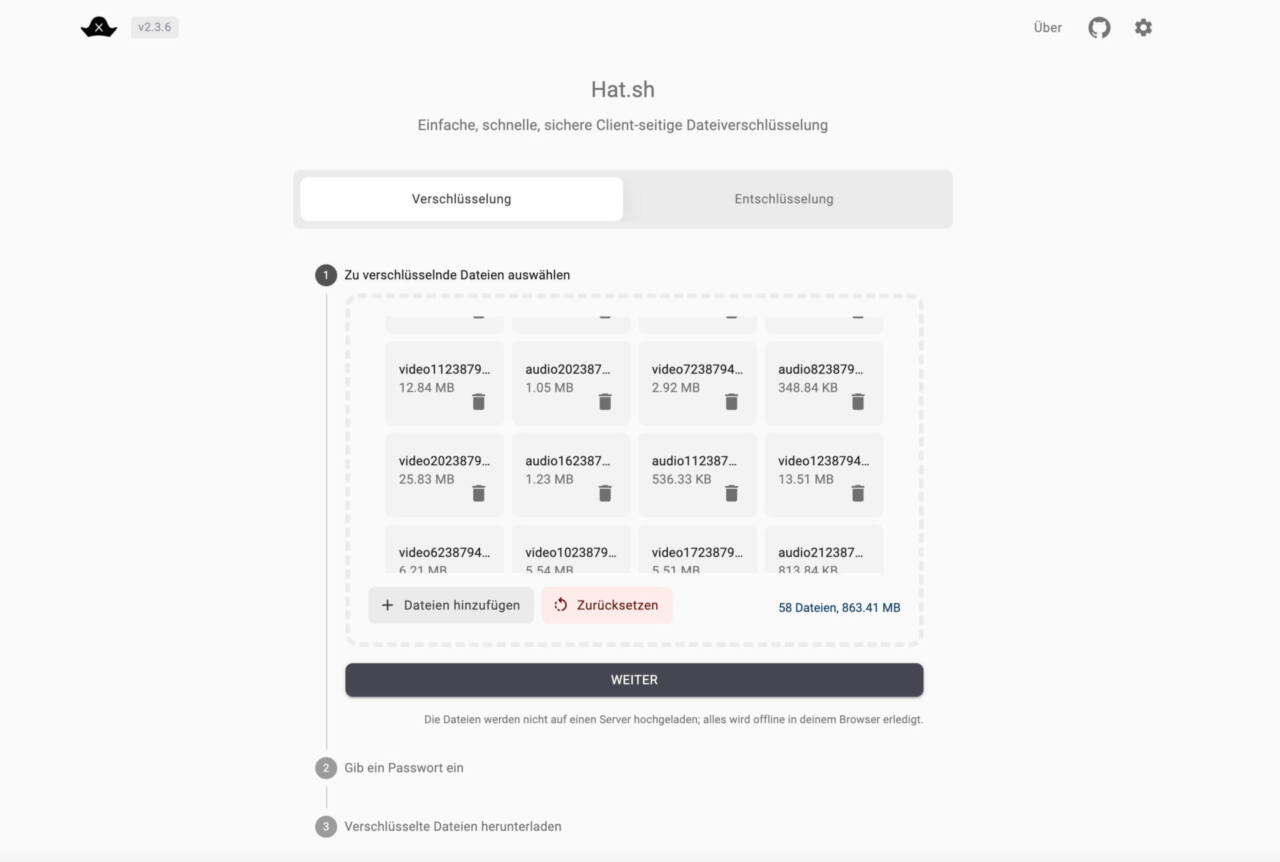

Mit der Dateiverschlüsselung ist das ja immer so eine Sache: Wer sensible Daten dauerhaft schützen und damit arbeiten will, ist mit Lösungen wie VeraCrypt oder Cryptomator gut bedient. Geht es aber darum, „nur“ ein paar Dateien verschlüsselt zu lagern oder diese an andere zu verschicken, ist die Frage nach dem richtigen Werkzeug tatsächlich gar nicht mehr so leicht. Eine Diskussion, die wir hier auch schon in der Vergangenheit hatten. Faustregel: Open Source soll das Verschlüsselungs-Werkzeug sein, standardkonform und möglichst überall verfügbar. Nicht minder wichtig: Einfach zu bedienen. Das feine Open-Source-Projekt hat.sh liefert genau für solche Szenarien eine hervorragende Lösung: Es ermöglicht eine Verschlüsselung direkt im Browser. Weder Ihr noch potenzielle Empfänger müssen dazu etwas installieren und sogar am Handy kann entschlüsselt werden. Nebenher ist die Nutzung von hat.sh extrem einfach.

hat.sh: Verschlüsseln und Entschlüsseln ohne Software-Installation

Um Dateien mit hat.sh zu verschlüsseln, besucht Ihr die Startseite des Projekts. Hier wählt Ihr im ersten Schritt die Dateien aus, was auch einfach per Drag & Drop funktioniert. Befolgt nun die Schritte zur Erstellung eines Passworts oder Schlüsselpaares (s. unten). Am Ende erhaltet Ihr eine verschlüsselte Datei, die Ihr jetzt speichern oder weitergeben könnt.

In drei Schritten zur verschlüsselten Datei: Was will man mehr? Um diese zu entschlüsseln, geht Ihr analog auf der Startseite auf den Punkt Entschlüsselung und öffnet sie. Nach Eingabe von Passwort oder der passenden Schlüssel-Kombi bekommt Ihr die Dateien zurück.

Das funktioniert wie gesagt Browser-übergreifend und sogar mobil. Auf Smartphones (und beim traditionell schwächeren Mac-Browser Safari) gibt es ein Dateigrößen-Limit von 1 GB, ansonsten gibt es keine Grenzen. Für die Verschlüsselung setzt das Tool übrigens nicht auf den Quasi-Standard AES-256, sondern dessen aufstrebenden Konkurrenten XChaCha20. Das sorgt vor allem dafür, dass die Verschlüsslung auch bei großen Datenmengen sehr, sehr flott ist.

Bei der Ver- und Entschlüsselung werden übrigens keinerlei Daten von Eurem Computer aus irgendwohin übertragen. Einmal geladen, läuft das Programm komplett lokal in Eurem Browser-Fenster. Ihr könnt das einfach überprüfen, indem Ihr Euren PC oder auch Euer Smartphone nach dem Start in den Flugmodus versetzt: Die Ver- und Entschlüsselung funktioniert dann weiterhin.

Passwort oder Schlüsseltausch

Standardmäßig schützt Ihr die Dateien bei hat.sh mit einem Passwort. Möchtet Ihr selbst keins eingeben, kann der Dienst auch ein sicheres Kennwort für Euch erstellen. Achtet dabei darauf, das generierte Passwort im letzten Schritt in die Zwischenablage zu kopieren und sicher zu notieren, etwa in einem Passwortmanager.

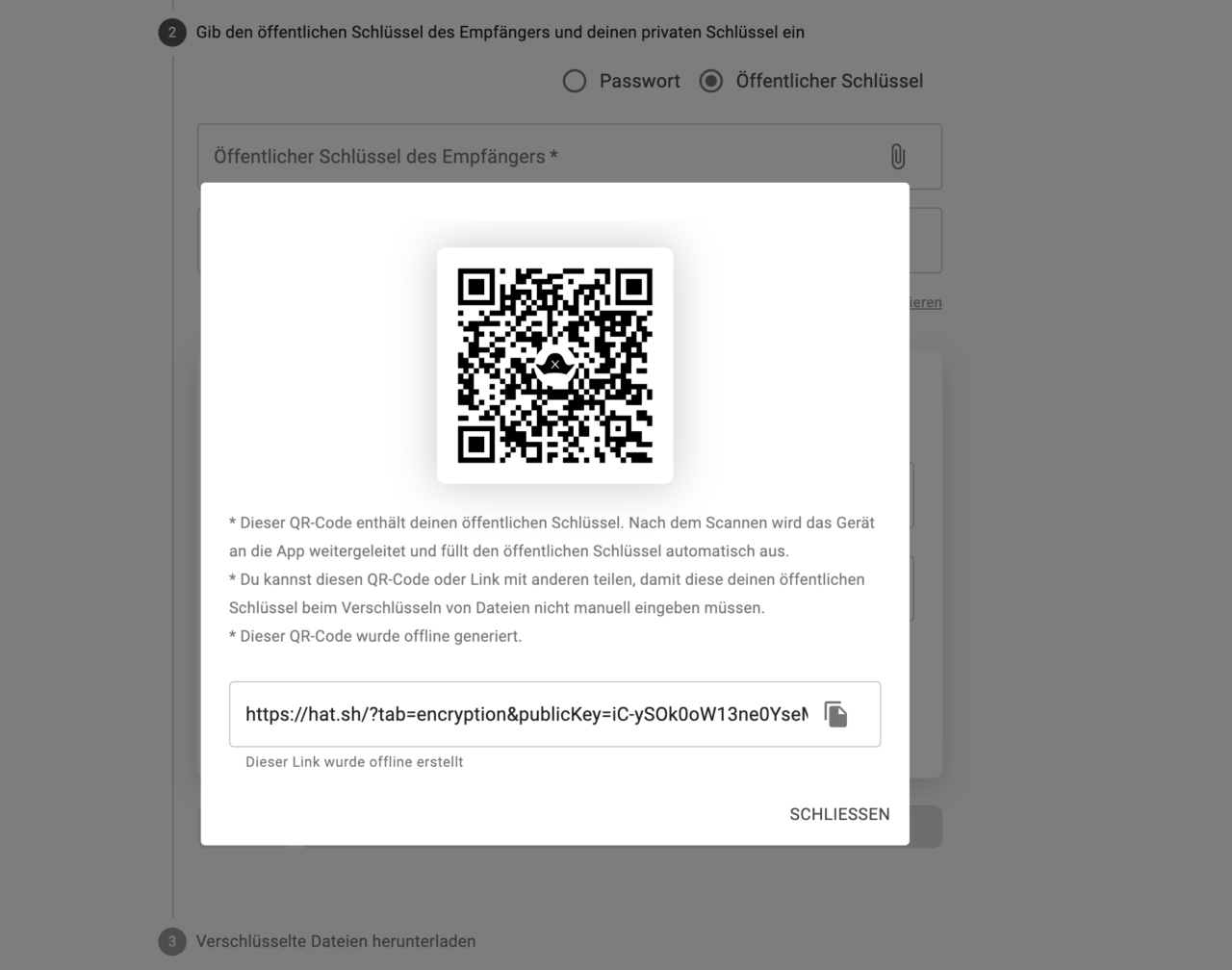

Auf Wunsch könnt Ihr per Schlüsseltausch einen sicheren Austausch der verschlüsselten Dateien initiieren. Alternativ bietet hat.sh die Option, per asymmetrischen Schlüsseltausch, den Ihr vielleicht schon von verschlüsselten E-Mails her kennt. Falls Ihr noch entsprechende Schlüsselpaar benötigt, könnt Ihr sie auf Basis von X25519 direkt erstellen. Den öffentlichen Schlüssel gebt Ihr dann auf Wunsch gleich per Link oder QR-Code weiter – da sag noch einer, Open-Source-Software kann nicht auch komfortabel sein ;-)

Hat.sh lokal ausführen

Falls Ihr der Browser-Variante von hat.sh nicht trauen solltet, könnt Ihr das Tool auch lokal bei Euch installieren und ausführen. Die Entwickler bieten dazu auf der about-Seite eine Anleitung für node.js sowie Docker-Container an. Dort findet Ihr auch alle Informationen zu den verwendeten Sicherheitsfunktionen des Tools.

84% sparen(* = Affiliate-Link / Bildquelle: Amazon-Partnerprogramm)(* = Affiliate-Link / Bildquelle: Amazon-Partnerprogramm)Alles in allem ist das schon ein sehr, sehr rundes Ding. Verschlüsselung gehört ja nicht eben zu den Themen, mit denen man auf Partys im Mittelpunkt steht, aber hat.sh macht das Thema wunderbar alltagstauglich.

Noch mehr zum Herzschlag-Thema Sicherheit findet Ihr bei uns fortwährend aktuell unter diesem Link.

-

Erweiterter Datenschutz für iCloud: So aktiviert Ihr die Ende-zu-Ende-Verschlüsselung

Mit der Einführung einer vollen Ende-zu-Ende-Verschlüsselung für die iCloud-Daten hat Apple Ende 2022 für eine echte Überraschung gesorgt. Durch die Aktivierung des erweiterten Datenschutzes sorgt Ihr dafür, dass nahezu alle Daten, die Ihr der Apple-Cloud anvertraut, komplett verschlüsselt sind. Zwar lag ein Großteil der Daten schon vorher verschlüsselt auf den Apple-Servern, allerdings waren die nötigen Schlüssel dafür auch bei Apple.

Mit der neuen Einstellung ändert sich das: Ihr bekommt die Schlüssel in die Hand und es gibt keine Möglichkeit mehr für Apple oder andere Dritte, die Daten zu entsperren. Wie Ihr die iCloud-Vollverschlüsselung einrichtet und was Ihr dabei unbedingt beachten solltet, zeigen wir Euch hier.

iCloud-Verschlüsselung mit erweitertem Datenschutz: Das müsst Ihr wissen

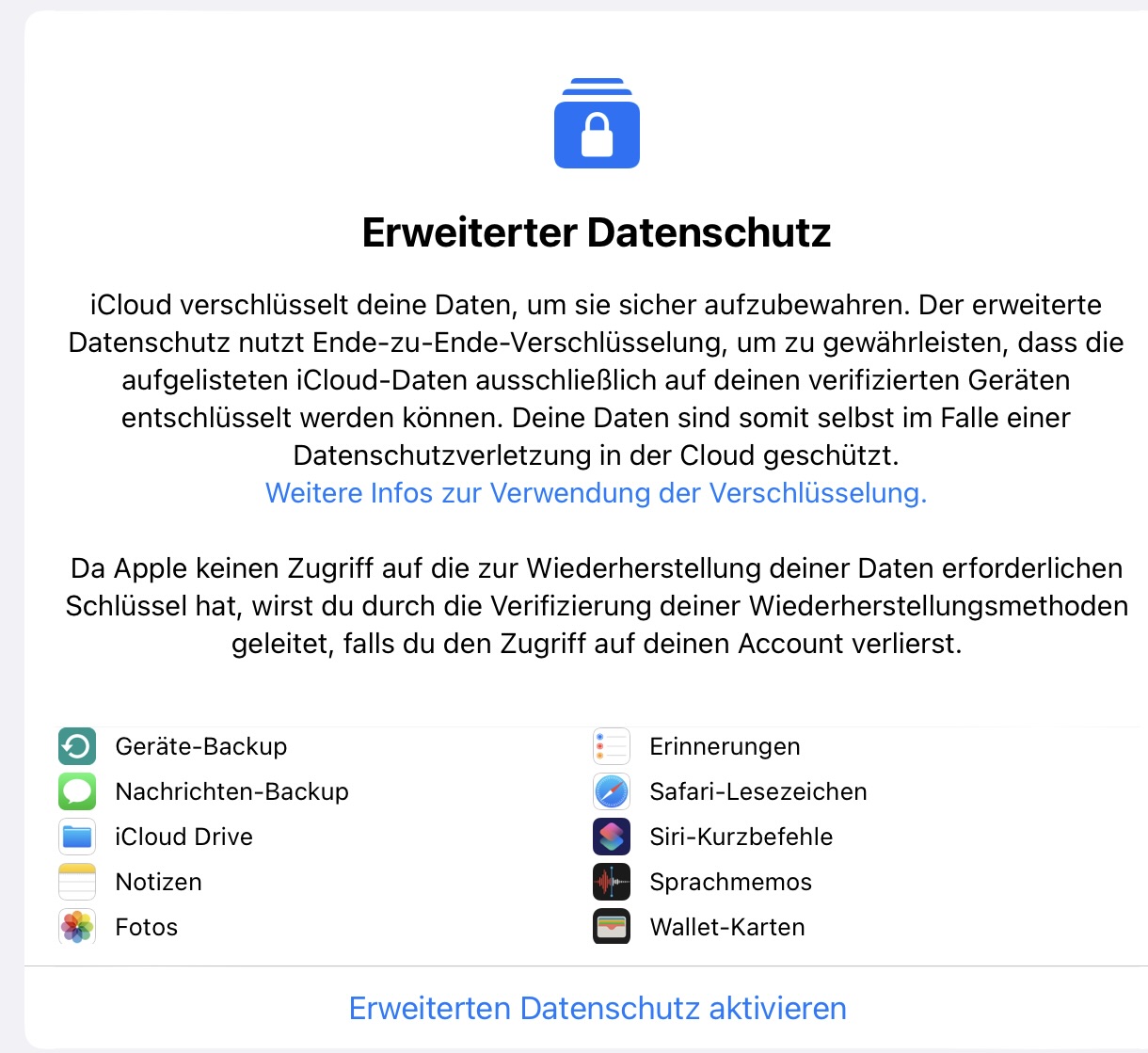

Die neue Verschlüsselungseinstellung sorgt dafür, dass nahezu alle Daten, die Ihr in der iCloud speichert, verschlüsselt sind. Das gilt dann auch für Kategorien wie Eure Fotos, Notizen, Erinnerungen und mehr, die bislang lediglich während der Übertragung auf die Server gesichert waren. Ein paar Ausnahmen von der Verschlüsselung gibt es allerdings immer noch, etwa die Kalenderdaten. Die basieren laut Apple auf dem CalDAV-Standard, der keine Ende-zu-Ende-Verschlüsselung unterstützt.

Aktiviert Ihr den erweiterten Datenschutz, werden deutlich mehr Daten auf den Apple-Servern verschlüsselt, beispielsweise Eure Geräte-Backups oder die Fotos. Aktiviert Ihr den neuen erweiterten Datenschutz, liegen auf den Apple-Servern lediglich verschlüsselte Dateien, nicht aber die nötigen Schlüssel dafür. Weder Apple noch eventuelle Angreifer können damit ohne Euren Schlüssel etwas anfangen. Die Entschlüsselung erfolgt dann erst auf einem iPhone, iPad oder Mac, das Ihr in Euren iCloud-Account aufgenommen habt.

Wenn Ihr mehr über die technischen Details sowie die Unterschiede zwischen dem „normalen“ und dem erweiterten Datenschutz wissen wollt, solltet Ihr einen Blick in die Supportseiten von Apple werfen. Hier ist auch genau aufgelistet, welche Daten wie verschlüsselt sind, welche Ausnahmen es gibt und was Ihr sonst noch beachten müsst.

Vorsicht: Alte Macs, iPhones etc. fliegen raus!

Damit die ganze Nummer funktioniert, benötigt Ihr aber auch entsprechend aktuelle Version von iOS, iPadOS und macOS. Bei iOS und iPadOS müsst Ihr die Geräte auf die Version 16.3 oder höher aktualisieren, auf dem Mac muss macOS in Version 13.2 oder neuer laufen.

Die iCloud-Verschlüsselung erfordert ein aktuelles System. Auf älteren Macs oder iPhone könnt Ihr die Daten sonst nicht mehr verwenden. Etwas versteckt findet sich in den Supportseiten aber auch ein wichtiger Hinweis: Aktiviert Ihr den erweiterten Datenschutz für Euren iCloud-Account, könnt Ihr mit Apple-Geräten, die noch nicht auf die neueste Version aktualisiert sind, nicht mehr auf die Daten zugreifen. Habt Ihr also noch einen Mac mit macOS 12 Monterey im Einsatz oder ein iGerät, das kein Update auf iOS 16 erhält, solltet Ihr Euch zweimal überlegen, ob Ihr die Verschlüsselung nutzen möchtet. Auch andere Apple-Geräte wie Apple Watches, Apple TV etc. müssen aktualisiert sein.

Wenn Ihr noch ältere Apple-Hardware im Einsatz habt, könnt Ihr die iCloud-Verschlüsselung nicht aktivieren. Immerhin: Apple warnt während der Einrichtung, wenn ein nicht-kompatibles Gerät mit dem iCloud-Konto verknüpft ist. In meinem Fall war das beispielsweise mein Schubladen-iPhone-SE der ersten Generation, das kein Update für iOS 16 erhält. Außerdem warnte mich das System vor einer vermeintlich veralteten Windows-Integration.

Tatsächlich synchronisiere ich die iCloud-Drive-Daten auch auf einen Windows-PC, auf dem bereits die aktuellste Version des Windows-Clients lief. Hier war die Lösung aber mit einer einfachen Neu-Anmeldung im System erledigt, die Verschlüsselung funktioniert also auch im Tandem mit Windows-Rechnern.

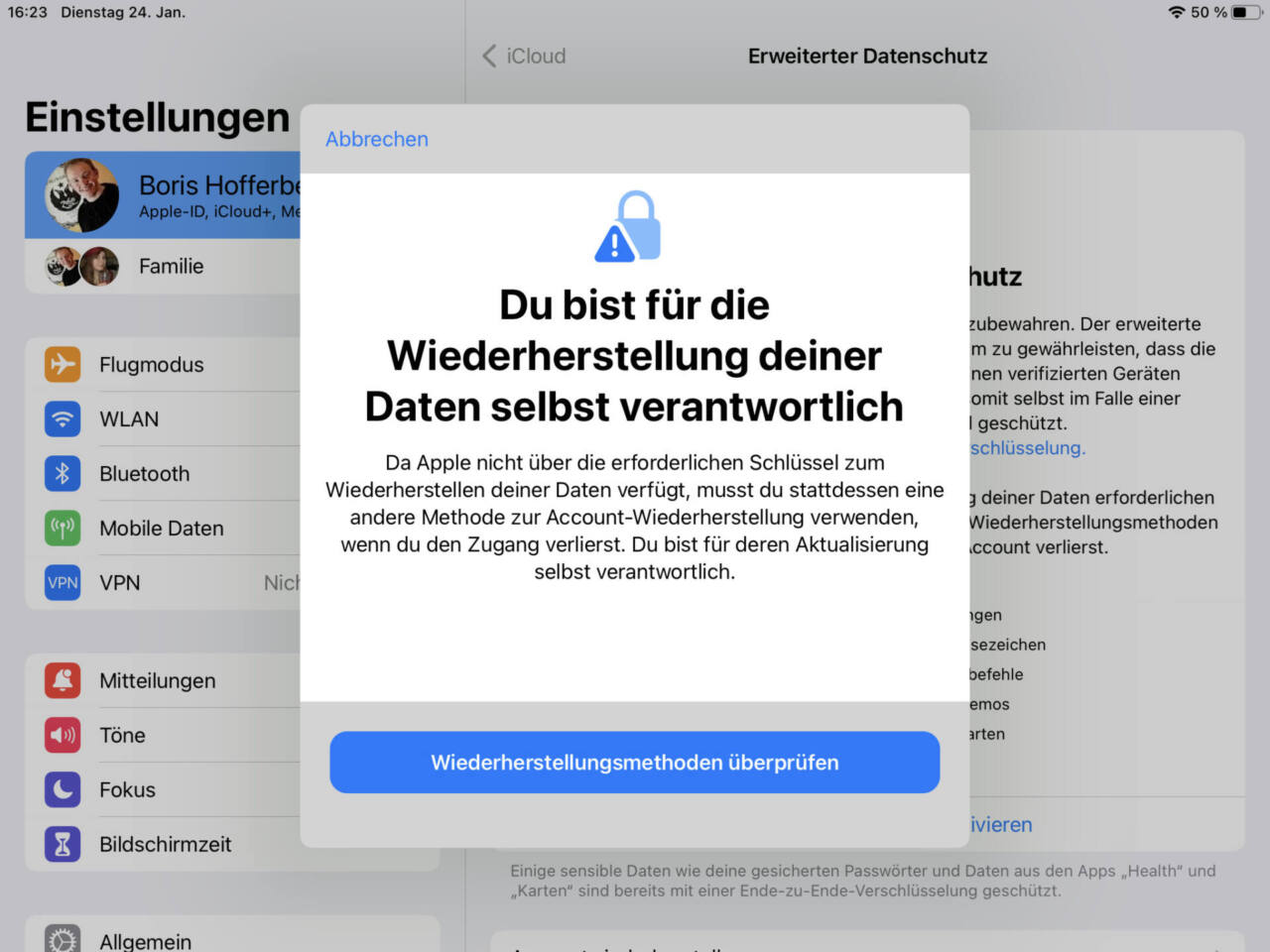

iCloud: Wiederherstellungsschlüssel oder Wiederherstellungskontakt einrichten

Wenn Ihr die erweiterten Datenschutzfunktionen für die iCloud aktiviert, verliert Ihr zwangsläufig die Option, den Zugriff auf einen gesperrten iCloud-Account mithilfe von Apple wiederherzustellen. In anderen Worten: Ihr seid selbst dafür verantwortlich, im Ernstfall wieder an Eure Daten zu kommen. Apple fasst es folgendermaßen zusammen:

Wenn du den erweiterten Datenschutz aktivierst und anschließend den Zugriff auf deinen Account verlierst, verfügt Apple nicht über die Verschlüsselungsschlüssel und kann dich bei der Wiederherstellung nicht unterstützen – in diesem Fall benötigst du deinen Gerätecode oder dein Passwort, einen Wiederherstellungskontakt oder einen persönlichen Wiederherstellungsschlüssel.

AppleAus diesem Grund verpflichtet Euch Apple, vor der Einrichtung der Ende-zu-Ende-Verschlüsselung wahlweise mindestens den Wiederherstellungsschlüssel für Euer Konto einzurichten oder einen vertrauenswürdigen Wiedererstellungskontakt zu bestimmen. Beide Lösungen erlauben es, beim Zugriffsverlust auf ein Gerät – also etwa, wenn Ihr ein Passwort vergessen oder ihr keinen Zugriff auf ein anderes Apple-Gerät mit aktivierter 2-Faktor-Authentifizierung habt.

Diesen Hinweis solltet Ihr sehr, sehr, sehr ernst nehmen ;-) Kurzgesagt: Im Worst Case könnt mit einem solchen Schlüssel oder einem entsprechenden Kontakt den Zugriff auf Eure Daten zurück erhalten. Beim Schlüssel handelt es sich um eine Zufallskombination aus Zahlen und Buchstaben, die Ihr für die Wiederherstellung Eures Kontos nutzen könnt. Diesen solltet Ihr natürlich möglichst sicher aufbewahren, etwa in einem guten Passwortmanager oder einem verschlüsselten Container. Oder natürlich offline, ausgedruckt und sicher verstaut. Hier seid Ihr gefragt ;-)

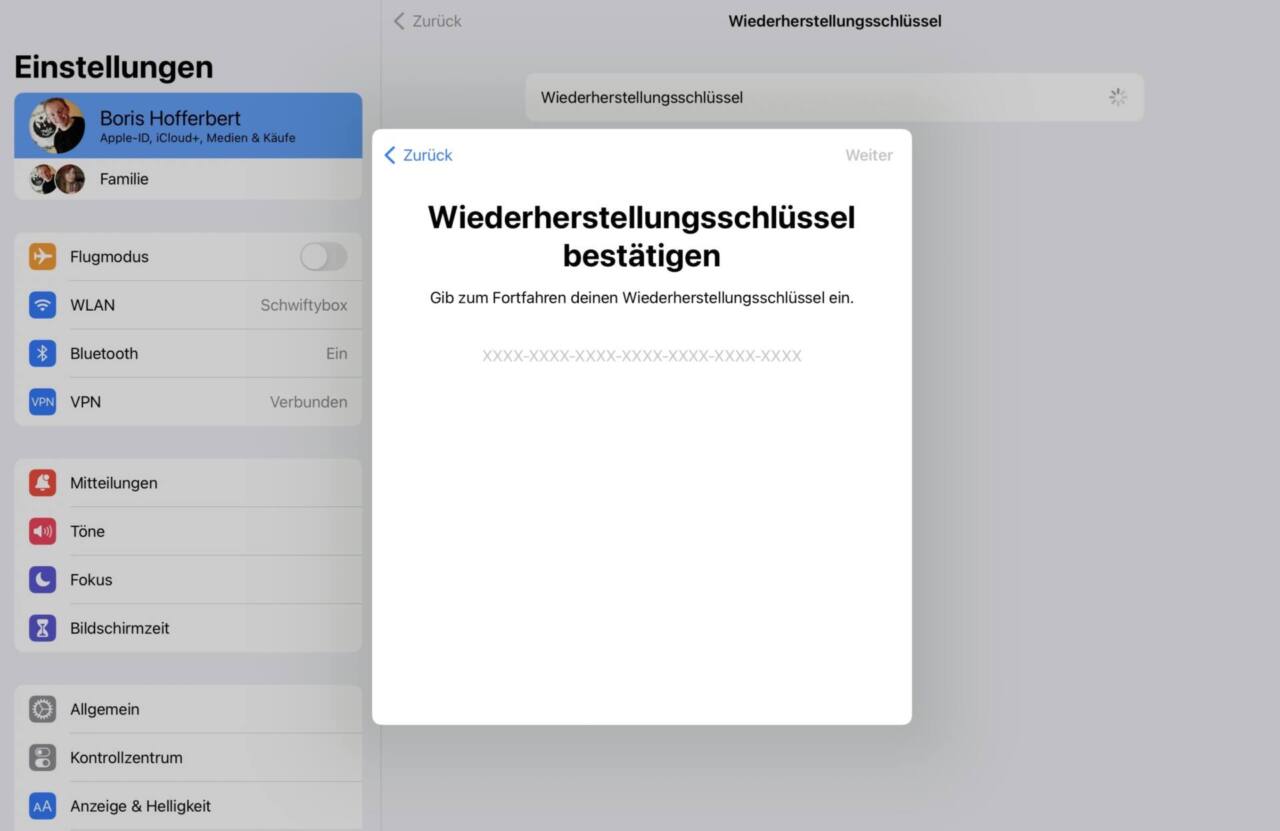

So erstellt Ihr einen Wiederherstellungsschlüssel auf dem iPhone, iPad oder Mac

- Öffnet die Einstellungen von iOS/iPadOS bzw. die Systemeinstellungen auf Eurem Mac.

- Navigiert zum Untermenü Apple-ID – Passwort & Sicherheit – Account-Wiederherstellung.

- Tippt hier auf Wiederherstellungsschlüssel.

- Befolgt nun den Assistenten, um die Einrichtung eines Wiederherstellungsschlüssels durchzuführen.

Der Wiederherstellungsschlüssel ist tatsächlich nur Euch bekannt. Apple kann Euch ab diesem Zeitpunkt nicht mehr bei der Kontenrettung helfen. Während der Einrichtung werdet Ihr dazu aufgefordert, den Schlüssel zu bestätigen. Das funktioniert natürlich nur, wenn Ihn vorher sauber gesichert habt. Wie gesagt: Achtet gut darauf, wo und wie Ihr den Schlüssel sichert, da er im Ernstfall Eure letzte Chance ist, ein Konto wiederherzustellen. Gleichzeitig solltet Ihr natürlich auch darauf achten, dass er nicht in fremde Hände gerät, da der Schlüssel auch den Zugriff auf Euer Konto ermöglicht. So ist das mit der Sicherheit ;)

Alternativ oder auch zusätzlich könnt Ihr auch noch einen Wiederherstellungskontakt bestimmen. Die- oder derjenige kann Euch im Notfall dabei helfen, das iCloud-Konto wiederherzustellen bzw. Euch anzumelden, wenn Ihr keine andere Möglichkeit zur Verifizierung zur Hand habt. Voraussetzung dafür ist, dass der Kontakt ebenfalls im Apple-Kosmos unterwegs ist und den Apple-Messenger iMessage verwendet.

So bestimmt Ihr einen Wiederherstellungskontakt für Euer Apple-Konto:

- Navigiert auf dem iPhone, iPad oder Mac wie oben beschrieben in die Einstellungen zum Bereich Account-Wiederherstellung.

- Tippt hier bei Wiederherstellungshilfe auf Kontakt hinzufügen.

- Wählt nun den Kontakt aus, den Ihr verwenden möchtet. Habt Ihr die Familienfreigabe eingerichtet, werden die entsprechenden Menschen automatisch vorgeschlagen.

- Dein Kontakt erhält nun per iMessage eine Nachricht mit deiner Anfrage. Sobald er oder sie die Anfrage bestätigt, kannst du im Ernstfall auf den Wiederherstellungskontakt zurückgreifen.

Habt Ihr mindestens eine der beiden Wiederherstellungsoptionen eingerichtet, könnt Ihr mit der Aktivierung der Ende-zu-Ende-Verschlüsselung für iCloud fortfahren. Übrigens: Im Menü Account-Wiederherstellung könnt Ihr natürlich auch bei Bedarf einen anderen Kontakt für die Wiederherstellungshilfe bestimmen oder den Rettungsschlüssel neu erstellen. Wie bei allen sicherheitsrelevanten Maßnahmen lohnt es sich, die Einstellungen von Zeit zu Zeit zu prüfen und bei Bedarf anzupassen. Ihr erspart Euch damit im Ernstfall eine ganze Menge Stress.

Unabhängig dieser beiden Punkte muss für die Verschlüsselung auch die Zwei-Faktor-Authentifizierung für Euer iCloud-Konto eingerichtet sein. Das habt Ihr mit hoher Wahrscheinlichkeit in der Vergangenheit eh bereits gemacht, weil Apple die Sicherheitsfunktion seit einigen Jahren zur Pflicht macht. Falls nicht, könnt Ihr es natürlich jederzeit nachholen. Apple liefert hier die nötigen Schritte dafür. Allgemeines darüber, warum und wieso Ihr den vielzitierten zweiten Faktor nutzen solltet, zeigen wir Euch ausführlich in diesem Tuto.

Erweiterter Datenschutz: Ende-zu-Ende-Verschlüsselung für iCloud aktivieren

So, genug der langen Vorrede! Die eigentlich Einrichtung der Ende-zu-Ende-Verschlüsselung für Eure iCloud-Daten ist schnell erledigt, wenn alle Vorkehrungen getroffen sind. Ihr könnt sie wahlweise auf einem iPhone, iPad oder Mac einrichten, da sie automatisch für das gesamte Apple-Konto gilt. Wir zeigen Euch die Konfiguration exemplarisch auf einem iPad mit iPadOS 16.3.:

- Öffnet die Einstellungen und tippt auf Eure Apple-ID, um die Kontoeinstellungen aufzurufen.

- Wählt hier den Punkt iCloud und wechselt in das Untermenü Erweiterter Datenschutz.

- Tippt hier auf Erweiterten Datenschutz aktivieren.

- Das System prüft nun, ob gegebenenfalls nicht-kompatible Geräte mit Eurem Konto verbunden sind. Diese müsst Ihr nun entweder aktualisieren oder aus dem Konto entfernen, um fortzufahren.

- Bestätigt nun noch einmal den Sicherheitshinweis. Anschließend müsst Ihr eine der zuvor verwendeten Fallback-Methoden nutzen, um die Verschlüsselung zu aktivieren, also beispielsweise die Eingabe des persönlichen Sicherheitsschlüssels.

- Abschließend fragt Euch das System noch nach dem Code bzw. Passwort des Geräts, auf dem Ihr den Datenschutz eingebt.

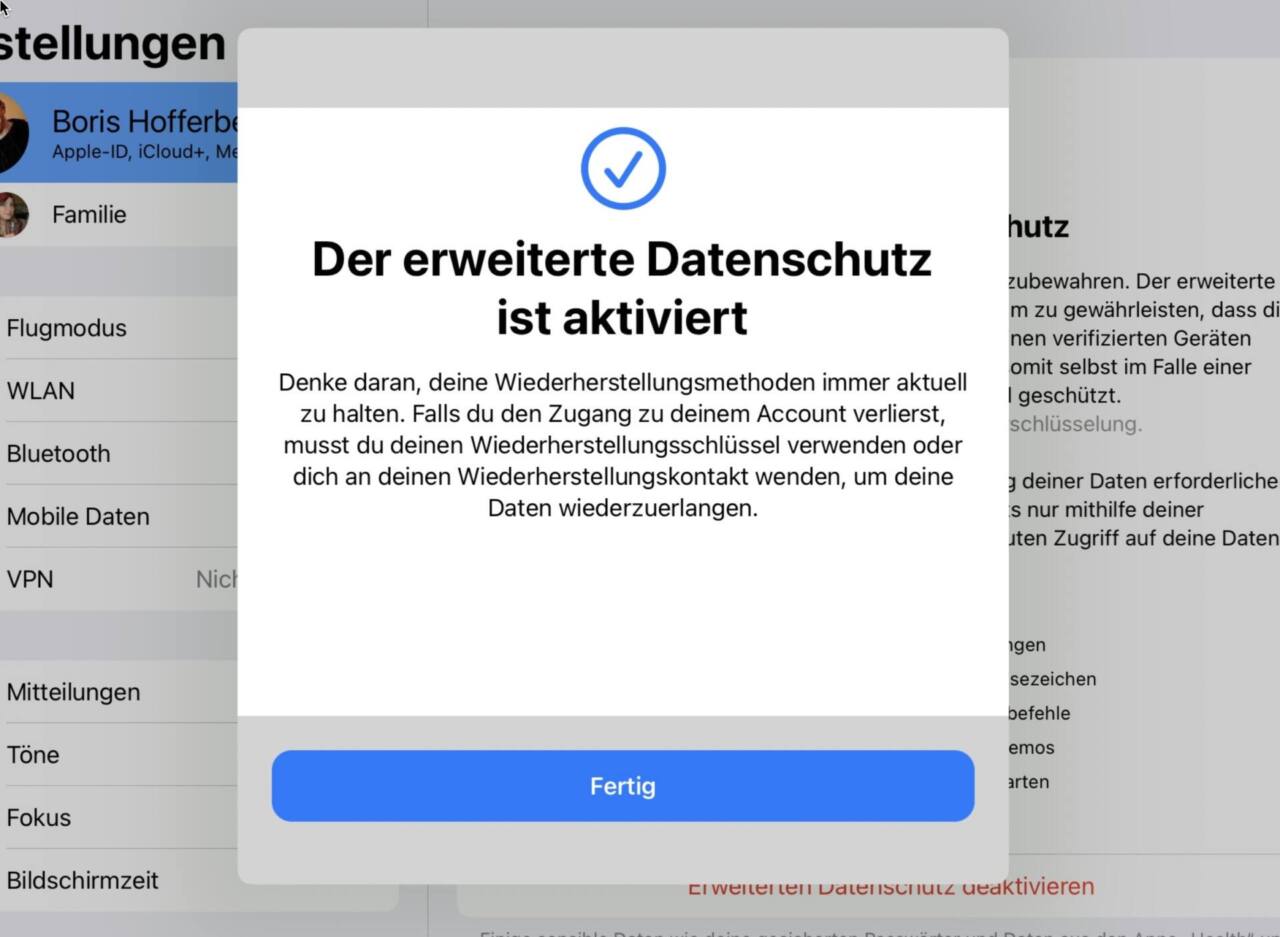

- Puh. Aber: Profit!

Ab sofort genießt Ihr die Datenhoheit über fast alles, was Ihr so in der Apple-Wolke lagert. Wie Ihr seht, hat es aber durchaus seinen Grund, dass Apple die ganze Nummer nicht einfach ab Werk für alle aktiviert. Vor allem die Verwaltung und Sicherung der Wiederherstellungsoptionen ist ein Aspekt, der vermutlich nicht wenige Menschen abschreckt.

Fertig! Ab sofort bin ich der Schlüsselmeister :-D Auf der anderen Seite ist es eine sehr, sehr, sehr gute Entscheidung, dass die Daten nun wirklich sicher in der Apple Cloud sind. Die Nutzung von Komfortfunktionen wie dem Apple Fotostream ist damit zumindest für mich mit weniger Magengrummeln verbunden. Da Apple auch von seinen gut gemeinten, aber dennoch fragwürdigen Upload-Scans absieht (mehr dazu im Statement der EFF), ist diese Entwicklung wohl wirklich ein großer Sprung für den Datenschutz.

Ich habe selbst lange überlegt, wo ich den Schlüssel speichere, um im Ernstfall dranzukommen. Die Lösung war für mich ein verschlüsseltes Dokument auf einem lokal verfügbaren NAS, für das ich wiederum regelmäßige Backups durchführe. Tendenziell werde ich durch meine Vielzahl an Apple-Geräten im Haushalt wohl nie in die Bredouille kommen, meinen iCloud-Zugriff komplett wiederherzustellen, aber man kann ja nie wissen.

13% sparen(* = Affiliate-Link / Bildquelle: Amazon-Partnerprogramm)16% sparen(* = Affiliate-Link / Bildquelle: Amazon-Partnerprogramm)Wie macht Ihr das, liebe Mit-Apfelaner? Habt Ihr die E2E-Verschlüsselung eingeschaltet oder lieber auf den Komfort durch die Apple-Verwaltung zurückgreifen? Oder verzichtet Ihr ganz auf die iCloud und nutzt lieber eigene Cloudlösungen? Und falls Ihr den erweiterten Datenschutz verwendet: Hat alles funktioniert? Oder seid Ihr an veralteten Geräten gescheitert? Lasst es uns gerne in den Kommentaren wissen!

Noch mehr rund um alles mit Apfel drauf findet Ihr unter diesem Link.

-

15 spannende Darknet-Seiten – mit Links

Gute Webseiten im Darknet sind schwierig zu finden – und (funktionierende) Onion-Links dorthin erst recht. Wir haben eine kleine Auswahl für Euch, samt Links und Screenshots. Wir geben Euch 15 spannende Darknet-Seiten samt funktionierenden Onion-Links für den Einstieg an die Hand – inklusive Suchmaschinen, Linkverzeichnissen und anonymer eMail. So könnt Ihr das Darknet nicht nur besuchen, sondern auch nutzen ;)Weiterlesen »

-

Test: Kensington Orbit – kabelloser, symmetrischer Trackball

Trackballs konnten sich nie wirklich durchsetzen, allenfalls in speziellen Arbeitsbereichen wie Bildbearbeitung und bei Ergonomie-Fans dürften sie zumindest nicht ganz so rar sein. Der Kensington Orbit lohnt aber auch für Hardcore-Maus-Fans einen Blick – weil er so schön vielseitig ist!Weiterlesen »

-

WhatsApp: Backup-Verschlüsselung aktivieren

WhatsApp wirbt ja gerne mit der hohen Sicherheit, da sämtliche Einzel- und Gruppenchats per branchenführender Verschlüsselung geschützt sind. Daran gibt es auch wenig zu meckern. Der (zumindest bislang) große Haken an der Nummer bestand darin, dass die standardmäßig aktivierten Chat-Sicherungen sowohl bei Google als auch bei Apple komplett unverschlüsselt herumlagen. Heißt: Wenn Google bzw. Apple möchten, könnten sie Eure kompletten Chats analysieren. Wir wollen natürlich nichts dergleichen unterstellen, haben große Tech-Konzerne doch traditionell nur das Beste für Ihre Nutzer im Sinne. Doch um ganz sicher zu gehen, könnt Ihr Eure WhatsApp-Backups nun endlich verschlüsseln. Wie das geht? Zeigen wir Euch!

Verschlüsselte WhatsApp-Backups: Endlich angekommen

WhatsApp hat schon vor Ewigkeiten versprochen, die Sicherheitslücke der unverschlüsselten Chat-Backups zu schließen. Nun kommt die Funktion endlich auch bei den Benutzern an. Zumindest Stand dieses Tutos kann es aber sein, dass die unten vorgestellten Menüpunkte noch nicht bei Euch freigeschaltet sind. Falls dem so ist, bleibt Euch nur übrig, zu warten oder auf Signal umzusteigen. Mittelfristig wird die Backup-Verschlüsselung auch auf Eurem Smartphone ankommen.

27% sparen(* = Affiliate-Link / Bildquelle: Amazon-Partnerprogramm)Sobald Ihr die Verschlüsselung aktiviert habt, können die WhatsApp-Backups nicht mehr ohne Eingabe Eures Passworts durchstöbert werden. Eben dieses Passwort müsst Ihr übrigens auch dann eingeben, wenn Ihr die Sicherung später wiederherstellt, etwa beim Wechsel auf ein neues Smartphone. Wichtig: Vergesst Ihr das Passwort (oder den alternativen Sicherheitsschlüssel), habt Ihr keine Möglichkeit mehr, Eure Chats wiederherzustellen. Nutzt also wahlweise ein Passwort, was Ihr Euch gut merken könnt, oder speichert es in einem Passwort-Manager.

So aktiviert Ihr die verschlüsselten WhatsApp-Backups:

1. WhatsApp-Einstellungen öffnen

Öffnet in WhatsApp zunächst die Einstellungen. Hier navigiert Ihr in den Bereich Chats – Chat-Backup. Gegebenfalls könnt Ihr auch gleich prüfen, ob die Funktion Automatische Backups aktiviert ist. Erledigt? Dann tippt unten auf den Punkt Ende-zu-Ende-verschlüsseltes Backup.

2. Verschlüsselung aktivieren und Passwort vergeben

Tippt im nächsten Menü auf Einschalten. Nun könnt Ihr mit dem Punkt Passwort vergeben ein Kennwort einrichten, das Ihr Euch wie gesagt gut merken solltet. Alternativ dazu kann WhatsApp auch einen 64-stelligen Verschlüsselungsschlüssel erstellen. Das ist besonders sicher, ob Ihr aber Lust habt, den gesamten Code sicher zu verwahren und im Falle einer Wiederherstellung manuell einzugeben, müsst Ihr entscheiden ;-)

3. Passwort bestätigen und neues, verschlüsseltes WhatsApp-Backup erstellen

Sobald Ihr das Passwort bestätigt habt, könnt Ihr ein neues, verschlüsseltes WhatsApp-Backup bei Google bzw. Apple erstellen. Das kann je nach Datenmenge eine Zeit lang dauern und wollte idealerweise bei einer stabilen WLAN-Verbindung erfolgen. Ihr könnt WhatsApp in der Zwischenzeit normal weiterverwenden. Alle künftigen Sicherungen landen automatisch verschlüsselt auf den Servern. Für die Wiederherstellung benötigt Ihr dann künftig das Passwort.

Wermutstropfen für iOS-Nutzer: WhatsApp weist darauf hin, dass die hauseigene Verschlüsselung bei einer Gerätesicherung in der iCloud – und damit die wohl komfortabelste Lösung des Apple-Systems – nicht greift. Wer Apple komplett misstraut, muss also die iCloud-Sicherung abschalten und das iPhone-Backup klassisch lokal via Kabel auf dem Mac oder PC durchführen.

Tja… (Quelle) Noch mehr Tipps, Tricks und auch Meckereien rund um WhatsApp findet Ihr hier, alles zum iPhone hier und zu Android schließlich unter diesem Link.

-

Verschlüsselte Mails verschicken – sofort, ohne Einrichtung!

Beim Versand verschlüsselter Mails ist PGP der Standard – der breiten Masse der Nutzer aber vermutlich nicht bekannt. Im Grunde ist das Konzept mit den zwei Schlüsseln zum Ver- und Entschlüsseln gar nicht so kompliziert, aber es wie beim Airbag im Auto: Nutzen – gerne. Die Technik verstehen – muss nich‘. Und auch PGP-Mails lassen sich ganz ohne Wissen verschicken.Weiterlesen »

-

Anleitung: Signal Messenger am Desktop oder am iPad nutzen

Alle Jahre wieder gerät der vermeintliche Messenger-Primus WhatsApp in die Kritik. Seit einigen Tagen verlangt der Messenger beispielsweise, dass Ihr einer neuen AGB zustimmt. Tut Ihr dass, fließen künftig deutlich mehr Daten ans WhatsApp-Mutterschiff Facebook. Zwar wird auch das nicht zu einem längst überfälligen Massen-Exodus von WhatsApp sorgen, doch zumindest liefert dies für viele Nutzer erneut die Motivation, sich mit WhatsApp-Alternativen zu beschäftigen. Eine davon ist die quelloffene Lösung Signal. Der Messenger funktioniert fast genauso einfach wie WhatsApp und bietet mittlerweile auch am Desktop oder iPad die Möglichkeit, komfortabel und verschlüsselt zu chatten, zu telefonieren und zu… ähm… videokonferenzen.

-

Backup für Windows: Immer Open Source, gerne Areca

Es gibt schier unendlich viele Datei-Backup-Lösungen, sowohl kostenlose wie -pflichtige. Es ist auch eine ziemlich triviale Sache, so grundsätzlich: Dateien werden irgendwohin kopiert, eventuell komprimiert, eventuell verschlüsselt, eventuell geplant … alles nichts Neues. Aber bei den Details wird es interessant: Mit dem falschen Dateiformat droht Datenverlust oder eine teure Überraschung. Was hilft? Natürlich Open Source ;)Weiterlesen »

-

Videokonferenz: Jitsi Meet selbst betreiben

Jitsi Meet könnt Ihr einfach über meet.jit.si als Service nutzen – ohne Anmeldung. Alternativ lässt sich Jitsi auch daheim betreiben, so dass Ihr für Freunde, Kollegen oder die Familie einen komplett eigenen Service habt. Für normale Heim-Nutzer gibt es dafür eine recht komfortable Variante, die sich vielleicht erstmal kompliziert anhört: Ein Docker-Container in einer virtuellen Maschine, erreichbar über Dynamic DNS und Portfreigaben ;) Aber das täuscht!Weiterlesen »

-

Vorsicht bei PIN-SAFE: Teuer und mit Tücken

Derzeit läuft mal wieder viel Software-Werbung im TV: Schluss mit dem Passwort-Chaos verspricht PIN-Safe, ein Offline-Speicher für Eure Passwörter und PINs. Das System funktioniert mit einer Kombination aus Smartphone + NFC-Karte. Ja, das scheint sicher – und nein, kauft das nicht!Weiterlesen »

-

Wie Ihr Daten sicher versteckt – und wie nicht

Persönliche, vertrauliche Dateien möchte man doch gerne vor fremden Blicken verbergen. Aber wie? Es gibt hier immer wieder Unsicherheiten bezüglich der Sicherheit – wie etwa das Beispiel Wise Folder Hider zeigt. Dieses versteckt Ordner schnell und einfach, ist aber keine gute Lösung für diesen Zweck. Wir erklären, was gute von schlechten Lösungen unterscheidet und natürlich, wie Ihr Dateien wirklich sinnvoll versteckt/sichert.Weiterlesen »

-

Mails einfach im Browser verschlüsseln mit Mailvelope

Mails zu verschlüsseln gilt heute noch vielen als umständlich – völliger Quatsch. Es gibt simple Tools, mit denen Ihr direkt im Browser aus Euren Google-, Web.de-, Posteo-, GMX- oder Sonstwas-Konten heraus ver- und entschlüsseln könnt. Mailvelope macht das Ganze zum Beispiel extrem einfach, ist Open Source, Made in Germany, wurde vom BSI unterstützt und es liegt sogar ein aktuelles Sicherheitsgutachten vor. Wenn Ihr statt E-Postkarten endlich E-Briefe verschicken wollt, so geht’s:Weiterlesen »

-

Anleitung: Cloud-Dateien mit Cryptomator verschlüsseln

Sensible Daten gehören nicht in die Cloud – das wisst Ihr, das wissen wir. Aber es ist doch soooooooo komfortabel, einfach alles zu Dropbox, Google Drive oder iCloud Drive zu schieben :-( Die Lösung für das Dilemma lautet wie so oft: Verschlüsselung! Mit den richtigen Werkzeugen sorgt Ihr ohne großen Aufwand dafür, dass Eure Daten zwar in der Cloud liegen (samt sämtlicher damit verbundenen Vorteile), die Betreiber aber keinen Einblick in Eure Dokumente und Fotos erhalten. Mein persönliches Werkezeug der Wahl für diesen Zweck hört auf den Namen Cryptomator. Das Programm macht es einfach, Ordner und Dateien bei Dropbox, Google Drive, OneDrive und anderen Cloud-Lösungen sicher zu verschlüsseln. Weiterlesen »

-

Firefox Send: Große Dateien verschlüsselt verschicken

Trotz Cloud-Speichern wie Google Drive oder Dropbox ist das Versenden großer Datenmengen über das Internet mit einigen Hindernissen verbunden. Wer beispielsweise Urlaubsfotos oder Videos mit Freunden teilen will, möchte diese nicht unbedingt in die Hände von Google und Co. geben. Eine Alternative liefert Firefox Send: Der kürzlich aus der Betaphase entlassene Dienst erlaubt es, bis zu 2,5 Gigabyte an Dateien für andere freizugeben – und zwar mit End-to-End-Verschlüsselung. So könnt Ihr sicher und mit wenigen Klicks sensible Inhalte verschicken. Das funktioniert übrigens nicht nur in Firefox!Weiterlesen »

-

Für Notfälle: Backup am Schlüsselbund

Es gibt Tausende Möglichkeiten, Backups zu erstellen und die Cloud dürfte Speicherort Nummer 1 sein. Aber wenn man zum Beispiel einen Passwort-Safe mit Hunderten Schlüsseln und Logins hat, soll der vielleicht gar nicht in die Cloud. Oder die Bude brennt ab und das Cloud-Passwort ist weg … Es gibt gute Gründe, Backups bei sich zu haben – für Notfälle. Am besten wasserfest, bruchsicher, kleiner als eine 1-Euro-Münze, verschlüsselt und auf jedem System mit Standardsoftware zu öffnen. Und so geht’s:Weiterlesen »

-

Anleitung: Dateien und Ordner mit Veracrypt sicher verschlüsseln

Verschlüsselung ist wichtig, Verschlüsselung tut not – das gilt für Prominente, Bundestagsabgeordnete oder (…und das sind uns die liebsten) Tutonaut-Leser gleichermaßen. Wer sensible Dokumente auf einer Festplatte lagert, darf sich nicht beschweren, wenn diese durch einen Angriff oder schlicht einen Laptop-Klau in fremde Hände geraten. Dabei ist es soooooo einfach, Dateien und Ordner sicher zu verschlüsseln. VeraCrypt macht es möglich!Weiterlesen »

-

Android: FTP-Server schnell und kostenlos einrichten

Der gute, alte FTP-Server ist immer noch eine der besten Möglichkeiten, aus der Ferne auf ein Dateisystem zuzugreifen. Vor allem auf einem Android-Smartphone oder auch einem TV-Gerät wie dem Fire TV oder dem Nvidia Shield ist die FTP-Einrichtung praktisch. Schnell Apps oder Medien aufs Android-Vieh schubsen? Per FTP kein Problem. Es gibt Hunderte von FTP-Apps für Android. Mein neuer Favorit ist aber nicht nur kostenlos und werbefrei, sondern auch noch Open Source.

Weiterlesen » -

Anleitung: Dateien unter Windows verschlüsselt packen

Ihr wollt Dateien unter Windows archivieren oder per Mail verschicken? Dann müsst Ihr Sie einfach zu einem ZIP-Archiv packen. Das kann Windows schon mit Bordmitteln – doch was ist, wenn Ihr nicht wollt, dass jeder in die Archive spinksen kann? Windows kann leider ab Werk keine passwortgesicherten Archive erstellen. Open Source eilt zur Rettung: Das hervorragende 7-Zip bringt die Lösung. Wir zeigen Euch, wie Ihr verschlüsselte Dateiarchive erstellten könnt. Weiterlesen »

-

Anleitung: Beweis-Fotos mit Android teilen

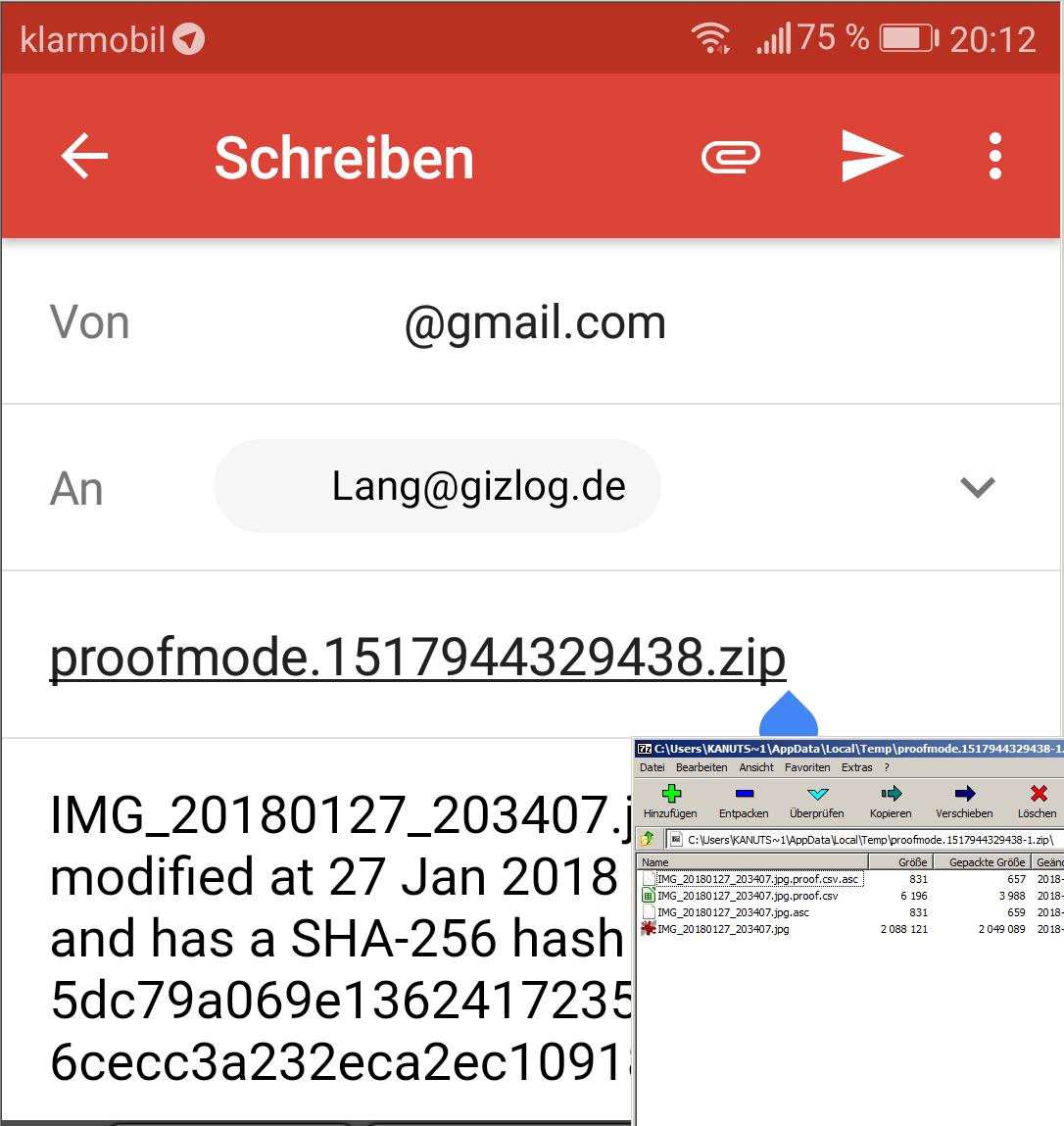

Mit der App ProofMode könnt Ihr Fotos mit so genannten Beweis-Metadaten erstellen und teilen. Das Foto wird mit Metadaten wie Aufnahmeort, Gerätename und Netzwerk angereichert, digital signiert und in ein hübsches ZIP-Archiv verpackt. Damit könnt Ihr später hundertprozentig sicher Manipulationen nachweisen.

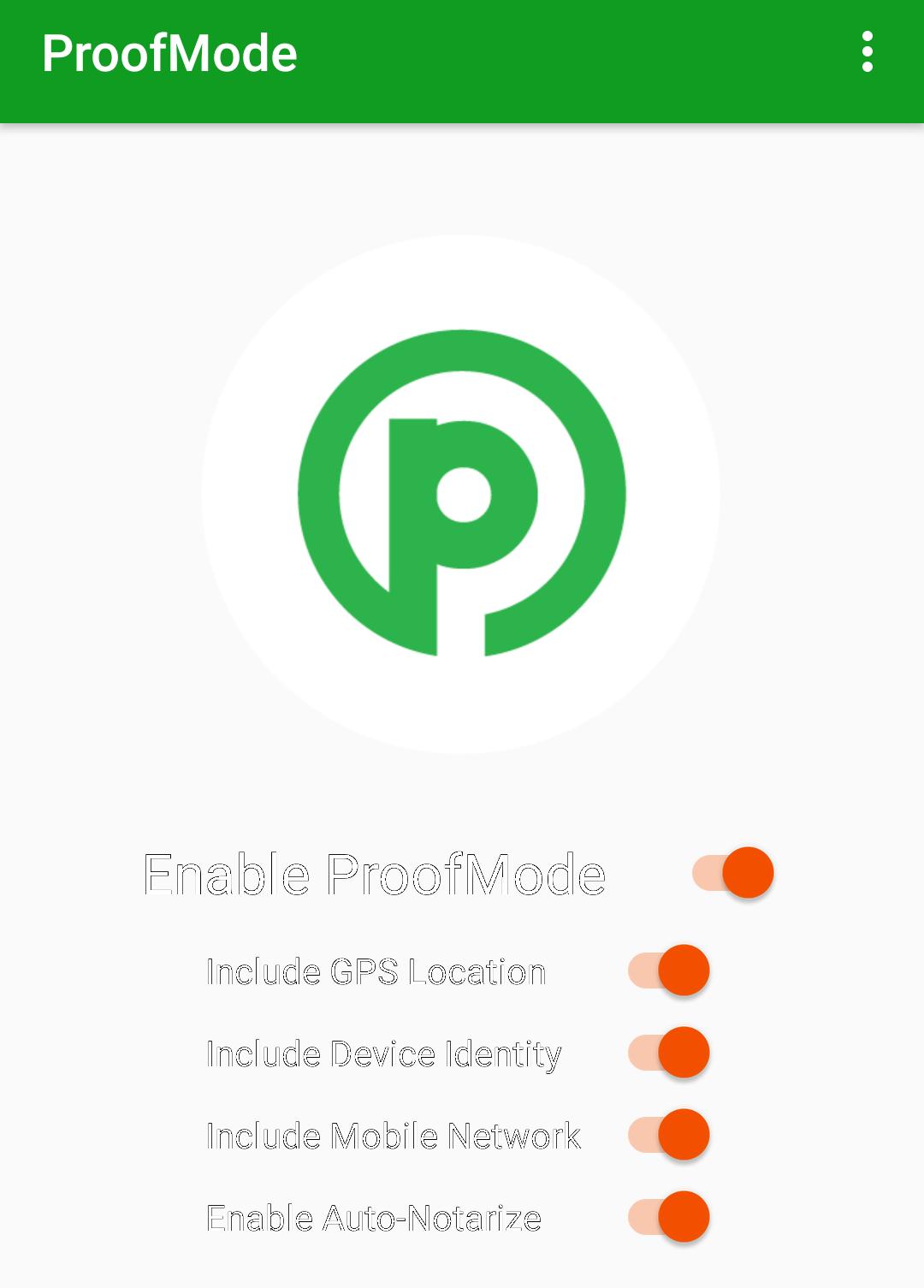

1. ProofMode konfigurieren

Installiert ProofMode aus Google Play und start es. In der App selbst müsst Ihr lediglich festlegen, welche Metadaten Ihr verwenden wollt.

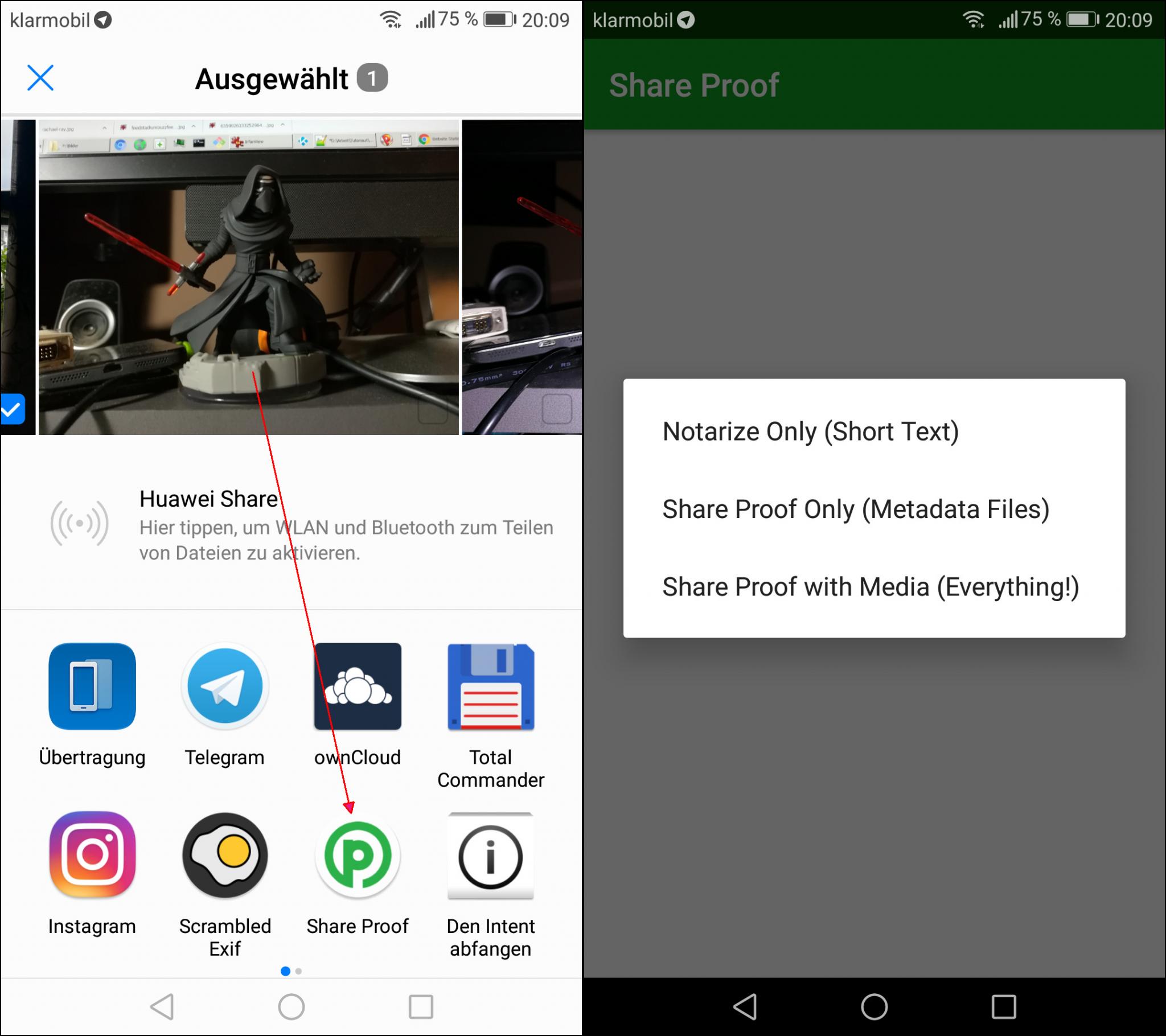

Überlegt gut, welche Infos Ihr in das Beweispaket einbauen wollt! 2. Foto erstellen und teilen

Nehmt nun wie gewöhnlich ein Foto auf oder wählt eines aus der Galerie, startet dann den Teilen-Dialog und teilt über ProofMode. Im folgenden Dialog könnt Ihr wählen, was genau geteilt werden soll: Notarize Only signiert das Bild und stellt ein paar wenige Infos zum Teilen zusammen, Share Proof Only teilt die Metadatendateien und Share Proof with Media teilt letztlich alles inklusive Bild – wählt die letzte Option. Und wieder poppt der Teilen-Dialog auf – teilt beispielsweise via Email.

ProofMode nistet sich einfach als Teilen-Ziel ein. 3. Das finale Archiv

Ihr teilt dann letztlich ein Archiv, das das Bild selbst enthält, eine CSV-Datei mit den Metadaten und zwei ASC-Dateien. Und genau diese ASC-Dateien sind das eigentlich Spannende: ProofMode jagt Bild und CSV-Datei durch kryptographische Werkzeuge, die jeweils einen so genannten Hash erstellen. Der Hash ist einfach eine wirre Menge von Zeichen, die dieses Bild hundertprozentig eindeutig identifiziert. Wird auch nur ein Bit an Bild oder CSV-Datei geändert, würden dieselben Werkzeuge einen anderen Hash produzieren. Voraussetzung dafür ist ein Schlüssel (wieder eine wirre Menge von Zeichen) – diesen könnt Ihr in der App selbst über das Menü und Export Public Key exportieren.

Den technischen Hintergrund zu erläutern würde jetzt (viel) zu weit gehen, aber es ist im Grunde das Gleiche Verfahren wie bei verschlüsselten Emails. Schaut sonst einfach mal im Netz nach Stichworten wie Public Key Infrastructure (PKI) oder Pretty Good Privacy (PGP). Spannendes Thema, aber nicht ganz trivial – zum Benutzen von ProofMode müsst Ihr nichts davon wissen.

Foto, Metadaten und zwei Signaturen – damit ist alles gesagt ;) -

WhatsApp: Fotos in Originalqualität verschicken

WhatApp dürfte auf den meisten Eurer Smartphones einen festen Platz haben. Und vermutlich lehne ich mich nicht allzu weit aus dem Fenster, wenn ich behaupte, dass Ihr mit WhatsApp gerne auch einmal das eine oder andere Foto durch die Weltgeschichte schickt. Um Platz und Datentraffic zu sparen, komprimiert der Messenger die Fotos auf ein Mobil-taugliches Format. In den meisten Fällen dürfte Euch das gar nicht stören. Doch manchmal wollt Ihr ein Foto vielleicht auch einfach so verschicken, wie es auf Eurem Handy lagert – also in voller Originalqualität ohne Komprimierung. Zumindest unter Android ist das problemlos machbar!Weiterlesen »

-

Guter Vorsatz im neuen Jahr: Verschlüsseltes Cloud-Backup anlegen

Die Cloud, oder auch Wolke, ist der Ort wo Milch und Honig fließen. Zumindest was Rechenkraft und Speicher zu erträglichen Preisen angeht. Es gibt verschiedene Möglichkeiten die Vorzüge der Wolke für private Zwecke zu nutzen. Sinnvoll finde ich den Weg, ein verschlüsseltes Cloud-Backup hochzuladen, um ein entferntes Backup für den Fall der Fälle bereit zu halten und die Kosten bei erhöhter Ausfallsicherheit gering zu halten. Wie man ein solches Online-Offsite Backup kostengünstig anlegt, zeigen wir euch in diesem Tuto.Weiterlesen »

-

Wohin funkt mein Smartphone? Verbindungen rückverfolgen

Ihr habt keinen Browser auf und seid daher nicht mit dem Internet verbunden? Pustekuchen – Apps und Dienste bauen gerne eigene Verbindungen auf. Wenn Ihr wissen wollt, welche Verbindungen gerade geöffnet sind, hilft die Open-Source-App OS Monitor. Das Beste: Sie identifiziert auch gleich die Gegenseite. Und Net Monitor testet zudem noch die Verschlüsselung.Weiterlesen »

-

Lauscht der Arbeitgeber trotz Verschlüsselung?

Vermutlich kennt Ihr das kleine „s“ bei HTTPS, beziehungsweise das grüne Schlosssymbol links neben der Adresse im Browser. Es zeigt: Ihr habt eine verschlüsselte Verbindung, nur Ihr und das andere Ende könnt die Daten sehen, die transportiert werden. Wenn Ihr also Passwörter eingebt oder private Mails abruft, kann das auch der Arbeitgeber nicht sehen – sollte man meinen, stimmt aber nicht …

Darf der das?

Kommt drauf an. Wenn Ihr den Rechner sowieso nicht privat nutzen dürft, erledig sich die Fragestellung. Und wenn die private Nutzung erlaubt ist, kann man Euch natürlich entsprechende Erklärungen unterschreiben lassen, dass bei privater Nutzung Daten mitgeschnitten werden. Das gilt dann natürlich auch bei Verschlüsselung.

Problematisch wird es, wenn Ihr privat surfen dürft und dann beispielsweise Online-Banking-Seiten, Web-Mail-Clients wie Gmail oder einen Chat aufruft. Dann solltet Ihr Euch nicht nur auf das grüne Schloss verlassen.

Wie geht das?

Das Schlüsselwort heißt TLS-Proxy, oder SSL-Proxy. Das Schlosssymbol zeigt an, dass Eure Verbindung SSL-/TLS-verschlüsselt ist und wenn es auch noch grün ist, handelt es sich auch um ein korrektes Zertifikat. Über solche Zertifikate weisen sich Browser, Server und sonstige Teilnehmer im Netz gegenüber den anderen aus.

Das Problem im Unternehmensnetzwerk: Wenn durch solch verschlüsselte Kanäle Malware auf Euren Rechner kommt oder Malware auf Eurem System verschlüsselte Verbindungen zu seinem Schöpfer aufbaut, sehen das eben auch weder der Admin noch die Systeme, die das Eindringen von Malware verhindern sollen. Es wird quasi der Virenscanner umgangen.

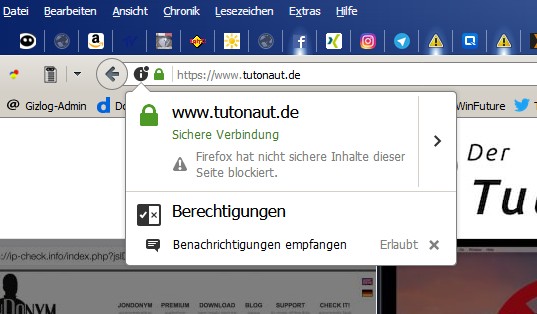

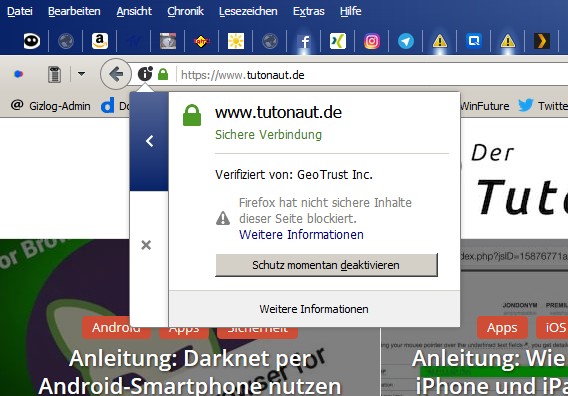

Ein TLS-Proxy bricht nun die Verbindung auf: Ihr wählt beispielsweise Tutonaut.de an, Euer Browser/Arbeitsplatz ist aber so konfiguriert, dass er einen zwischen Euch und das Internet geschalteten „Zwischen-Server“, eben den Proxy nutzt. So baut Ihr eine verschlüsselte Verbindung zum Proxy auf und der Proxy eine verschlüsselte Verbindung zu Tutonaut.de. Und wer den Proxy kontrolliert, kann eben alles im Klartext sehen.

Grünes Schloss – sichere Verbindung. Zumindest daheim wird das auch so sein. Ein zusätzliches Problem: Ihr könnt nur die Details der Verbindung zum Proxy sehen, nicht aber, wie der Proxy mit Tutonaut.de verbunden ist – Ihr müsst also dem Proxy-Admin blind vertrauen.

Und noch ein Problem: Manchmal möchte man manuell Ausnahmen zu Problemen mit Zertifikaten machen, zum Beispiel, wenn man sich mit der eigenen Website verbinden oder irgendwo eh nur Fake-Daten eingeben will. Und wenn nun das dortige Zertifikat lediglich kürzlich abgelaufen ist, wisst Ihr ja dennoch, dass es in Ordnung ist. Bei einer normalen Verbindung kein Problem, man klickt ein mal auf einen OK-Knopf. Beim Betrieb mit Proxy müsst der Proxy dies erledigen – in der Regel wird es also nicht möglich sein.

Wie finde ich das heraus?

Einen solchen Proxy identifiziert Ihr ganz einfach: Ihr seid ja gerade mit Tutonaut.de verbunden. Klickt oben auf das grüne Schloss und lasst Euch dann – je nach Browser – weitere Details anzeigen. Dort sollte stehen: Verifiziert von Geo Trust Inc. – wenn ein TLS-Proxy dazwischen hängt, seht Ihr vermutlich Verifiziert von Mein Arbeitgeber GmbH. Auf jeden Fall aber seht Ihr auf allen Seiten dieselbe Meldung.

Unser Zertifikat wurde von Geo Trust Inc. zertifiziert – hinter einem TLS-Proxy sähe man hier dessen Daten.

So ein TLS-Proxy hat gute und schlechte Seiten. Es ist die derzeit (noch!) gängige Strategie gegen Malware-Aktivitäten über verschlüsselte Verbindungen. Andererseits führt sie eine angedachte Ende-zu-Ende-Verschlüsselung zumindest aus Endnutzersicht ad absurdum. Und sie machen ein schönes Standardprotokoll völlig intransparent. Aber hey, es ist ja auch ein klassisches Man-in-the-Middle-Szenario ;)Weitere Artikel zum Thema Sicherheit findet Ihr hier und einen Erfahrungsbericht über unsere eigene Umstellung auf HTTPS hier.

-

Telegram: Video-Nachrichten und verschlüsselte Telefonie

Telegram hat sich zum großen Spielzeug für Chat-wütige gemausert. Wir haben schon Titten-und-Katzen-Bots vorgestellt, gezeigt, wie man eigene Sticker-Packs baut oder gar eigene Bots erstellt – und noch einiges mehr. Zwei neue Funktionen dürften jetzt eine deutlich breitere Masse interessieren: Man kann Video-Clips direkt über Telegram aufnehmen und sogar zurecht schneiden und verschlüsselte Telefonie gibt’s auch noch.Weiterlesen »

![Motorola moto g14 Smartphone (6,5"-FHD+-Display, 50-MP-Kamera, 4/128 GB, 5000 mAh, Android 13) Sky Blue, inkl. Schutzcover [Exklusiv bei Amazon] Motorola moto g14 Smartphone (6,5"-FHD+-Display, 50-MP-Kamera, 4/128 GB, 5000 mAh, Android 13) Sky Blue, inkl. Schutzcover [Exklusiv bei Amazon]](http://m.media-amazon.com/images/I/41NZYln2-JL._SL160_.jpg)